Annuncio pubblicitario

La privacy su Internet è un campo di battaglia in continua evoluzione. E per una buona ragione. Sono rivelazioni riguardanti programmi di spionaggio del governo, violazioni dei dati quasi quotidiane e società poco trasparenti di rigore. I cappelli di stagnola abbondano; sempre più cittadini in tutto il mondo stanno prendendo atto della loro privacy... e dove sta andando.

Quando Edward Snowden ha rivelato i programmi di sorveglianza globale PRISM (NSA) e Tempora (GCHQ), lo shock è stato accolto con apatia. Coloro che sospettavano questo livello di sorveglianza trovavano giustificati i loro sospetti. Ma l'uomo o la donna media per strada? Molti non si sono nemmeno fermati a riflettere. Questo tipo di invasione della privacy rende un certo numero di persone molto nervose; non sono nemmeno criminali, dissidenti e terroristi.

Questo livello di sorveglianza influisce direttamente tutti.Esistono numerosi strumenti incentrati sulla protezione della privacy dei cittadini normali, come te e I. Uno degli strumenti più potenti a nostra disposizione è Tor.

1. Parliamo di Tor

Tor fornisce navigazione e messaggistica davvero anonime e non rintracciabili. Inoltre, Tor fornisce accesso ai propri siti di cipolle e il cosiddetto "Deep Web" - una rete di siti Web non tracciabili e nascosti che forniscono di tutto, dalle droghe pesanti ai materiali censurati, e apparentemente tutto nel mezzo.

Esistono pochi metodi per la privacy online come resilienti e onnicomprensivi come Tor. Fino a l'FBI ha infettato un numero di servizi Tor con malware The Rise and Fall of Ross Ulbricht, AKA the Dread Pirate RobertsLa via della seta era come Amazon per il mercato nero. Il suo leader, il Dread Pirate Roberts, ha spesso sposato una filosofia libertaria e antiestablishment - ma cos'altro sappiamo di lui? Leggi di più (esponendo i loro utenti e i proprietari del servizio), il servizio era apparentemente impenetrabile. La crittografia di livello militare, combinata con il protocollo di routing delle cipolle, rendeva i singoli utenti incredibilmente difficili da rintracciare. Ancora meglio, Tor è incredibilmente facile da usare, creato per essere abbastanza semplice da usare senza un background tecnico. Se riesci a scaricare e installare un programma, sarai in grado di utilizzare Tor.

In breve, Tor è un software potente e facile da usare che ti consente di mantenere privata la tua vita online. Questa guida fornirà una guida dettagliata all'installazione, alla configurazione e all'utilizzo di Tor.

2. Come funziona Tor

Tor lo era inizialmente creato da individui "su contratto della DARPA e del Centro di alta sicurezza del laboratorio di ricerca navale statunitense Sistemi informatici." In effetti, la maggior parte dei finanziamenti per Tor proviene dal governo degli Stati Uniti in una forma o un altro.

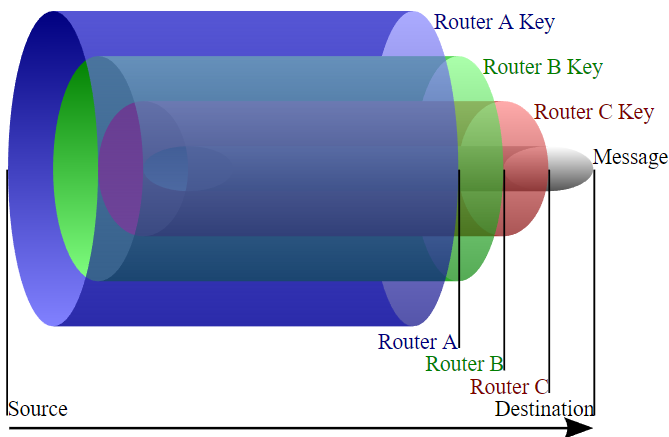

Tor è un acronimo. Sta per The Onion Router.

Uno dei principali punti di forza di Tor è l'accessibilità. Non è necessario comprendere la tecnologia da utilizzare e trarne vantaggio. Tuttavia, spiegherò come funziona in questa sezione perché in realtà è piuttosto interessante. Se non sei interessato ai dettagli tecnici, passa alla sezione successiva Installazione del bundle TOR Browser.

2.1 La crittografia moderna in breve

Utilizzano gli strumenti crittografici più moderni crittografia asimmetrica. La crittografia asimmetrica consente di utilizzare due "chiavi" diverse per codificare e decodificare le informazioni. Ecco il bit intelligente: la chiave di codifica e decodifica sono collegate in modo da funzionare solo l'una con l'altra. Tuttavia, non esiste un modo efficace per scoprire una chiave data l'altra.

Di conseguenza, è possibile distribuire la chiave di codifica, generalmente denominata chiave "pubblica", mantenendo la chiave di decodifica corrispondente - la chiave "privata" - segreta. A sua volta, questo significa che chiunque voglia comunicare con te in segreto può usare il tuo chiave pubblica per codificare un messaggio. Quando arriva il messaggio, usi il tuo chiave privata per decodificare esso.

Qualsiasi comunicazione che avvenga utilizzando Tor utilizza HTTPS. In pratica, ciò significa che tu e la persona / sito / servizio con cui stai comunicando scambiati inizialmente le tue chiavi pubbliche; questo consente a entrambi di parlare in modo sicuro con l'altro (anche su una linea toccata). Un ascolto di terze parti vedrebbe lo scambio di chiavi pubbliche. Ma tutto ciò dopo sarebbe incomprensibile senza senso che non possano decodificare.

Suona bene, vero? Tor prende ancora di più usando il protocollo di routing della cipolla discusso sopra.

2.2 Instradamento delle cipolle: non solo per le verdure

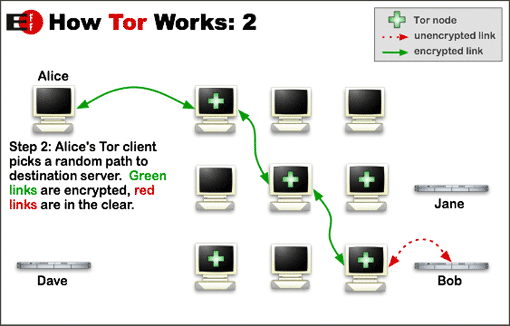

Anche se due persone parlano in una lingua che non capisci, puoi comunque dedurne molto guardando chi parla con chi. Ecco dove interviene il routing della cipolla. L'instradamento delle cipolle è come sembra: instradamento attraverso molti strati, come una cipolla. Questo processo oscura il contenuto del messaggio, così come la posizione e la destinazione del messaggio.

Per capire come Tor mantiene privata la tua identità, è necessario comprendere alcuni principi di base.

- Tutti gli utenti Tor distribuiscono una copia della chiave pubblica e dell'indirizzo IP utilizzando una rete peer-to-peer integrata.

- L'anonimato della rete Tor utilizza un sistema di relè, noto anche come nodi. Più nodi sono in esecuzione, più solida è la rete Tor.

- L'unico dato decodificato nella trasmissione è l'indirizzo IP di inoltro.

- I dati ricevuti portano l'indirizzo IP del "nodo di uscita", il collegamento finale nella catena di crittografia

- Mentre Tor è un eccellente strumento di anonimato, il nodo di uscita può essere compromesso.

Tenendo presente queste cose, il seguente è un esempio astratto di come funziona l'invio di un messaggio privato e crittografato su Tor.

- Si apre il browser (client) abilitato per Tor. Il client crittografa tutti i pacchetti di dati inviati dal tuo computer.

- Il computer invia un pacchetto di dati al nodo A.

- Il nodo A crittografa il pacchetto di dati già crittografato e lo invia al nodo B.

- Il nodo B crittografa il pacchetto di dati già crittografato e lo invia al nodo C.

- Questo ciclo continua fino a quando il pacchetto di dati raggiunge il nodo Z - il "nodo di uscita".

- Il nodo Z decodifica tutti i livelli di crittografia sul pacchetto di dati e lo consegna alla destinazione finale.

E quando qualcuno restituisce il tuo messaggio, segue lo stesso processo, sebbene attraverso un percorso diverso. I molteplici livelli di crittografia rendono estremamente difficile la decodifica dei pacchetti di dati intercettati (sniffed). I dati vengono trasmessi in un deposito all'interno di un deposito all'interno di un deposito all'interno di un deposito e così via.

3. Installazione del TOR Browser

Installare Tor Browser è facile. È disponibile per Windows, Mac e Linux, ma seguiremo la procedura per Windows. Per prima cosa, vai a https://www.torproject.org/. Il "s" dopo "http" è importante, in quanto significa (tra le altre cose) che il tuo computer sta verificando che il sito web con cui stai parlando è quello che afferma di essere. Quindi, fai clic sulla grande Scarica Tor e, quando il sito Web viene caricato di una nuova pagina, fare clic sul pulsante Scarica Tor Tor grande. (Tor non è l'unico browser incentrato sulla privacy 4 browser Web anonimi gratuiti completamente privatiLa navigazione anonima del Web è un modo per proteggere la tua privacy online. Ecco i migliori browser Web anonimi da utilizzare. Leggi di più ... fa solo molto di più degli altri.)

Il download avrà inizio. Al termine, vai alla cartella di download ed esegui il programma di installazione. Se viene visualizzato un Avviso di sicurezza, selezionare Correre.

Seleziona la lingua che desideri, seguita dalla directory in cui desideri installare Tor Browser. Selezionare Installare. Il browser ora estrae e installa. Al termine, avrai due opzioni: Esegui Tor Browser, e Aggiungi menu Start e collegamenti sul desktop. Assicurarsi che entrambi siano selezionati e selezionare finire.

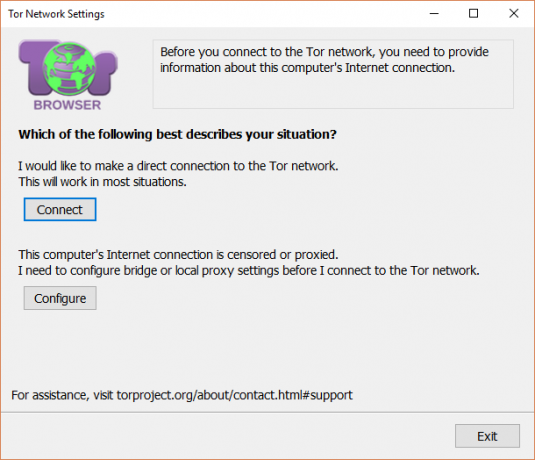

3.1. Impostazioni di rete di Tor Browser

Quando apri Tor Browser per la prima volta, dovrai selezionare le impostazioni di rete. In questo caso, selezionare Collegare. (Esploreremo il Configurazione pulsante tra un momento.) Individuerai una piccola barra di caricamento. Al termine, arriverai alla pagina di benvenuto di Tor Browser.

Se il client richiede un aggiornamento, farlo prima di procedere. Questo è molto importante. In caso contrario, vai alla sezione successiva del tutorial.

4. Utilizzo sicuro di Tor

Una delle cose che noterai immediatamente è la somiglianza del browser Tor con Mozilla Firefox. Il browser Tor si basa su Firefox, ma include TorLauncher, TorProxy e TorButton, nonché Estensioni Firefox Nowhere e HTTPS Everywhere Completamente sicuro: 11 componenti aggiuntivi indispensabili per Firefox per la sicurezzaPensa al browser che stai utilizzando per visualizzare subito questo articolo. È sicuro? È sicuro? Saresti sorpreso da quelle risposte. Leggi di più .

Per la maggior parte, è un browser completamente normale. Detto questo, dovrai modificare leggermente il modo in cui navighi e potresti trovare alcune delle funzionalità più utilizzate "non funzionanti". Questo è il motivo per cui gli utenti Tor vengono bloccati dai principali siti WebLa cosa importante per gli utenti di Tor, che esplorano Internet attraverso le reti di cipolle, è l'anonimato. Ma una nuova ricerca suggerisce che gli utenti vengono bloccati o devono saltare attraverso i cerchi per visualizzare molti siti Web famosi. Leggi di più (Ciò è dovuto alla limitazione di tracker e script). Tor protegge la tua privacy immediatamente.

4.1 Suggerimenti per una navigazione sicura

Tor fa un'enorme mole di lavoro sul fronte della privacy. Ma se vuoi che sia completamente efficace, dovrai adattare il modo in cui usi Internet.

Un buon inizio è essere consapevoli del limitazioni di Tor e il browser Tor.

- Tor non è una VPN. Tor è un proxy I2P vs. Tor vs. VPN: quale è più sicuro?Se hai bisogno di privacy online, ti imbatterai in termini come "VPN" e "Tor" e forse anche "I2P" - ma quali sono e quali sono i migliori per te? Leggi di più . Protegge solo il traffico instradato attraverso il browser Tor.

- Tor non può proteggerti se la persona con cui stai comunicando sta registrando un registro fisico. Può proteggere il tuo indirizzo IP e, se usi uno pseudonimo per comunicazioni anonime, anche la tua identità sarà protetta.

- Tor non può controllare le azioni delle estensioni del browser di terze parti, quindi il loro suggerimento molto forte di non aggiungere nulla all'installazione di base (a meno che tu non sappia davvero cosa stai facendo). Entrambe le estensioni malevole e non malevole possono rivelare la tua identità senza che te ne accorga.

- Tor non può applicare rigorosamente HTTPS. L'estensione HTTPS Everywhere tenta di forzare il supporto HTTPS su ogni sito e, sebbene molti siti supportino lo standard per impostazione predefinita, Tor non può tener conto di quelli che non lo fanno.

Inoltre, Tor non si connette a Google, per impostazione predefinita. Google continua registri dettagliati su tutte le ricerche effettuate utilizzandolo Smetti di usare la Ricerca Google: ecco perchéGoogle ha accesso senza rivali alle tue abitudini di navigazione. Dare tutto a Google non è una buona idea. Ecco alcune eccellenti alternative a Google che fanno ancora il lavoro. Leggi di più , oltre a tenere traccia delle tue attività Internet nel browser. Ci sono argomenti contro il tracciamento di Google e, naturalmente, argomenti per. Indipendentemente da ciò, la pagina di benvenuto di Tor utilizza DuckDuckGo, uno strumento di ricerca Internet focalizzato sull'anonimato, per impostazione predefinita. I risultati della ricerca DDG sono una raccolta di "oltre 400 fonti". Ad alcuni utenti non piacciono i risultati di ricerca DDG, preferendo utilizzare StartPage invece (StartPage agisce più come un proxy anonimo che offre la ricerca effettiva di Google risultati).

Uno degli effetti collaterali di queste misure sulla privacy è che alcuni siti non funzioneranno, mentre altri richiederanno un'ulteriore verifica dell'accesso. Siti importanti includono YouTube, alcuni siti di compagnie aeree (essi amore tracking you!), portali bancari online e altro. Inoltre, qualsiasi sito che si affida a Flash cesserà di funzionare, dato che Tor evita l'incubo di sicurezza e privacy. (Questo problema si sta lentamente attenuando quando più siti passano all'HTML5 molto più sicuro).

Infine, ci sono un certo numero di tipi di documenti che possono contenere risorse che aggirano Tor. Questi file, ad esempio un file .exe, PDF o .doc, possono rivelare innocentemente sulla tua attività di navigazione. Come con la maggior parte dei browser moderni, Tor offrirà un avviso quando si scarica un potenziale rischio per la sicurezza. In questo caso, è consigliabile prestare attenzione.

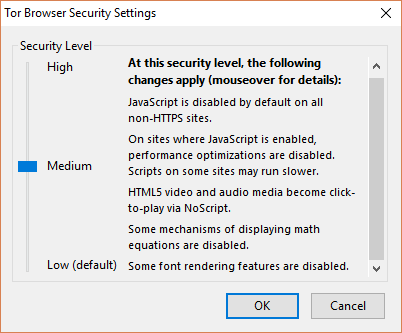

5. Configurazione di Tor

Come indicato nella sezione precedente, Tor protegge immediatamente la tua privacy. Non è necessario giocherellare con le impostazioni di sicurezza o scaricare estensioni aggiuntive per iniziare a navigare in Internet in modo anonimo. Tor una volta concedeva a tutti gli utenti una maggiore autonomia nell'accesso alle impostazioni di sicurezza e privacy. Sfortunatamente, ciò significava che molti individui curiosi (e ben intenzionati) si sono effettivamente aperti a Internet, sconfiggendo lo scopo di Tor. Ora esiste invece un unico dispositivo di scorrimento delle impostazioni di sicurezza, che semplifica le cose.

Per modificare il livello di sicurezza, selezionare il Cipolla icona accanto alla barra degli indirizzi. Si aprirà un menu a discesa; Selezionare Impostazioni di sicurezza. È quindi possibile scegliere Bassa, Media o Alta sicurezza.

Basso la sicurezza (impostazione predefinita) abilita tutte le funzionalità del browser, pur instradando e crittografando il traffico.

medio la sicurezza disabilita JavaScript su siti non HTTPS, trasforma tutti i media HTML5 in click-to-play (anziché in riproduzione automatica) e disabilita alcuni altri script.

alto la sicurezza disabilita JavaScript su tutti i siti, trasforma tutti i media HTML5 in click-to-play e disabilita un numero significativo di script. Pertanto, alcune funzionalità di rendering dei caratteri falliranno, così come immagini e icone.

Il livello di sicurezza richiesto è, ovviamente, soggettivo. Se stai solo cercando di crittografare il tuo traffico di navigazione e di essere un po 'meno disponibile con l'identificazione dei dati su Internet, scegli Medio. Colpisce un felice equilibrio tra un'esperienza Internet completa e l'anonimato.

5.1 Uso di Tor in un Paese limitato

Naturalmente, uno dei maggiori vantaggi di Tor è mantenere la tua navigazione in Internet privata da un regime governativo oppressivo (o altro). Sfortunatamente, i censori hanno trovato il modo di bloccare Tor. In questi casi, gli utenti con restrizioni possono utilizzare a ponte. Un bridge crea un relay offuscato sulla rete Tor che non è elencato nella directory principale. La speranza è che anche se il proprio ISP sta monitorando tutti i relè TOR noti, non possono bloccare tutti i ponti offuscati, offrendo a loro volta un'opzione di connessione aggiuntiva a chi è nel bisogno.

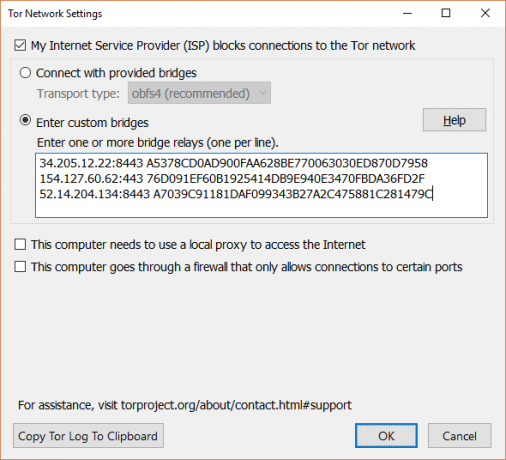

Per usare un bridge, seleziona l'icona a forma di cipolla accanto alla barra degli indirizzi e seleziona Impostazioni di rete Tor. Quindi, controlla Il mio provider di servizi Internet blocca le connessioni alla rete Tor. Apparirà un nuovo pannello. Ora hai un paio di opzioni:

- Connettiti con i ponti forniti. I bridge Tor preconfigurati sono facili da usare e la maggior parte delle volte ti permetteranno di connetterti alla rete Tor. Tuttavia, poiché sono facilmente accessibili, è possibile che siano già censurati. obfs4 è l'attuale bridge consigliato, ma a seconda della posizione dell'utente, un'altra opzione potrebbe funzionare meglio.

- Inserisci ponti personalizzati. Se conosci l'indirizzo di un bridge Tor a cui desideri connetterti in modo specifico, inseriscilo qui (uno per riga). Se non sai come trovare un indirizzo Tor bridge, ma sei sicuro di averne bisogno (le impostazioni di Autobridge non funzionano), visita bridges.torproject.org e segui le istruzioni.

5.2 Diventa un nodo

Per impostazione predefinita, Tor funzionerà in modalità client, utilizzando la rete Tor, ma non contribuendo attivamente al suo funzionamento. Questo significa che la tua privacy è mantenuta, ma altri utenti non possono usarti come nodo. Quale per molti, va bene. Se disponi di una connessione Internet comoda, tuttavia, potresti considerare di contribuire con una piccola quantità di larghezza di banda alla rete Tor. Aiuterà a mantenere operativa la rete.

Diventare un relè Tor è leggermente più difficile di prima. In precedenza (sto parlando di diverse iterazioni del browser Tor, ora), c'era una semplice commutazione per passare dalla modalità client a quella di inoltro. Tuttavia, ti mostreremo come farlo manualmente. Innanzitutto, funziona meglio usando una distribuzione Linux aggiornata. Userò Ubuntu 17.04 a 32 bit.

Inizia installando l'ultima versione di Tor Browser per Linux usando il seguente comando:

sudo apt install tor

Una volta installato, utilizzare un editor di testo per aprire il file di configurazione Tor. Sto usando Vim.

sudo vim / etc / tor / torrc

torrc è il file di configurazione di Tor. Il file di configurazione utilizza "#" per commentare potenziali comandi. L'eliminazione di "#" attiva o disattiva il comando. Dobbiamo abilitare i seguenti comandi:

- #Log file di avviso /var/log/tor/notices.log - attiva la registrazione per il tuo relè Tor

- #ORPort 9001 - imposta la porta del relè Tor. Cambia questa in una porta di tuo gradimento, ma ricorda di aggiornare il firewall e il router

- #Nickname - aggiungi un soprannome per il tuo Tor relay

- #RelayBandwidthRate xxxx Kbytes - imposta la velocità dati per il tuo relè Tor durante i periodi non di punta

- #RelayBandwidthBurst xxxx Kbytes - imposta la velocità dei dati per i "lampi" di picco

- #AccountingMax xx Gbytes - la quantità di dati che puoi offrire alla rete Tor. Passa a Mbytes o Kbyte se necessario. La soglia si applica all'arrivo e in uscita ad es. se si impostano 5 Gbyte, sono disponibili fino a 10 GB

Dopo aver impostato la velocità dei dati, salva la configurazione utilizzando il ":X"Comando. Ho realizzato un breve video che illustra in dettaglio il processo, per chiarire le cose.

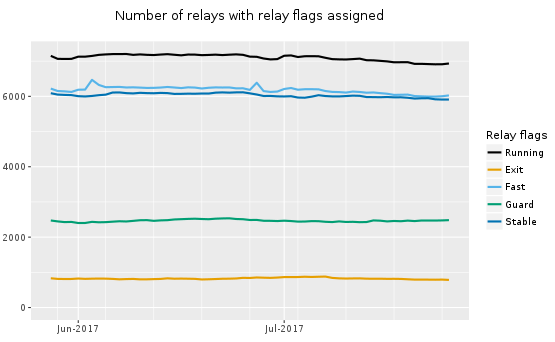

Puoi controllare le statistiche globali dei relè Tor, inclusi i primi 10 relè, su globe.rndm.de.

5.3 Esci dai nodi

Coloro che sono più ambiziosi possono scegliere di eseguire un nodo di uscita Tor. Il nodo di uscita è l'ultimo passaggio tra la rete Tor e il tuo computer: ne usi uno ogni volta che usi Tor. I nodi di uscita sono assolutamente vitali per il funzionamento della rete Tor ma, sfortunatamente, ci sono alcuni rischi per eseguirne uno.

Alcune giurisdizioni tenteranno di ritenere un operatore del nodo di uscita responsabile dei dati che transitano nel loro nodo. Sfortunatamente, ciò può includere attività illecite come la pirateria, rapporti illeciti sul mercato nero e altro ancora. Non consiglierò di eseguire un nodo di uscita a meno che tu non sia sinceramente preparato per le gravi conseguenze di farlo. Se si desidera eseguire un nodo di uscita Tor, leggere i seguenti documenti prima di procedere:

- Suggerimenti per l'esecuzione di un nodo di uscita

- Esci dai problemi di abuso del nodo

- Abusi tipici del nodo di uscita

Eseguire una connessione di uscita non è una prova terrificante. Ma richiede ulteriori precauzioni.

6. Il deep web

Abbiamo toccato il Deep Web un paio di volte in questo articolo e probabilmente ne hai sentito parlare anche nelle notizie. Non è così immediatamente pieno di pericoli come alcune pubblicazioni ti farebbero credere. Detto questo, sono necessarie alcune precauzioni, e parte di ciò è capire come trovare e utilizzare Tor Hidden Services.

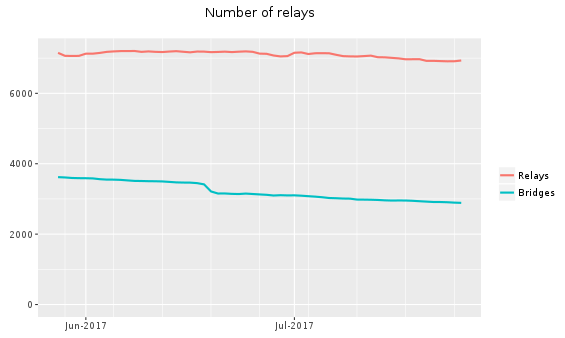

Per capire perché i servizi nascosti sono importanti, dovremmo parlarne uno dei principali punti deboli di Tor: i nodi di uscita 6 modi per stare al sicuro dai nodi di uscita Tor compromessiTor è potente per proteggere la privacy online, ma non è perfetto. Ecco come stare al sicuro dai nodi di uscita Tor compromessi. Leggi di più . Al momento della scrittura, c'erano appena sotto 7.000 relè attivi.

Di questi 7.000 relè, meno di 1.000 sono nodi di uscita.

Inoltre, ci sono oltre 2 milioni di utenti Tor, che inviano traffico attraverso quei nodi di uscita. Quel traffico ritorna su Internet "esterno". E mentre HTTPS Everywhere crittografa i tuoi dati 10 semplici modi per proteggere i tuoi dati mentre sei in viaggioLa protezione dei dati durante i viaggi è molto importante. Vuoi sapere come proteggere i tuoi dati personali e privati quando sei in viaggio? Questi consigli aiuteranno. Leggi di più , una volta che lascia la rete Tor, è aperto all'intercettazione. Se una singola fonte è in grado di raccogliere informazioni sufficienti sul flusso di traffico attraverso la rete, potrebbe essere possibile farlo dedurre le informazioni identificative completando l'analisi della tempistica del comportamento degli individui e del comportamento dell'uscita di Tor nodi.

L'internet di livello superiore (a volte indicato come "clearnet" o "web di superficie") rende molto difficile nascondere sia la posizione fisica che la proprietà di un determinato server di siti Web. Tor non lo cambia. Il spettatore è sicuro anonimo, ma non il provider. Qui entra in gioco un servizio nascosto Tor.

Un servizio nascosto funziona proprio come un relè nella rete Tor, ma consente l'introduzione di server privati e anonimi. Quando accedi a un servizio nascosto, sia tu che il server siete nodi anonimi sulla rete Tor. Il traffico tra di voi non lascia mai la rete Tor e non è quindi mai esposto a occhi indiscreti. Inoltre, comprendere la posizione fisica di un servizio nascosto è altrettanto difficile (anche se non impossibile). L'anonimato del server rende estremamente difficile servire citazioni, bloccare o persino rimuovere un servizio. Questo è il motivo per cui ci sono alcuni dubbi e noti servizi nascosti Tor.

6.1 Deep Web, Dark Web o Darknet?

Il Deep Web è vasto. Ma la maggior parte è inutile. O, piuttosto, inutile per te e per me Cos'è il Deep Web? È più importante di quanto pensiIl deep web e il dark web sono entrambi spaventosi e nefasti, ma i pericoli sono stati esagerati. Ecco cosa sono in realtà e come puoi accedervi anche tu! Leggi di più , pieno di milioni di archivi, back-end di servizi web, database, bot e molto altro. Ci sono diversi motori di ricerca specializzati I 12 migliori motori di ricerca per esplorare il Web invisibileGoogle o Bing non possono cercare tutto. Per esplorare il Web invisibile, è necessario utilizzare questi motori di ricerca speciali. Leggi di più che può approfondire il Deep Web. C'è un po 'di confusione nella terminologia di Deep Web.

- Deep Web. Il deep web, come menzionato sopra, è un luogo pieno di database non indicizzati, reti private, crawler dei motori di ricerca, server di comando e controllo botnet e altro ancora.

- Darknet. Una darknet è qualcosa come Tor: una rete crittografata costruita su Internet esistente, accessibile solo tramite un software speciale. Altro esempi di darknet includono I2P, Riffle e Freenet I2P vs. Tor vs. VPN: quale è più sicuro?Se hai bisogno di privacy online, ti imbatterai in termini come "VPN" e "Tor" e forse anche "I2P" - ma quali sono e quali sono i migliori per te? Leggi di più .

- Dark Web. La rete oscura è essenzialmente il "WWW" delle reti oscure.

Questi termini sono sempre più utilizzati nel contesto corretto, ma le pubblicazioni più importanti, a volte, usano ancora in modo intercambiabile deep web, darknet e dark web.

6.2 Servizi nascosti Tor

Va da sé che a causa della natura di Tor e delle protezioni offerte ai servizi nascosti, alcuni individui e gruppi estremamente privi di scrupoli si nascondono lì. È facile imbattersi in un numero qualsiasi di cose: spacciatori, pedofili, terroristi, dissidenti, fascisti hardcore (e antifa)... l'elenco è praticamente infinito.

Nel caso in cui: l'autore e makeuseof.com non sostengono alcuna attività illegale commessa dal lettore, di alcun tipo. Questa è educazione all'anonimato e alla privacy.

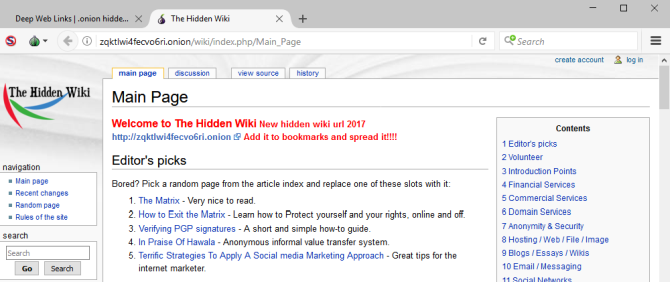

Gli indirizzi di servizio nascosti Tor utilizzano il seguente formato: https://[16-character hash] .onion. Ad esempio, questo è il attuale link a The Hidden Wiki (senza censure!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

Nota che questo servizio non utilizza HTTPS. Tecnicamente, non importa perché The Hidden Wiki è un repository per altri link .onion. Non inserirai o lascerai alcuna informazione di identificazione personale.

Il suffisso .onion è uno speciale dominio di primo livello che indica un servizio nascosto anonimo. L'indirizzo hash di 16 caratteri viene generato automaticamente, in base a una chiave pubblica creata durante la configurazione del servizio. Può diventare più che un po 'complicato tenere traccia degli indirizzi .onion, quindi ti consigliamo di aggiungere i preferiti ai preferiti.

6.3 Punti di partenza utili .onion

The Hidden Wiki è un posto abbastanza utile per iniziare la tua esperienza Tor. Il servizio ha subito varie forme nel corso degli anni, anche perché a un certo punto è stato compromesso e reindirizzato gli utenti a un sito dannoso. Il link fornito sopra è sicuro. Ma ciò potrebbe cambiare, vista la natura del servizio. Indipendentemente da ciò, The Hidden Wiki archivia e centralizza i popolari collegamenti .onion. È abbastanza moderato rimuovere alcune cose davvero orribili, come immagini illegali di bambini, ma puoi trovare rapidamente alcune cose piuttosto oscure.

Pertanto, leggi la descrizione di ciò su cui stai per fare clic.

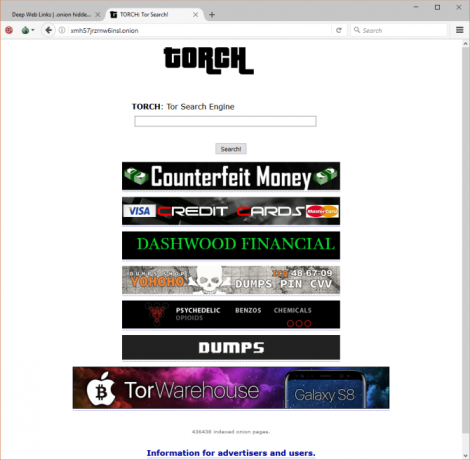

Un altro sito estremamente utile è Torch. Torch afferma di essere il più grande motore di ricerca di servizi nascosti, con oltre 1 milione di risultati indicizzati.

7. Servizi anonimi

Immediatamente, Tor ti consente di navigare in Internet in modo anonimo. Da solo, questo è estremamente potente, per gli utenti di tutto il mondo. Ma al di là dell'immediato aumento della privacy e dell'anonimato, Tor ospita anche alcuni servizi piuttosto interessanti. Ecco tre servizi che puoi usare subito.

7.1 Messaggi anonimi

Con la maggior parte dell'attività Internet globale monitorata e registrata, un numero crescente di persone si rivolge a servizi di messaggistica crittografati. Ora, usare Tor per chattare non è così critico come uno.

L'avvento di app mobili dotate di crittografia end-to-end 4 alternative a Slick WhatsApp che proteggono la tua privacyFacebook ha acquistato WhatsApp. Ora che siamo sopra lo shock di quelle notizie, sei preoccupato per la tua privacy dei dati? Leggi di più , come WhatsApp, Telegram, Silent e Signal, hanno visto gli utenti più "regolari" approfittare della privacy aggiuntiva (a volte senza nemmeno rendersene conto!).

Bitmessage è un servizio di messaggistica P2P anonimo che utilizza la crittografia a chiave pubblica. Inoltre, raggruppano insieme i messaggi crittografati durante il processo di invio, prima di ridistribuire l'utente finale (non diversamente dal burattamento di Bitcoin). Ciò rende estremamente difficile decifrare l'origine e la destinazione di un singolo messaggio. Hanno dettagliato tutorial su download, installazione e configurazione di Bitmessage per Tor.

7.2 Email anonima

Uno dei servizi nascosti più utili è l'e-mail completamente anonima. Ci sono solo pochi provider che vale davvero la pena utilizzare, in quanto il loro servizio è coerente e funziona davvero.

Un'opzione è Protonmail, che gestisce un portale di accesso Tor, offrendo una forte crittografia end-to-end I 5 provider di posta elettronica più sicuri e crittografatiStufo della sorveglianza governativa e di terzi delle tue e-mail? Proteggi i tuoi messaggi con un servizio di posta elettronica crittografato sicuro. Leggi di più . Tuttavia, i loro server sono in Svizzera. E mentre la Svizzera offre alcune delle più forti tutele della privacy al mondo per gli individui, esse non sono assolte. Inoltre, Protonmail richiede JavaScript.

C'è anche Secmail.pro. Secmail è un altro servizio di posta elettronica nascosto che utilizza SquirrelMail. Il servizio è relativamente giovane (circa sette mesi al momento della stesura) e, come tale, presenta ancora alcuni problemi di dentizione.

Siamo stati responsabili del servizio nascosto di secmail pro (darkweb mail) Tor, che si è verificato il 6-7 giugno 2017. #SecMail#GIÙ

- Wolf Security Group (@WolfSecGroup) 5 luglio 2017

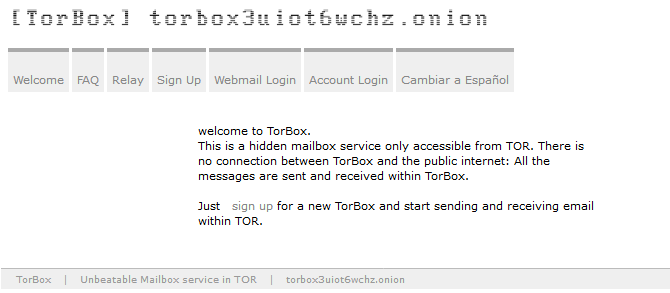

Infine, c'è TorBox. TorBox è disponibile solo tramite Tor e può inviare messaggi solo ad altri utenti all'interno del servizio TorBox. In tal senso, mantiene tutta la posta TorBox e gli utenti estremamente sicuri.

7.3 Bitcoin

Bitcoin e criptovalute sono fioriti negli ultimi anni. Ciò non è in gran parte dovuto al loro anonimato. In quanto tale, ci sono innumerevoli servizi Tor che offrono la duplicazione, l'espansione e l'implementazione del portafoglio Bitcoin. Il la stragrande maggioranza sono truffe. Tra le truffe, tuttavia, ci sono alcuni servizi utili. Ad esempio, i Bitcoin sono ampiamente pubblicizzati come completamente anonimi. Ma in realtà, a causa del record blockchain, è completamente possibile tracciare gli utenti coinvolti in una singola transazione.

Se vuoi Bitcoin veramente anonimi (e altre criptovalute), hanno bisogno di cadere. Tumbling è il cripto-equivalente del riciclaggio di denaro. Funziona (approssimativamente) in questo modo: metti il tuo Bitcoin in un "piatto" condiviso con altri utenti. Il tumbler assegna agli utenti la stessa quantità di Bitcoin, ma da un diverso utente iniziale, abbattendo o combinando Bitcoin nel processo. Ognuno finisce con lo stesso importo che ha iniziato.

In sostanza, tutti cambiano le monete e ognuno è un vincitore.

Molti utenti di Bitcoin stanno passando a TumbleBit, un nuovo bicchiere open source. TumbleBit è impostato per introdurre il pieno supporto Tor nel 2017 e ha già l'integrazione di Hidden Wallet. Il che mi porta bene su ...

Il portafoglio nascosto. The Hidden Wallet comprende che la privacy e l'anonimato rompono la funzionalità Bitcoin. In quanto tali, offrono sicurezza in celle frigorifere mentre fanno cadere i Bitcoin usando il loro servizio interno. L'attuale carica di caduta è di 0,001 BTC.

8. Supporto e problemi

A volte, il software non funziona. Se Tor ti sta dando problemi, c'è un motivo. Una delle prime cose da fare è assicurarsi di utilizzare la versione più aggiornata del client Tor. Tor Browser verifica la disponibilità di aggiornamenti all'apertura. Se è disponibile un aggiornamento, installalo.

Quindi, controlla che il tuo firewall o router non stia bloccando Tor. Potrebbe essere necessario impostare il port forwarding o creare un'eccezione del firewall. Se hai ancora difficoltà, considera di reinstallare il software Tor.

Tor ha ampia documentazionee una comunità molto attiva. Se tutto il resto fallisce, puoi inviare direttamente via e-mail uno degli sviluppatori all'indirizzo [email protected]. Tieni presente che Tor non è un software commerciale. Quindi, mentre esiste una comunità attiva e disponibile, tutti lavorano gratuitamente, per il bene della privacy e dell'anonimato. Pertanto, potrebbe richiedere un po 'di tempo prima che rispondano a qualcosa visto (almeno per loro) come non critico. In alternativa, il .cipolle subreddit ha alcune persone utili. Lo stesso vale per TOR.

9. Il futuro di Tor

Tor rimane incredibilmente importante per la privacy e l'anonimato per i normali utenti di Internet Evitare la sorveglianza su Internet: la guida completaLa sorveglianza di Internet continua a essere un argomento caldo, quindi abbiamo prodotto questa risorsa completa sul perché è un grosso problema, chi c'è dietro, se puoi evitarlo completamente e altro. Leggi di più , come te e io. Il numero di utenti Tor è aumentato in modo significativo negli ultimi anni. La speculazione e le rivelazioni continue riguardanti le pratiche di sorveglianza invasiva da parte di governi e società gonfiano la rete Tor. Inoltre, la reazione alla sorveglianza intrusiva e all'aumento dell'uso di Tor dimostra che il servizio è molto, molto più che il commercio di droga e le comunicazioni dissidenti. Sembra estremamente probabile che la rete Tor continuerà a crescere.

Ma ciò non significa che Tor stia navigando pulito. Per gli stessi motivi che ho appena elencato, il servizio è il destinatario di un attacco incessante. Le stesse istituzioni che hanno contribuito a dare vita a Tor - in particolare il governo degli Stati Uniti - comprendono i pericoli della privacy. In particolare, i servizi crittografati sono al limite, con molti governi di tutto il mondo che cercano backdoor speciali in servizi crittografati. Non ci vuole un genio all'allenamento che una backdoor per una persona non rimarrà mai così.

Infatti, nel 2017, il gruppo di hacker chiamato The Shadow Brokers "liberato" un numero di strumenti di hacking NSA estremamente potenti I criminali informatici possiedono strumenti di hacking della CIA: cosa significa per teIl malware più pericoloso della Central Intelligence Agency - in grado di hackerare quasi tutta l'elettronica di consumo wireless - ora potrebbe sedere nelle mani di ladri e terroristi. Cosa significa questo per te? Leggi di più e exploit zero-day precedentemente non realizzati. Inizialmente hanno messo in vendita i loro soldati, chiedendo centinaia di milioni di dollari di Bitcoin. Nessuno ha ostacolato la figura astronomica, quindi The Shadow Brokers ha fatto la cosa migliore: liberare l'intero repository gratuitamente.

Edward Snowden ha commentato che "La perdita di strumenti NSA top secret rivela che non è da nessuna parte vicino alla biblioteca completa". Tuttavia, il danno era evidente: il WannaCryptor ransomware che è salito in tutto il mondo L'attacco globale al ransomware e come proteggere i tuoi datiUn massiccio attacco informatico ha colpito i computer di tutto il mondo. Sei stato colpito dal ransomware autoregolante ad alta virulenza? In caso contrario, come puoi proteggere i tuoi dati senza pagare il riscatto? Leggi di più fu il risultato diretto degli exploit che si facevano strada allo stato brado. Ciò che è chiaro è che Tor è lo strumento necessario per tenere aperto il discorso quando quegli oppressori lo avrebbero smantellato.

Nella sua forma attuale, Tor rimarrà un boccaglio straordinariamente importante contro tutti regimi per decenni a venire.

Credito di immagine: Tor Project /Wikimedia Commons

Guida pubblicata per la prima volta: novembre 2013

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.