Annuncio pubblicitario

Quando inizi a pensare a tutto ciò che potrebbe andare storto durante la navigazione in Internet, il Web inizia a sembrare un posto abbastanza spaventoso. Fortunatamente, gli utenti di Internet nel loro complesso stanno diventando molto più esperti e riconoscono meglio i comportamenti rischiosi online.

Mentre le pagine con una dozzina di pulsanti per il download - o caselle selezionate automaticamente che ci hanno indotto a scaricare cose che non volevamo - sono non è più efficace come una volta, ciò non significa che non ci siano hacker là fuori in questo momento che cercano di venire con nuovi metodi di inganno Le ultime minacce alla sicurezza di cui dovresti essere a conoscenzaLe minacce alla sicurezza provengono sempre più da nuove direzioni e non sembra destinata a cambiare nel 2013. Ci sono nuovi rischi di cui dovresti essere a conoscenza, exploit di applicazioni popolari, attacchi di phishing sempre più sofisticati, malware, ... Leggi di più . Al fine di proteggerci da queste minacce è importante capire esattamente cosa sono e in che modo differiscono.

Immergiamoci.

Comprensione delle minacce alla sicurezza online e delle loro differenze

Malware

Il malware è l'abbreviazione di software dannoso. Ciò significa che, sebbene la maggior parte di noi si riferisca a queste minacce come virus, il termine corretto dovrebbe essere in effetti malware. Il software dannoso è disponibile in molte forme, ma lo stesso malware è un termine generale che potrebbe essere utilizzato per descrivere un numero qualsiasi di cose, come virus, worm, trojan, spyware e altri. In breve, è un programma o un file con cattive intenzioni, la cui natura potrebbe comprendere qualsiasi cosa.

Fortunatamente, il malware è esattamente ciò che cercano tutti i programmi antivirus più popolari. Il malware viene colpito e non deve essere catastrofico. Impara il giusto protocollo per la gestione dei malware 10 passi da fare quando scopri malware sul tuo computerVorremmo pensare che Internet sia un luogo sicuro dove trascorrere il nostro tempo (tosse), ma sappiamo tutti che ci sono rischi dietro ogni angolo. Email, social media, siti Web dannosi che hanno funzionato ... Leggi di più , e come evitarlo in primo luogo 7 suggerimenti di senso comune per aiutarti a evitare la cattura di malwareInternet ha reso molto possibile. Accedere alle informazioni e comunicare con persone da molto lontano è diventato un gioco da ragazzi. Allo stesso tempo, tuttavia, la nostra curiosità può portarci rapidamente in bui vicoli virtuali ... Leggi di più per un'esperienza di navigazione più sicura.

I virus

I virus sono costituiti da codice dannoso che infetta un dispositivo dopo l'installazione di un software. In genere questa infezione si verifica attraverso unità USB, download da Internet o allegati e-mail, ma può verificarsi anche in molti altri modi. È importante notare che l'infezione non si verifica effettivamente solo avendo i file infetti sul tuo computer. L'infezione si verifica una volta che il programma viene eseguito per la prima volta, tramite Autorun, un'installazione manuale o un file eseguibile che l'utente apre.

Una volta aperto - o eseguito - l'infezione si verifica. Da quel punto, può essere molto difficile trovare e sbarazzarsi del virus a causa della natura in cui funziona. Mentre i dettagli effettivi sono specifici per il virus, tendono a replicarsi e infettare il file system del dispositivo che hanno risiedono diffondendosi da un file all'altro prima che siano inevitabilmente - e di solito inconsapevolmente - passati ad un altro macchina.

A differenza di altre minacce, i virus non hanno altro scopo che tentare di rendere inutilizzabile il computer. Alcuni di loro hanno Una breve storia dei 5 peggiori virus informatici di tutti i tempiLa parola "virus" e la sua associazione con i computer è stata apposta dallo scienziato informatico americano Frederick Cohen che lo ha usato per descrivere "un programma che può" infettare "altri programmi modificandoli per includere a possibilmente... Leggi di più stato particolarmente bravo a farlo. Molti altri sono abbastanza deboli e facili da rilevare.

Oh, e dovrebbe essere sottolineato - a causa dell'opinione popolare - quello I Mac non sono immuni ai virus 3 segni che il tuo Mac è infetto da un virus (e come verificare)Se il tuo Mac si comporta in modo strano, potrebbe essere infetto da un virus. Come puoi verificare la presenza di un virus sul tuo Mac? Ti mostreremo. Leggi di più .

adware

Sebbene relativamente favorevole nella maggior parte dei casi, l'adware potrebbe essere la più fastidiosa delle minacce di cui parleremo oggi.

L'adware è fornito con app o software altrimenti legittimi, il che rende un po 'difficile il rilevamento iniziale. Un esempio comune è la casella di controllo nella parte inferiore di un collegamento per il download (spesso pre-controllato) che ci chiede se vogliamo "Includi X gratuitamente" - beh, "X" è spesso il programma che contiene l'adware. Questa non è una regola dura e veloce, ma non è rara. Se non sei sicuro di cosa siano questi programmi aggiuntivi o come funzionino, non scaricarli.

Le infezioni da adware sono possibili anche per colpa nostra. Le storie recenti descrivono nei dettagli almeno un importante produttore, incluso adware, o un dirottatore del browser simile ad adware, nei loro computer. Mentre Lenovo e Superfish Proprietari dei laptop Lenovo Attenzione: il dispositivo potrebbe avere malware preinstallatoIl produttore cinese di computer Lenovo ha ammesso che i laptop spediti ai negozi e ai consumatori alla fine del 2014 avevano malware preinstallato. Leggi di più sono l'eccezione, piuttosto che la regola, è importante notare che queste minacce si verificano e spesso a volte non c'è molto che possiamo fare al riguardo.

Trojan e backdoor

I Trojan prendono il nome dal cavallo di Troia, che era un gigantesco cavallo di legno usato per nascondere i soldati greci quando entrarono a Troia durante la guerra di Troia. A parte la lezione di storia, questo è lo stesso modo in cui un trojan danneggia il tuo computer. Nasconde il codice dannoso all'interno di un programma o file apparentemente innocuo per ottenere l'accesso al tuo computer. Una volta dentro, il programma si installa sul tuo dispositivo e comunica con un server in background a tua insaputa. Ciò consente a una parte esterna di accedere al tuo computer attraverso quella che viene comunemente definita backdoor.

Mentre dare a una parte esterna l'accesso al tuo computer è spaventoso in sé e per sé, le implicazioni di cosa potrebbero fare Perché l'e-mail non può essere protetta dalla sorveglianza del governo"Se sapessi quello che so sull'e-mail, potresti non usarlo neanche", ha detto il proprietario del servizio di posta elettronica sicuro Lavabit mentre di recente ha chiuso. "Non c'è modo di fare crittografato ... Leggi di più con questo accesso è ancora più spaventoso. Ciò che complica le cose è la piccola impronta che queste backdoor lasciano, che mantiene l'utente completamente al buio che si sta verificando qualsiasi problema di privacy.

Un vantaggio di una backdoor è la natura in cui operano. Poiché l'hacker deve connettersi al computer in remoto, non sarà in grado di farlo se si disabilita la connessione a Internet mentre si tenta di individuare e rimuovere il codice dannoso.

spyware

Lo spyware è il malware più comune su Internet. Mentre è abbastanza ingannevole in natura e un grande fastidio, la maggior parte degli spyware è relativamente innocua. In genere, lo spyware viene utilizzato per monitorare il comportamento di navigazione al fine di offrire una migliore pubblicità pertinente. Ciò che lo rende negativo è come vanno queste aziende raccogliendo i tuoi dati Come proteggersi dallo spionaggio non etico o illegalePensi che qualcuno ti stia spiando? Ecco come scoprire se lo spyware si trova sul tuo PC o dispositivo mobile e come rimuoverlo. Leggi di più . Piuttosto che fare affidamento sul monitoraggio dei pixel - o dei cookie - come la maggior parte delle principali aziende, lo spyware si comporta come un trojan in quanto installato e comunica i dati dal tuo computer a un server, il tutto mentre la maggior parte di noi ignora completamente la sua presenza nel primo posto.

Altre forme di spyware più dannose sono molto più pericolose. Mentre lo spyware tipico viene utilizzato principalmente per scopi di pubblicazione di annunci, lo spyware dannoso comunica i dati sensibili a un altro utente o un server. Questi dati possono includere e-mail, foto, file di registro, numeri di carta di credito, informazioni bancarie e / o password online.

Lo spyware viene spesso scaricato dall'utente come parte di un componente aggiuntivo per un download legittimo (come una barra degli strumenti) o incluso come parte di un programma freeware o shareware.

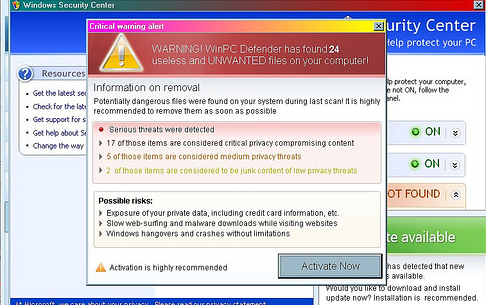

Scareware e Ransomware

Lo scareware e il ransomware differiscono nel loro approccio, ma l'obiettivo finale di entrambi è quello di raccogliere denaro manipolando l'utente nel credere a qualcosa che è spesso falso.

Lo scareware molto spesso prende la forma di programmi che compaiono e ti dicono che il tuo computer è infetto da una sorta di malware. Quando fai clic per rimuovere (spesso) più istanze di malware, sei costretto a pagare per acquistare la versione completa prima che il programma possa ripulire il tuo sistema e liberarlo da infezioni o minacce.

Il ransomware funziona in modo leggermente diverso, nel senso che dopo l'installazione del software dannoso lo farà spesso blocca il tuo sistema al di fuori di una finestra che ti consente di pagare il riscatto per riottenere l'uso di esso. Mentre il ransomware è generalmente tra i le minacce più semplici da rimuovere Non pagare - Come battere il ransomware!Immagina solo se qualcuno si presentasse alla tua porta e dicesse: "Ehi, ci sono topi in casa che non sapevi. Dacci $ 100 e ce ne libereremo. "Questo è il Ransomware ... Leggi di più , può essere abbastanza spaventoso per un utente di computer non esperto. Come tale, molti credono che debbano cedere e pagare il riscatto Evita di cadere vittima di queste tre truffe ransomwareAl momento sono in circolazione diverse truffe di ransomware di spicco; andiamo oltre tre dei più devastanti, in modo da poterli riconoscere. Leggi di più per riprendere il controllo della macchina.

Worms

I worm sono di gran lunga la forma più dannosa di malware. Mentre un virus attacca un computer e fa affidamento su un utente per condividere file infetti per diffonderlo, un worm sfrutta le lacune di sicurezza in una rete e può potenzialmente mettere in ginocchio tutto in una questione minuti.

Le reti con vulnerabilità di sicurezza vengono prese di mira introducendo il worm nella rete e permettendogli di passare (spesso inosservato) da un computer all'altro. Passando da un dispositivo a un altro, l'infezione si diffonde fino a quando ogni macchina non viene infettata - o - il worm viene isolato rimuovendo le macchine infette dalla rete.

Exploit, vulnerabilità e vulnerabilità senza nome

Indipendentemente dalla competenza dello sviluppatore, ogni programma presenta difetti di sicurezza e vulnerabilità. Questi difetti di sicurezza consentono agli hacker di sfruttarli per ottenere l'accesso al programma, modificarlo in qualche modo o iniettare il proprio codice (spesso malware) al suo interno.

Se ti sei mai chiesto perché i programmi hanno avuto così tanti aggiornamenti di sicurezza, è a causa del costante gioco del gatto e del mouse tra sviluppatori e hacker. Lo sviluppatore tenta di trovare e correggere questi buchi prima che vengano sfruttati, mentre l'hacker tenta di sfruttare i difetti di sicurezza prima che vengano scoperti e corretti da uno sviluppatore.

L'unico modo per rimanere al sicuro anche da questi exploit è mantenere aggiornati il sistema operativo e ciascuno dei programmi installando gli aggiornamenti non appena disponibili.

Rimanere al sicuro online

Se stai utilizzando il Web, non esiste un metodo infallibile per evitare tutte le minacce online, ma ci sono sicuramente alcune cose che puoi fare per renderti più sicuro.

Alcuni di questi sono:

- Mantieni aggiornato il tuo sistema operativo e ciascuno dei tuoi programmi scaricando gli aggiornamenti non appena disponibili.

- Installa a buon programma antivirus Qual è il miglior software antivirus gratuito? [MakeUseOf Poll]Perché non importa quanto stai attento quando usi Internet, è sempre consigliabile avere un software antivirus installato sul tuo computer. Sì, anche i Mac. Leggi di più e mantenere aggiornate le definizioni dei virus.

- Utilizza un firewall che monitora il traffico sia in entrata che in uscita. Tieni d'occhio il flusso di questo traffico per aiutare a rilevare la presenza di minacce che potrebbero comunicare con server esterni.

- Evita download non sicuri da fonti sconosciute e non attendibili.

- Usa il tuo programma antivirus o un programma di rilevamento malware per scansionare i collegamenti sospetti prima di aprirli.

- Evita i software piratati.

Ancora una volta, se trascorri una parte del tuo tempo sul Web, è improbabile che tu possa proteggerti completamente da tutti i malware presenti. Mentre infezioni e exploit possono - e lo fanno - accadere a chiunque, non penso che nessuno di noi sosterrebbe che potremmo rimanere un po 'più sicuri con sottili cambiamenti nelle nostre abitudini di navigazione o di utilizzo del computer.

Cosa stai facendo per proteggerti dalle minacce e dagli exploit online? Esistono programmi o app specifici che usi per la sicurezza online? Aiuta a mantenere il resto di noi online più sicuro condividendo tutti i suggerimenti che hai nei commenti qui sotto!

Diritti d'autore della foto: Virus informatico tramite Shutterstock, Avvertimento! di Paul Downey via Flickr, Virus di Yuri Samoilov via Flickr, Pop-up fastidioso tramite Shutterstock, Hackers - Seguridad di TecnoDroidVe via Flickr, Barre degli strumenti di mdornseif via Flickr, Malware di mdaniels7 via Flickr, Dual Crash del Dr. Gianluigi "Zane" Zanet via Flickr, Caps Lock di DeclanTM via Flickr

Bryan è un espatriato nato negli Stati Uniti che attualmente vive nella soleggiata penisola di Baja in Messico. Ama la scienza, la tecnologia, i gadget e la citazione dei film di Will Ferrel.