Annuncio pubblicitario

Circa il 33% di tutti gli utenti di Chromium ha installato una sorta di plug-in del browser. Piuttosto che essere una tecnologia di nicchia e all'avanguardia utilizzata esclusivamente dagli utenti esperti, i componenti aggiuntivi sono decisamente mainstream, con la maggior parte proveniente dal Chrome Web Store e dal mercato dei componenti aggiuntivi di Firefox.

Ma quanto sono sicuri?

Secondo la ricerca dovrebbe essere presentato al simposio IEEE su sicurezza e privacy, la risposta è non molto. Lo studio finanziato da Google ha rilevato che decine di milioni di utenti di Chrome hanno installato una varietà di malware basato su componenti aggiuntivi, che rappresenta il 5% del traffico totale di Google.

La ricerca ha portato alla rimozione di quasi 200 plug-in dal Chrome App Store e ha messo in discussione la sicurezza complessiva del mercato.

Quindi, cosa sta facendo Google per proteggerci e come individuare un componente aggiuntivo non autorizzato? Ho scoperto.

Da dove provengono i componenti aggiuntivi

Chiamali come vuoi - estensioni del browser, plugin o componenti aggiuntivi - provengono tutti dallo stesso posto. Sviluppatori indipendenti di terze parti che producono prodotti che ritengono soddisfino un'esigenza o risolvano un problema.

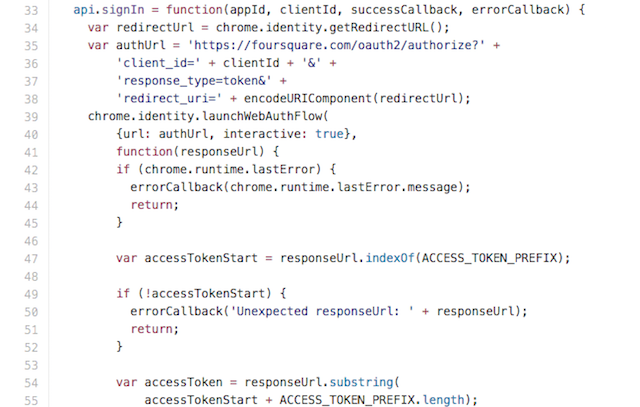

I componenti aggiuntivi del browser sono generalmente scritti utilizzando tecnologie web, come HTML, CSS, e JavaScript Che cos'è JavaScript e Internet può esistere senza di esso?JavaScript è una di quelle cose che molti danno per scontato. Lo usano tutti. Leggi di più e in genere sono creati per un browser specifico, sebbene esistano alcuni servizi di terze parti che facilitano la creazione di plug-in per browser multipiattaforma.

Una volta che un plugin ha raggiunto il livello di completamento e viene testato, viene quindi rilasciato. È possibile distribuire un plug-in in modo indipendente, sebbene la stragrande maggioranza degli sviluppatori scelga invece di distribuirli tramite Mozilla, Google e i negozi di estensioni di Microsoft.

Sebbene, prima che tocchi mai il computer di un utente, deve essere testato per garantire che sia sicuro da usare. Ecco come funziona su Google Chrome App Store.

Protezione di Chrome

Dalla presentazione di un'estensione, alla sua eventuale pubblicazione, c'è un'attesa di 60 minuti. Che succede qui? Bene, dietro le quinte, Google si sta assicurando che il plugin non contenga alcuna logica dannosa o qualsiasi cosa che possa compromettere la privacy o la sicurezza degli utenti.

Questo processo è noto come "Enhanced Item Validation" (IEV) ed è una serie di controlli rigorosi che esamina il codice di un plug-in e il suo comportamento quando installato, al fine di identificare il malware.

Google ha anche ha pubblicato una "guida di stile" di sorta che dice agli sviluppatori quali comportamenti sono ammessi e scoraggia espressamente gli altri. Ad esempio, è vietato utilizzare JavaScript inline - JavaScript che non è archiviato in un file separato - al fine di mitigare il rischio contro attacchi di scripting tra siti Che cos'è Cross-Site Scripting (XSS) e perché è una minaccia alla sicurezzaLe vulnerabilità di scripting tra siti sono oggi il problema di sicurezza del sito Web più grande. Gli studi hanno scoperto che sono sorprendentemente comuni: il 55% dei siti Web conteneva vulnerabilità XSS nel 2011, secondo l'ultimo rapporto di White Hat Security, pubblicato a giugno ... Leggi di più .

Google scoraggia fortemente anche l'uso di "eval", che è un costrutto di programmazione che consente al codice di eseguire il codice e può introdurre tutti i tipi di rischi per la sicurezza. Inoltre, non sono particolarmente interessati ai plug-in che si collegano a servizi remoti non di Google, poiché ciò comporta il rischio di Attacco Man-In-The-Middle (MITM) Che cos'è un attacco man-in-the-middle? Spiegazione del gergo sulla sicurezzaSe hai sentito parlare di attacchi "man-in-the-middle" ma non sei sicuro di cosa significhi, questo è l'articolo per te. Leggi di più .

Questi sono semplici passaggi, ma sono per la maggior parte efficaci nel proteggere gli utenti. Javvad Malik, Security Advocate di Alienware, pensa che sia un passo nella giusta direzione, ma rileva che la più grande sfida nel proteggere gli utenti è una questione di istruzione.

“Fare la distinzione tra software buono e cattivo sta diventando sempre più difficile. Per parafrasare, il software legittimo di un uomo è un altro virus dannoso che ruba identità e compromette la privacy codificato nelle viscere dell'inferno.

"Non fraintendetemi, accolgo con favore la mossa di Google per rimuovere queste estensioni malevole, alcune di queste non avrebbero mai dovuto essere rese pubbliche all'inizio. Ma la sfida futura per aziende come Google è il controllo delle estensioni e la definizione dei limiti di comportamenti accettabili. Una conversazione che si estende oltre una sicurezza o tecnologia e una domanda per la società che utilizza Internet in generale. "

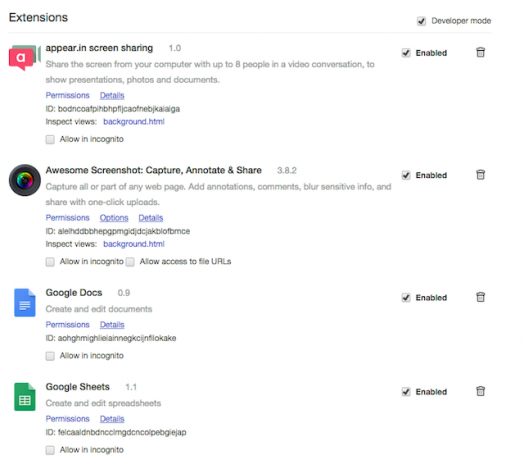

Google mira a garantire che gli utenti siano informati dei rischi associati all'installazione dei plug-in del browser. Ogni estensione su Google Chrome App Store è esplicita in merito alle autorizzazioni richieste e non può superare le autorizzazioni concesse. Se un'estensione chiede di fare cose che sembrano insolite, allora hai motivo di sospettare.

Ma a volte, come tutti sappiamo, il malware scivola attraverso.

Quando Google si sbaglia

Google, sorprendentemente, mantiene una nave abbastanza stretta. Non passa molto oltre l'orologio, almeno quando si tratta del Google Chrome Web Store. Quando qualcosa lo fa, tuttavia, è male.

- AddToFeedly era un plug-in di Chrome che consentiva agli utenti di aggiungere un sito Web al proprio Lettore RSS Feedly Feedly, Review: cosa lo rende un sostituto Google Reader così popolare?Ora che Google Reader è solo un lontano ricordo, la lotta per il futuro dell'RSS è davvero iniziata. Uno dei prodotti più importanti che combattono la buona battaglia è Feedly. Google Reader non era un ... Leggi di più abbonamenti. Ha iniziato la vita come un prodotto legittimo rilasciato da uno sviluppatore hobbista, ma è stato acquistato per una somma di quattro cifre nel 2014. I nuovi proprietari hanno quindi allacciato il plug-in con l'adware SuperFish, che ha iniettato pubblicità in pagine e generato pop-up. SuperFish ha guadagnato notorietà all'inizio di quest'anno quando è emerso Lenovo lo aveva spedito con tutti i suoi laptop Windows di fascia bassa Proprietari dei laptop Lenovo Attenzione: il dispositivo potrebbe avere malware preinstallatoIl produttore cinese di computer Lenovo ha ammesso che i laptop spediti ai negozi e ai consumatori alla fine del 2014 avevano malware preinstallato. Leggi di più .

- Schermata WebPage consente agli utenti di acquisire un'immagine dell'intera pagina web che stanno visitando ed è stato installato su oltre 1 milione di computer. Tuttavia, ha anche trasmesso le informazioni dell'utente a un singolo indirizzo IP negli Stati Uniti. I proprietari di WebPage Screenshot hanno negato qualsiasi illecito e insistono sul fatto che faceva parte delle loro pratiche di controllo della qualità. Da allora Google lo ha rimosso dal Chrome Web Store.

- Ado Google Chrome era un'estensione canaglia che dirottato account Facebook 4 cose da fare immediatamente quando il tuo account Facebook è stato violatoSe sospetti che il tuo account Facebook sia stato violato, ecco cosa fare per scoprire e riprendere il controllo. Leggi di più e ha condiviso stati, post e foto non autorizzati. Il malware è stato diffuso attraverso un sito che imitava YouTube e ha detto agli utenti di installare il plug-in per guardare video. Da allora Google ha rimosso il plug-in.

Dato che la maggior parte delle persone usa Chrome per eseguire la maggior parte dei propri computer, è preoccupante che questi plugin siano riusciti a scivolare attraverso le fessure. Ma almeno c'era un procedura fallire. Quando installi estensioni da altrove, non sei protetto.

Proprio come gli utenti Android possono installare qualsiasi app desiderino, Google ti consente installa qualsiasi estensione di Chrome che desideri Come installare manualmente le estensioni di ChromeGoogle ha recentemente deciso di disabilitare l'installazione di estensioni di Chrome da siti Web di terze parti, ma alcuni utenti vogliono ancora installare queste estensioni. Ecco come farlo. Leggi di più , compresi quelli che non provengono dal Chrome Web Store. Questo non è solo per dare ai consumatori un po 'più di scelta, ma piuttosto per consentire agli sviluppatori di testare il codice su cui hanno lavorato prima di inviarlo per l'approvazione.

Tuttavia, è importante ricordare che qualsiasi estensione installata manualmente non è passata attraverso le rigorose procedure di test di Google e può contenere ogni tipo di comportamento indesiderato.

Quanto sei a rischio?

Nel 2014, Google ha superato Internet Explorer di Microsoft come browser Web dominante e ora rappresenta quasi il 35% degli utenti di Internet. Di conseguenza, per chiunque cerchi di guadagnare rapidamente o distribuire malware, rimane un obiettivo allettante.

Google, per la maggior parte, è stato in grado di far fronte. Ci sono stati incidenti, ma sono stati isolati. Quando il malware è riuscito a sfuggire, lo hanno affrontato opportunamente e con la professionalità che ti aspetteresti da Google.

Tuttavia, è chiaro che estensioni e plugin sono un potenziale vettore di attacco. Se stai pianificando di fare qualcosa di sensibile come accedere al tuo banking online, ti consigliamo di farlo in un browser separato, senza plug-in o in una finestra di navigazione in incognito. E se hai una delle estensioni sopra elencate, digita chrome: // extensions / nella barra degli indirizzi di Chrome, quindi trovali ed eliminali, solo per sicurezza.

Hai mai installato accidentalmente del malware Chrome? Vivi per raccontare la storia? Ne voglio sapere. Mandami un commento qui sotto e chatteremo.

Crediti immagine: Martello su vetro infranto Via Shutterstock

Matthew Hughes è uno sviluppatore e scrittore di software di Liverpool, in Inghilterra. Raramente si trova senza una tazza di caffè nero forte in mano e adora assolutamente il suo Macbook Pro e la sua macchina fotografica. Puoi leggere il suo blog all'indirizzo http://www.matthewhughes.co.uk e seguilo su Twitter su @matthewhughes.