Annuncio pubblicitario

Per decenni, la biometria è stata vista come futuristica e poco pratica. Solo negli ultimi dieci anni circa la tecnologia ha raggiunto la fantasia, riducendo i costi a un punto in cui possiamo realisticamente iniziare a utilizzare l'identificazione biometrica nella vita di tutti i giorni La storia della sicurezza biometrica e come viene utilizzata oggiI dispositivi di sicurezza biometrica erano ideali da lungo tempo nei film di fantascienza che sembravano abbastanza plausibili per accadere realmente, ma un po 'troppo inverosimili per l'applicazione nel mondo reale. Leggi di più .

Apple ha una comprovata esperienza nel portare le nuove tecnologie nel mainstream, quindi non è stata una sorpresa quando ha introdotto l'identificazione biometrica nel 2014 su iPhone e ha iniziato la "corsa alla biometria". Touch ID ha reso più semplice lo sblocco del telefono tramite la scansione dell'impronta digitale: non è richiesto il passcode.

Ma la scansione delle impronte digitali è solo la punta dell'iceberg.

I tipi di base di biometria

Secondo Dictionary.com, la biometria è "Il processo mediante il quale le caratteristiche fisiche e di altro genere di una persona vengono rilevate e registrate da un dispositivo o sistema elettronico come mezzo per confermare l'identità".

Poiché ogni persona è unica, ne consegue che il modo migliore per identificare un individuo è attraverso le sue caratteristiche fisiche. Mentre ci sono numerosi tratti fisici che potrebbero essere utilizzati, alcuni dei più comunemente usati sono il riconoscimento delle impronte digitali, il riconoscimento vocale, il riconoscimento facciale e la verifica del DNA.

Riconoscimento delle impronte digitali: La forma più ampiamente riconosciuta di identificazione biometrica è l'impronta digitale. Il suo impiego nelle forze dell'ordine risale al 1901 nel Metropolitan Police Service del Regno Unito e il suo utilizzo ha rivoluzionato le indagini penali.

Riconoscimento vocale: Il riconoscimento vocale viene utilizzato per verificare la tua identità in base alle caratteristiche della tua voce. Questo è comunemente confuso con il riconoscimento vocale, che è il atto di riconoscere ciò che è stato detto Alexa, come funziona Siri? Spiegazione del controllo vocaleIl mondo si sta muovendo verso i comandi vocali per tutto, ma come funziona esattamente il controllo vocale? Perché è così glitch e limitato? Ecco cosa devi sapere come utente laico. Leggi di più piuttosto che chi l'ha detto.

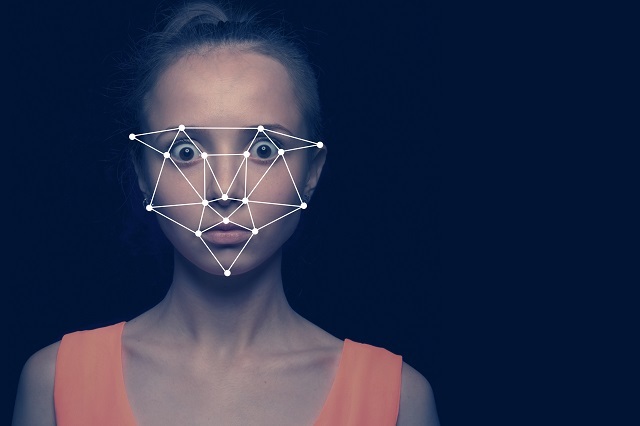

Riconoscimento facciale: Mentre il riconoscimento vocale utilizza dati audio, il riconoscimento facciale utilizza informazioni visive per verificare la tua identità. I marcatori visivi sulla dimensione e la forma del tuo viso vengono confrontati con un'immagine verificata.

Verifica del DNA: La verifica del DNA non è qualcosa che probabilmente useresti per sbloccare il tuo telefono. Ampiamente diffuso da spettacoli come CSI, la verifica del DNA è più comunemente usata nelle forze dell'ordine. Il DNA di ogni persona è unico, quindi anche un piccolo campione può essere sufficiente per verificare l'identità di un individuo rispetto a un campione noto.

Cosa c'è all'orizzonte?

Scansioni dell'iride e della retina sono già utilizzati in ambienti ad alta sicurezza, come le aree sicure negli edifici governativi o nei controlli alle frontiere degli aeroporti. Tuttavia, poiché il costo dell'implementazione di questa tecnologia diminuisce, è più probabile che finisca nei nostri dispositivi mobili, potenzialmente aprendo la tecnologia di scansione dell'occhio a un pubblico molto più vasto. Gli scanner Retina / Iris sono il prossimo livello di sicurezza mobile?Corre voce che il Samsung Galaxy Note 4 potrebbe avere uno scanner per retina o iris incorporato. Sembra un film di fantascienza, ma questi tipi di meccanismi di blocco personalizzati non sono sempre perfetti. Leggi di più

Mentre Verifica della firma è in circolazione da un po 'di tempo, l'equivalente digitale sta iniziando a svilupparsi di più in quanto ci sono più persone che provano per nascondere chi sono online e spesso non si rendono conto che stanno dando via la loro identità nel modo unico in cui sono genere.

Cosa sta trattenendo la biometria?

1. Paura della sorveglianza

Attualmente uno dei più grandi usi dell'identificazione biometrica è nelle forze dell'ordine.

Il riconoscimento facciale in particolare sta diventando una pratica standard nella polizia proattiva, con la polizia in Inghilterra usandolo in un festival musicale nel 2014 per scansionare il volto di ogni partecipante e confrontarlo con un database di noti criminali.

Questa non era certamente la prima volta che il riconoscimento facciale era stato usato su larga scala, ma era uno dei il più invasivo in quanto all'epoca c'erano poche giustificazioni sul perché questo festival specifico fosse mirata.

Una delle giustificazioni più comuni per questo tipo di sorveglianza è la protezione contro il terrorismo. Tuttavia, come ha chiarito George Orwell nel suo libro 1984, la sorveglianza totale del governo può portare a un'oppressione dei cittadini di un paese, che tutti riconosciamo essere una brutta cosa L'interesse per la privacy garantirà il targeting da parte della NSASì, è giusto. Se ti interessa la privacy, potresti essere aggiunto a un elenco. Leggi di più .

Una delle ultime controversie sull'uso dei dati biometrici da parte del governo è il database NGI (Next Generation Identifier) dell'FBI. Il gruppo di privacy EFF è fare una campagna per una maggiore trasparenza su come vengono utilizzate queste informazioni, in particolare l'aspetto del riconoscimento facciale.

2. Paura delle violazioni della privacy

Sebbene tu possa o meno essere d'accordo con la sorveglianza del governo, la maggior parte delle persone è ancora molto a disagio con l'idea di società private tenere traccia della loro posizione e comportamento, principalmente perché c'è poco in termini di trasparenza nel modo in cui queste informazioni sono effettivamente archiviate e Usato.

La conservazione sicura dei dati è diventata un punto dolente negli ultimi anni, poiché la maggior parte delle aziende ha consentito la sicurezza scarsa o inesistente concedere agli hacker l'accesso a dati personali sicuri 3 consigli per la prevenzione delle frodi online che devi conoscere nel 2014 Leggi di più . Se non possiamo fidarci di loro per proteggere le nostre informazioni personali, perché dovremmo fidarci di loro con le nostre informazioni biometriche insostituibili?

Mentre ci sono preoccupazioni per la sorveglianza del governo, l'idea di aziende private che seguono ogni nostra mossa tende a rendere le persone ancora più nervose. Gli specialisti della personalizzazione al dettaglio RichRelevance ha recentemente svolto alcune ricerche su come i clienti si sentivano circa il monitoraggio e la personalizzazione:

Da questi risultati emerge chiaramente che l'erosione della privacy è principalmente ciò che le persone trovano "inquietanti", con il riconoscimento facciale in cima a tale elenco. Se ai clienti non piace un determinato tipo di identificazione biometrica, è improbabile che i negozi lo adottino per paura di perdere affari.

Di recente c'è stata una grande agitazione in Russia attorno a un sito chiamato FindFace, che utilizza il riconoscimento facciale per eseguire la scansione dei profili sul social network russo VKontakte per trovare la persona che stai cercando. È solo uno dei tanti esempi.

Mentre molte informazioni sono pubbliche, è il modo in cui i dati vengono utilizzati a causare un grande disagio.

3. ID Inaffidabilità

Gli scanner di impronte digitali sono diventati la forma di identificazione biometrica tradizionale a causa della loro affidabilità rispetto ad altri metodi. Ad esempio, il riconoscimento facciale attualmente richiede una buona illuminazione e posizionamento per fornire risultati accurati.

D'altra parte il riconoscimento vocale soffre di troppo rumore audio. Può funzionare bene in condizioni molto silenziose, fallisce assolutamente quando sei fuori su una strada trafficata o in un locale notturno rumoroso. I risultati nella migliore delle ipotesi sono incoerenti, ma per lo più solo sbagliati.

Questi fattori ambientali limitano la conferma affidabile dell'autenticazione, limitandone la praticità e l'utilità. Confronta questo con le password, che possono essere utilizzate in qualsiasi momento su qualsiasi dispositivo in qualsiasi condizione.

4. Furto di identità

Il furto di identità è una delle cose più stressanti e preoccupanti che possono accadere. Far rubare la tua identità può essere difficile da dimostrare ed è peggiorato dal fatto che i tassi di furto di identità stanno aumentando in tutto il mondo.

Gli hack sono un grosso ostacolo per qualsiasi sistema di verifica dell'ID perché una volta che le tue credenziali sono state scoperte, chiunque può usare tali informazioni per fingere di essere te.

Ma cosa succede se i tuoi attributi fisici unici vengono rubati in un hack? Non è che puoi andare al tuo DMV locale e richiedere un nuovo volto o un'impronta digitale. È molto più semplice accedere a Twitter o Facebook e modificare la password.

Un altro fattore complicante è che cambiare una password su più siti è relativamente banale e puoi aumentare la tua sicurezza utilizzando password diverse su ciascun account 8 suggerimenti per la sicurezza online utilizzati dagli esperti di sicurezzaVuoi rimanere al sicuro online? Quindi dimentica tutto ciò che pensi di sapere su password, antivirus e sicurezza online perché è tempo di riqualificarlo. Ecco cosa fanno realmente gli esperti. Leggi di più .

I tuoi dati biometrici, d'altra parte, saranno gli stessi in tutti i siti - l'unico modo per prevenire accessi indesiderati sarebbe quello di cambiare del tutto il metodo di autenticazione.

Se si verificasse un hack su larga scala ai dati biometrici, sarebbe davvero difficile per le persone verificare la loro vera identità, specialmente con il collegamento dei dati sta diventando più comune (ad es. tutte le forme di identificazione, comprese le abitudini di navigazione, i dati biometrici, le password e i profili pubblicitari sono interconnesso).

5. Standard scadenti

Gli standard digitali sono il motivo per cui possiamo utilizzare qualsiasi browser Web per accedere a Internet o qualsiasi telefono per effettuare una telefonata: assicurano che tutto funzioni insieme senza problemi.

Lo stesso non si può dire per la biometria. Fino ad oggi, nessun governo ha creato standard per la creazione, l'uso o la memorizzazione di informazioni biometriche. Fast Identity Online (FIDO) sta elaborando alcuni standard, ma con l'attuale rapida proliferazione di dispositivi di consumo biometrici, potrebbe finire per essere troppo piccola, troppo tardi.

Gli standard possono anche essere usati per assicurarsi che i metodi di identificazione biometrica siano coerenti. Le impronte digitali possono variare a seconda della quantità di olio nella pelle o di un taglio sul dito. Normalmente, un'impronta digitale viene trasformata in un piccolo segmento di dati, ma non consente modifiche alla propria impronta digitale.

6. La biometria da sola non è abbastanza

L'India è attualmente nel mezzo di un progetto incredibilmente ambizioso per catalogare le informazioni di identificazione su ciascuno dei suoi 1,2 miliardi di cittadini. Il sistema, noto come Aadhaar, include informazioni biometriche insieme a informazioni di testo come nome, data di nascita e indirizzo.

L'idea alla base del regime è quella di rendere l'identificazione delle persone per benefici e servizi pubblici molto più veloce e più facile.

Uno dei modi in cui affrontano i problemi biometrici consiste nell'utilizzare l'autenticazione a più fattori in cui un utente viene identificato da "chi sei" (biometria) e "cosa hai" (dispositivo mobile, laptop, ecc.). Utilizzando questo sistema, hanno creato un'autenticazione a due fattori per le informazioni biometriche.

La soluzione subisce ancora la trappola della normale verifica in due passaggi: se un individuo viene preso di mira in modo specifico, potrebbe essere possibile bypassare entrambe le autenticazioni.

Tuttavia, se dovesse verificarsi un hack ed esporre i dati, sarebbe sicuramente molto più difficile per i criminali utilizzare le informazioni per accedere alle informazioni private poiché mancano del secondo passaggio necessario per verifica.

Troppi problemi, diritto al nocciolo

Sebbene la biometria possa non essere l'alternativa a lungo termine alle password, sono più sicure da usare. Invece di vederli come metodi separati per identificare che sei chi dici di essere, dovrebbero invece essere visti come metodi complementari che possono essere usati insieme per verificare un individuo.

La biometria è l'identificazione universale? Probabilmente no. Ci sono troppi problemi fondamentali da risolvere.

Mentre la questione della verifica dell'identità sopravviverà per il prossimo futuro, il meglio noi fare nel frattempo è assicurarci di proteggere proattivamente la nostra sicurezza con forza Le password, autenticazione a due fattori Cos'è l'autenticazione a due fattori e perché dovresti usarlaL'autenticazione a due fattori (2FA) è un metodo di sicurezza che richiede due diversi modi per dimostrare la tua identità. È comunemente usato nella vita di tutti i giorni. Ad esempio il pagamento con una carta di credito non richiede solo la carta, ... Leggi di più e bene igiene della sicurezza Proteggiti con un controllo annuale sulla sicurezza e sulla privacySiamo quasi a due mesi dall'inizio del nuovo anno, ma c'è ancora tempo per prendere una risoluzione positiva. Dimentica di bere meno caffeina: stiamo parlando di misure per salvaguardare la sicurezza e la privacy online. Leggi di più .

Che cosa ne pensi della biometria - eccitante o iper-esaltata? Cosa pensi sostituirà le password in futuro? O pensi addirittura che le password debbano essere sostituite? Discutiamo nei commenti qui sotto.

Credito immagine: Miliardi di foto tramite Shutterstock.com,pixinoo tramite Shutterstock.com, Anton Watman tramite Shutterstock.com, ra2studio tramite Shutterstock.com

James è il Buying Guides & Hardware News Editor e scrittore freelance di MakeUseOf appassionato di rendere la tecnologia accessibile e sicura per tutti. Oltre alla tecnologia, sono interessati anche alla salute, ai viaggi, alla musica e alla salute mentale. Laurea in ingegneria meccanica presso l'Università del Surrey. Può anche essere trovato scrivendo sulla malattia cronica a PoTS Jots.