Annuncio pubblicitario

È una giungla là fuori. Dai trojan ai worm, dai phisher ai farmacie, la rete è apparentemente piena di pericoli. Tenersi al sicuro richiede non solo il software giusto, ma anche una comprensione del tipo di minacce a cui prestare attenzione.

Ecco dove arriva "HackerProof: la tua guida alla sicurezza del PC". Questa eccellente guida, fornita da Matt Smith di MakeUseOf, fornisce una panoramica obiettiva, dettagliata, ma facilmente comprensibile della sicurezza del PC.

Alla fine di questa guida, saprai esattamente cosa significa sicurezza del PC e, cosa ancora più importante, cosa devi fare per proteggere il tuo PC.

Sapere è potere; armati!

Sommario

§1 – Introduzione alla sicurezza del PC

§2 – La galleria dei malware

§3 – Innocent Civilizations: la sicurezza dei sistemi operativifilo

§4 - Buone abitudini di sicurezza

§5 – Metodi di protezione

§6 – Scelta del software di sicurezza

§7 – Preparati per il peggio - e il backup!

§8 – Ripristino da malware

§ 9-Conclusione

1. Introduzione alla sicurezza del PC

1.1 Che cos'è la sicurezza del PC?

I termini "sicurezza del PC" o "sicurezza del computer" sono vaghi all'estremo. Ti dicono molto poco, come la maggior parte dei termini generali.

Questo perché la sicurezza del PC è un campo incredibilmente diversificato. Da un lato hai ricercatori professionisti e accademici che cercano attentamente di trovare e risolvere i problemi di sicurezza su una vasta gamma di dispositivi. D'altra parte, c'è anche una comunità di nerd informatici inventivi che sono tecnicamente dilettanti (nel senso letterale della parola - non sono retribuiti e non sono supportati da alcuna istituzione o società riconosciuta) ma sono altamente qualificati e in grado di fornire input utili di il loro.

La sicurezza del PC è collegata alla sicurezza del computer nel suo insieme, compresi problemi come la sicurezza della rete e Sicurezza Internet 5 modi per verificare la sicurezza della tua connessione InternetLa tua connessione Internet è sicura? Ecco cosa devi sapere per rimanere al sicuro su qualsiasi rete a cui ti connetti. Leggi di più . La stragrande maggioranza delle minacce che possono attaccare il tuo computer sono in grado di sopravvivere solo a causa di Internet e, in in alcuni casi, la sopravvivenza di una minaccia alla sicurezza è direttamente collegata a un difetto di sicurezza in un server di fascia alta hardware. Tuttavia, l'utente medio del PC non ha alcun controllo su questo.

Ciò significa che la sicurezza del PC - definita come protezione del personal computer che possiedi - ha una mentalità da fortezza. È tua responsabilità proteggere la tua fortezza da qualsiasi cosa possa esistere nell'ignoto oltre le sue mura. Questa mentalità è espressa nei termini utilizzati dalle aziende che vogliono vendere software di sicurezza per PC. Parole come "firewall I tre migliori firewall gratuiti per Windows Leggi di più "Blocco" e "scudo" sono facili da trovare nelle pubblicità del software di sicurezza per PC.

Queste parole dovrebbero chiarire lo scopo della sicurezza del PC, ma non è sempre così. Le informazioni ricevute da una società che vende software per la sicurezza saranno probabilmente distorte a favore del loro prodotto, oltre a ulteriori problemi confusi.

Questa guida fornisce una panoramica obiettiva, dettagliata, ma facilmente comprensibile della sicurezza del PC. Alla fine di questa guida saprai esattamente cosa significa sicurezza del PC e, cosa ancora più importante, cosa devi fare per proteggere il tuo PC.

1.2 Una breve storia dei virus informatici

I virus informatici non sono sempre stati una grave minaccia. I primi virus, che si sono diffusi negli anni '70 tramite le prime reti Internet (come ARPANET Quindi chi ha creato Internet? [Spiegazione della tecnologia] Leggi di più ), erano programmi relativamente banali che a volte non facevano altro che visualizzare un messaggio sul terminale di un computer.

I virus non hanno iniziato a farsi notare come una seria minaccia alla sicurezza fino alla metà e alla fine degli anni '80. Questo periodo ha visto una serie di primati nel campo dei virus informatici, come il virus Brain, ampiamente considerato come il primo virus compatibile con PC IBM. Questo virus è stato in grado di infettare il settore di avvio dei computer MS-DOS, rallentandoli o rendendoli inutilizzabili.

Una volta che il primo malware divenne noto, il numero di virus aumentò rapidamente quando i nerd esperti lo videro l'opportunità di impegnarsi in un po 'di vandalismo online e di dimostrare le proprie conoscenze tecniche ai propri colleghi. L'attenzione dei media nei confronti dei virus è diventata comune nei primi anni '90 e si è verificata la prima grande paura del virus attorno al virus informatico Michelangelo. Come centinaia di virus informatici dopo, Michelangelo scatenò un panico mediatico e milioni in tutto il mondo si preoccuparono che i loro dati sarebbero stati presto cancellati. Questo panico si è rivelato fuori luogo, ma ha messo in luce i media sui malware che devono ancora svanire.

La proliferazione di e-mail Diagnosi dei problemi del server di posta elettronica con strumenti gratuiti Leggi di più alla fine degli anni '90 ha scritto il prossimo capitolo sui malware. Questa forma standard di comunicazione era, ed è tuttora, un metodo popolare attraverso il quale il malware può riprodursi. Le e-mail sono facili da inviare e i virus collegati sono facili da nascondere. La popolarità della posta elettronica coincise anche con una tendenza che si dimostrò ancora più importante nell'evoluzione del malware: l'ascesa dei personal computer. Mentre le reti aziendali sono generalmente gestite da un team di persone pagate per vigilare sulla loro sicurezza, i personal computer sono utilizzati da persone normali che non hanno alcuna formazione sul campo.

Senza l'ascesa dei personal computer molte delle minacce alla sicurezza sorte nei nuovi millenni non sarebbero possibili. I worm avrebbero meno obiettivi, i trojan verrebbero rilevati rapidamente e nuove minacce come il phishing sarebbero inutili. I personal computer offrono a coloro che desiderano scrivere software dannoso un campo pieno di obiettivi facili.

La chiave, ovviamente, è assicurarti di non essere uno di loro.

2. La galleria dei malware

2.1 Il virus o il trojan tradizionale

I malware, attraverso gran parte della storia, si sono diffusi per errore dell'utente; vale a dire, l'utente del PC intraprende un qualche tipo di azione per attivare un virus. L'esempio classico di ciò è l'apertura di un allegato e-mail. Il virus, mascherato da file immagine o da un altro tipo di file comune, entra in azione una volta che l'utente apre il file. L'apertura del file può comportare un errore o il file potrebbe aprirsi come al solito, ingannando l'utente nel pensare che nulla sia sbagliato. In ogni caso, il virus ha richiesto l'intervento dell'utente per diffondersi. La riproduzione è resa possibile non a causa di un difetto di sicurezza nel codice di un programma, ma piuttosto attraverso l'inganno.

Alla fine degli anni '90 questo tipo di malware, più comunemente chiamato virus, era di gran lunga il più minaccioso. La maggior parte delle persone non conosceva la posta elettronica e non sapeva che l'apertura di un allegato poteva infettare il proprio computer. Il servizio di posta elettronica era molto meno sofisticato: non c'erano filtri antispam efficaci in grado di contenere i virus e-mail di spam dalle caselle di posta, né esistevano soluzioni antivirus efficaci che scansionavano automaticamente via e-mail allegati. Negli ultimi anni, i progressi tecnologici su entrambi questi fronti hanno reso meno efficace l'invio di un virus tramite email, ma ci sono ancora milioni di persone che non dispongono di software di sicurezza e non si preoccupano di aprire l'email allegati.

Poiché i virus e-mail sono ora una minaccia (relativamente) ben nota, la progettazione dei virus è diventata più creativa. I virus ora possono "nascondersi" nei tipi di file che la maggior parte delle persone considera sicuri, come Fogli di calcolo Excel Come dividere un enorme foglio di calcolo CSV Excel in file separatiUno dei difetti di Microsoft Excel è la dimensione limitata di un foglio di calcolo. Se devi ridurre le dimensioni del tuo file Excel o dividere un file CSV di grandi dimensioni, continua a leggere! Leggi di più e file PDF. È anche possibile che un virus infetti il PC tramite il browser Web se si visita una pagina Web contenente tale virus.

Alcuni utenti di PC si vantano che evitare un virus è semplicemente una questione di buon senso: se non scarichi file da fonti sconosciute e non scarichi allegati e-mail, starai bene. Non sono d'accordo con questo punto di vista. Mentre molte minacce possono essere evitate con cautela, i virus con nuovi metodi di riproduzione e infezione vengono costantemente sviluppati.

2.2 Trojan

I trojan, sebbene diversi da un virus nel suo payload, possono infettare i PC attraverso gli stessi metodi sopra elencati. Mentre un virus tenta di eseguire codice dannoso sul tuo PC, un trojan tenta di consentire a terzi di accedere ad alcune o tutte le funzioni del tuo computer. I trojan possono infettare i computer attraverso quasi tutti i metodi che un virus può utilizzare. In effetti, sia i virus che i Trojan sono spesso raggruppati come malware, poiché alcune minacce alla sicurezza hanno tratti associati sia a un virus che a un Trojan.

2.3 Vermi

Il termine "worm" descrive un metodo di infezione e riproduzione del virus piuttosto che il carico utile che viene consegnato. Questo metodo di infezione è tuttavia unico e pericoloso, quindi merita una sua categoria.

Un worm è un malware in grado di infettare un computer senza che l'utente esegua alcuna azione (oltre a quello di accendere il proprio computer e connettersi a Internet). A differenza dei malware più tradizionali, che di solito cercano di nascondersi in un file infetto, i worm infettano i computer attraverso le vulnerabilità della rete.

Il worm stereotipato si diffonde spamming copie di se stesso in modo casuale I.P. indirizzi Come utilizzare un indirizzo IP falso e mascherarsi onlineA volte è necessario nascondere il proprio indirizzo IP. Ecco alcuni modi per mascherare il tuo indirizzo IP e mascherarti online per l'anonimato. Leggi di più . Ogni copia contiene istruzioni per attaccare una specifica vulnerabilità di rete. Quando viene rilevato un PC a destinazione casuale con la vulnerabilità, il worm utilizza la vulnerabilità della rete per accedere al PC e consegnare il proprio payload. Una volta che ciò si verifica, il worm utilizza quindi il PC appena infetto per eseguire lo spam di I.P. più casuali indirizzi, ricominciando tutto da capo.

La crescita esponenziale è la chiave qui. Il worm SQL Slammer, rilasciato nel gennaio 2003, utilizzava questo metodo per infettare circa 75.000 computer entro 10 minuti dalla sua versione iniziale. (Fonte: Cablata)

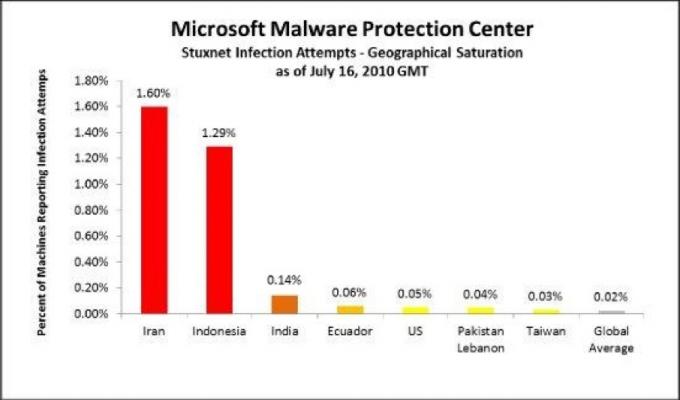

Come per molte minacce alla sicurezza dei PC, tuttavia, il termine "worm" copre una vasta gamma di minacce malware. Alcuni worm si diffondono utilizzando i difetti nella sicurezza della posta elettronica al fine di autenticarsi automaticamente tramite posta elettronica una volta che hanno infettato un sistema. Altri hanno un payload estremamente mirato. Stuxnet, un recente worm informatico, è stato trovato per avere un codice che molti credevano fosse progettato specificamente per attaccare il programma di ricerca nucleare dell'Iran. (Fonte: Bruce Schneier)

Mentre si stima che questo worm abbia infettato migliaia di computer, il suo effettivo payload è progettato per hanno effetto solo quando il worm incontra un tipo specifico di rete, il tipo che l'Iran usa per l'uranio produzione. Indipendentemente da chi fosse l'obiettivo, la raffinatezza di Stuxnet fornisce un ottimo esempio di come un worm che si riproduce automaticamente può infettare i sistemi senza che i suoi utenti abbiano il minimo indizio.

2.4 Rootkit

Un bit particolarmente dannoso di malware, i rootkit sono in grado di ottenere un accesso privilegiato a un computer e nascondersi dalle scansioni antivirus più comuni. Il termine rootkit viene utilizzato principalmente come mezzo per descrivere un tipo specifico di payload. I rootkit possono infettare i sistemi e riprodursi usando qualsiasi numero di tattiche. Possono operare come worm o nascondersi in file apparentemente legittimi.

Sony, ad esempio, si è trovata in acqua calda quando gli esperti di sicurezza hanno scoperto che alcuni CD musicali distribuiti da Sony venivano spediti con un rootkit che è stato in grado di darsi l'accesso amministrativo sul PC Windows, nascondersi dalla maggior parte delle scansioni antivirus e trasmettere dati a un telecomando Posizione. Apparentemente faceva parte di un sistema di protezione dalla copia errato.

In molti modi il payload di un rootkit cerca di raggiungere gli stessi obiettivi di un normale virus o Trojan. Il payload potrebbe tentare di eliminare o corrompere i file, oppure potrebbe tentare di registrare le sequenze di tasti oppure potrebbe tentare di trovare le password e trasmetterle a terzi. Queste sono tutte cose che un virus o un trojan potrebbero tentare di fare, ma i rootkit sono molto più efficaci nel mascherarsi mentre svolgono il loro lavoro. I rootkit in realtà sovvertono il sistema operativo, usando i difetti di sicurezza nel sistema operativo per mascherarsi da critici file di sistema o, nei casi più gravi, scrivere se stesso in file di sistema critici, rendendo impossibile la rimozione senza danneggiare il funzionamento sistema. (Fonte: Cablata)

La buona notizia è che i rootkit sono più difficili da codificare rispetto alla maggior parte degli altri tipi di malware. Più in profondità un rootkit desidera immergersi nel sistema operativo di un PC, più difficile sarà il rootkit sarà creare, poiché eventuali bug nel codice del rootkit potrebbero causare l'arresto anomalo di un PC target o alterare l'antivirus Software. Questo potrebbe essere negativo per il PC, ma in primo luogo sconfigge il punto di provare a nascondere il rootkit.

2.5 Phishing e Pharming

Il mondo del malware negli anni '90 sembra strano rispetto ad oggi. All'epoca, il malware veniva spesso scritto da hacker che volevano mostrare i propri talenti e acquisire notorietà tra i loro coetanei. Il danno fatto era grave, ma spesso limitato ai computer infetti. Il malware moderno, tuttavia, spesso non è altro che uno strumento utilizzato dai criminali che cercano di rubare informazioni personali. Queste informazioni possono quindi essere utilizzate per dirottare le carte di credito, creare false identificazioni ed eseguire tutti i tipi di attività illegali che possono avere un grave impatto sulla vita della vittima.

Phishing Ricevi avvisi istantanei di nuovi virus informatici ed e-mail di phishing Leggi di più e Pharming sono tecniche che illustrano meglio l'elemento criminale delle minacce alla sicurezza dei PC. Queste minacce sono significative, ma tecnicamente non attaccano affatto il tuo PC. Invece usano il tuo PC per ingannarti e rubare informazioni importanti.

Entrambi questi termini sono strettamente correlati. Il pharming è una tecnica utilizzata per reindirizzare una persona a un sito Web fasullo. Il phishing è l'atto di raccogliere informazioni private proponendosi come entità affidabile. Le tecniche spesso vanno di pari passo: una tecnica di pharming invia una persona a un sito Web fasullo che viene quindi utilizzato per "phishing" di informazioni private dalla persona.

L'esempio classico di questo tipo di attacco inizia con un'e-mail che sembra essere inviata dalla tua banca. L'email indica che si è verificata una presunta violazione della sicurezza dei server online della tua banca e che devi modificare il nome utente e la password. Ti viene fornito un link a quello che sembra essere il sito web della tua banca. La pagina, una volta aperta nel browser, ti chiede di confermare il nome utente e la password esistenti e quindi digitare un nuovo nome utente e password. Lo fai e il sito web ti ringrazia per la collaborazione. Non ti rendi conto che qualcosa non va finché non provi ad accedere al sito web della tua banca il giorno successivo seguendo il segnalibro nel tuo browser.

2.6 Malware - The Catch All

Mentre i ladri di cui sopra sono ampiamente riconosciuti come problemi gravi con caratteristiche definite, lo è ancora difficile classificare le minacce perché l'ecosistema delle minacce alla sicurezza è vario e costante mutevole. Questo è il motivo per cui il termine malware viene utilizzato così frequentemente: è la soluzione perfetta per tutto ciò che sta cercando di fare del male al tuo computer o provare a usare il tuo computer per farti del male.

Ora che conosci alcune delle più comuni minacce alla sicurezza del PC, ti starai chiedendo cosa puoi fare al riguardo. Il posto migliore per iniziare questa discussione è con i sistemi operativi.

3. Civiltà innocenti: la sicurezza dei sistemi operativi

Il sistema operativo che stai utilizzando ha un impatto significativo sulle minacce malware di cui devi essere consapevole e sui metodi che puoi utilizzare per contrastarle. Il malware è, nella maggior parte dei casi, programmato per sfruttare un exploit particolare in un particolare sistema operativo. I malware codificati per sfruttare una vulnerabilità della rete in Windows non possono infettare i computer OS X perché il codice di rete è molto diverso. Allo stesso modo, un virus che tenta di eliminare i file del driver trovati su un computer Windows XP non avrà alcun effetto su una macchina Linux perché i driver sono completamente diversi.

Penso che sia corretto affermare che il sistema operativo scelto ha un impatto maggiore sulla sicurezza complessiva del tuo PC rispetto a qualsiasi altra singola variabile. Tenendo presente ciò, diamo un'occhiata ad alcuni sistemi operativi comuni e al modo in cui gestiscono la sicurezza.

3.1 Windows XP

Introdotto nel 2001, Windows XP divenne rapidamente il sistema operativo più acclamato dalla critica di Microsoft. Era amato per la sua interfaccia relativamente semplice, che offriva miglioramenti ma rimaneva familiare agli utenti di Windows 95, 98 e ME. Si è anche rivelato relativamente scarso per un nuovo sistema operativo Windows e rimane in grado di funzionare su macchine più vecchie che non sono in grado di gestire i sistemi operativi Windows più recenti.

Al momento del rilascio, Windows XP ha introdotto alcuni notevoli miglioramenti della sicurezza rispetto ai precedenti sistemi operativi Windows. Ha chiuso alcune falle di sicurezza che hanno reso più facile scherzare con i sistemi Windows utilizzando account di rete vuoti o errori di certificazione. La sicurezza di Windows XP ha ricevuto una grande aggiunta in Windows XP Service Pack 2 con l'introduzione del Centro sicurezza di Windows, che l'ha resa più facile per gli utenti scoprire se il loro computer Windows XP era protetto da software anti-malware e disponeva degli aggiornamenti di sicurezza appropriati installato.

Tuttavia, Windows XP è un sistema operativo vecchio di quasi dieci anni e nel corso degli anni è stato attaccato incessantemente dagli hacker. La popolarità di Windows XP lo rende una scelta ovvia per il malware che cerca di infettare il maggior numero di computer possibile. Inoltre, Windows XP semplicemente non ha accesso a una serie di funzioni di sicurezza migliorate che sono standard in Windows 7.

Nel complesso, Windows XP è il peggior sistema operativo comune attualmente disponibile dal punto di vista della sicurezza. Manca di nuove funzionalità di sicurezza, è ben compreso da quei malware di codifica e viene spesso attaccato.

3.2 Windows 7

L'ultimo sistema operativo di Microsoft, Windows 7, è un perfezionamento di Windows Vista fortemente criticato (le informazioni contenute in questa sezione si applicano principalmente anche a Vista). Windows 7 non è facile da eseguire come Windows XP, ma offre numerose nuove funzionalità, tra cui quelle relative alla sicurezza.

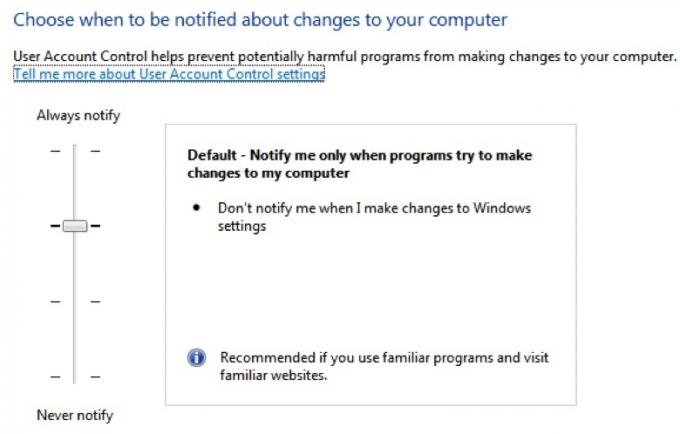

Ad esempio, Controllo account utente è una nuova funzionalità introdotta in Vista e inclusa anche in Windows 7. Quando è arrivato per la prima volta, l'UAC era comunemente deriso dai media: Apple ha persino fatto una pubblicità al riguardo. È una mossa strana perché OS X ha funzionalità simili e perché UAC è molto importante quando si tratta di sicurezza. Protegge il tuo PC assicurando che i programmi non possano ottenere privilegi di accesso elevati al tuo sistema senza autorizzazione. Prima di UAC, il malware poteva facilmente farlo senza che l'utente sapesse mai il più saggio.

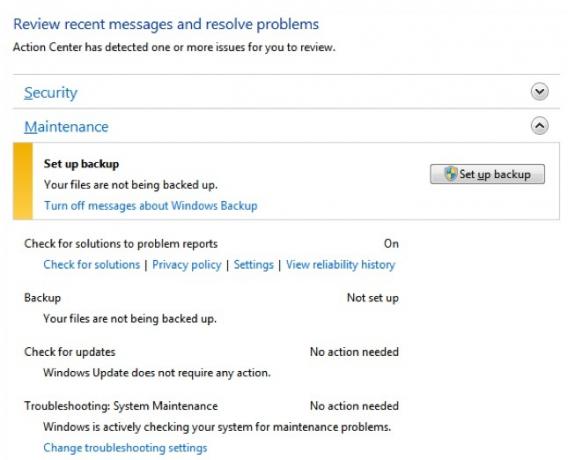

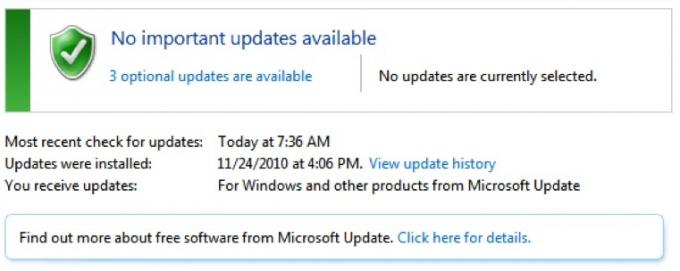

Microsoft ha anche apportato miglioramenti che perfezionano ulteriormente la capacità di Window di trasmettere agli utenti importanti informazioni sulla sicurezza. Il Security Center è ora chiamato Windows Action Center e svolge un lavoro migliore che mai prima di ottenere automaticamente aggiornamenti importanti e avvisare gli utenti quando è necessario intraprendere un'azione. Questo è fondamentale, perché gli exploit di sicurezza noti che non sono corretti sono una responsabilità, indipendentemente dal sistema operativo che preferisci.

Windows 7 beneficia anche di un atteggiamento nei confronti della sicurezza che è molto più ragionevole di quello che Microsoft ha avuto durante la creazione di Windows XP. Ciò è evidente quando si confronta il numero di exploit di sicurezza che Microsoft ha dovuto correggere durante il primo anno di rilascio di XP con il primo anno di rilascio di Vista. Windows XP ha corretto 65 vulnerabilità, mentre Windows Vista aveva solo 36 vulnerabilità patchate.

Sfortunatamente, Windows 7 rimane fortemente preso di mira dai malware a causa della sua popolarità. Windows è ancora il sistema operativo utilizzato dalla maggior parte del mondo, quindi ha senso il malware per indirizzarlo. Per questo motivo, gli utenti di Windows 7 devono ancora affrontare numerose minacce alla sicurezza.

3.3 Mac OS X

Mac OS X sembra ancora moderno, ma è al centro un sistema operativo piuttosto vecchio. La prima versione è stata rilasciata nel 2001, rendendola vecchia quanto Windows XP. Apple, tuttavia, adotta un approccio molto diverso agli aggiornamenti rispetto a Microsoft. Mentre la gente di Redmond di solito si concentra su grandi rilasci, mettendo in evidenza nuovi sistemi operativi ogni cinque o in media sei anni, l'equipaggio della Apple aveva aggiornato OS X otto volte dall'inizio del sistema operativo pubblicazione.

Queste versioni di solito contengono alcuni aggiornamenti di sicurezza e Apple si è guadagnata la reputazione di offrire una sicurezza che va ben oltre quella di Windows. Questa reputazione, tuttavia, tende a sfaldarsi con un esame più attento. Esiste un malware mirato a OS X e Apple deve correggere i difetti di sicurezza con la stessa frequenza di Microsoft. Un rapporto del 2004 di una società di sicurezza nota come Secunia ha scoperto che nell'anno precedente Mac OS X era soggetto a 36 vulnerabilità, solo dieci in meno di Windows XP - tuttavia, una percentuale più elevata di vulnerabilità di OS X potrebbe essere sfruttata tramite Internet. (Fonte: TechWorld)

Più recentemente, Apple è stata costretta a rilasciare una serie di importanti patch di sicurezza, la più recente delle quali ha risolto 134 vulnerabilità. (Fonte: FierceCIO).

Questo non vuol dire che Mac OS X non sia sicuro. Un vantaggio, che deriva dall'eredità UNIX di OS X, è la necessità di accedere come "root" per apportare modifiche a file e impostazioni importanti (l'UAC di Windows è essenzialmente un tentativo di emularlo). Tuttavia, un numero sfortunato di utenti sembra credere che OS X sia immune alle minacce alla sicurezza a causa della sua oscurità relativa. Sebbene ci sia un certo grado di verità in questo, esistono minacce alla sicurezza per i computer con OS X che possono essere altrettanto dannose di quelle che colpiscono Windows. La sicurezza di Mac OS X è inoltre ostacolata da una sottile selezione di suite di sicurezza.

3.4 Linux

La maggior parte dei possessori di PC non utilizzerà mai un computer con Linux. Detto questo, Linux è ora più accessibile di quanto non sia mai stato in passato. Varianti gratuite di Linux, come Ubuntu 6 modi per velocizzare il desktop GNOMEGNOME è l'interfaccia desktop che si ottiene sulla maggior parte delle distribuzioni Linux. Vuoi velocizzare le cose? Queste modifiche miglioreranno la tua esperienza con GNOME. Leggi di più e Jolicloud Jolicloud: il download del sistema operativo per netbook che stavi cercando Leggi di più , offre un'interfaccia utente grafica che è robusta e fornisce le funzionalità di base che ti aspetti da un PC, come la possibilità di leggere la tua email e navigare sul Web.

Linux, come OS X, richiede che gli utenti accedano con un account "root" per apportare modifiche a file e impostazioni importanti. Anche Linux trae grande vantaggio dalla sicurezza a causa dell'oscurità. La base utenti di Linux è piccola e, a peggiorare le cose per il malware, la base utenti non si aggrappa a una particolare variante di Linux. Sebbene il codice sottostante sia spesso lo stesso, ci sono sottili modifiche alle diverse varianti di Linux - e molti utenti avanzati di Linux si spingono fino al codice nelle proprie funzionalità personalizzate. Ciò rende attaccare gli utenti Linux in massa una proposta difficile e anche inutile. Se stai cercando di raccogliere i numeri delle carte di credito, il targeting per Linux non è la strada da percorrere.

La natura di nicchia del desktop Linux rende difficile parlare della sua sicurezza. Le vulnerabilità di sicurezza esistono davvero sui sistemi Linux e queste vulnerabilità non sono sempre corrette tanto rapidamente quanto quelle rilevate su Windows. (Fonte: eWEEK) Tuttavia, i sistemi operativi Linux sono effettivamente colpiti dalle minacce alla sicurezza con minore frequenza e le minacce sono spesso meno gravi.

3.5 Un riepilogo: qual è il migliore?

Nel complesso, Mac OS X e Linux sono chiaramente superiori a Windows se la sicurezza viene misurata dalla frequenza con cui gli utenti sono interessati dalle minacce alla sicurezza. Ciò non significa che Microsoft sia addormentata al volante. È semplicemente la realtà del nostro mondo. Windows è di gran lunga il sistema operativo più popolare e, di conseguenza, il malware viene solitamente codificato per i PC Windows di destinazione.

D'altra parte, i computer Windows hanno accesso a suite antivirus superiori e Windows Action Center in Windows 7 non ha pari. Ciò significa che gli utenti Windows hanno probabilmente maggiori probabilità di essere consapevoli di un problema di sicurezza quando si presenta, ma cercare di quantificarlo è impossibile.

Tuttavia, qualunque sia la ragione, è impossibile allontanarsi dal fatto che gli utenti Windows hanno maggiori probabilità di essere colpiti da malware rispetto agli utenti di OS X o Linux.

4. Buone abitudini di sicurezza

4.1 Come evitare la posta in arrivo di Doom

Ah, e-mail. C'era una volta il principale metodo di riproduzione per la maggior parte dei malware. Un virus è stato allegato a un messaggio di posta elettronica, camuffato da programma o documento interessante, quindi inviato a modo suo. Apri l'e-mail e - bam! - sei infetto.

All'epoca questo tipo di inganno sembrava il culmine dell'inganno. Oggi, tali mezzi semplici di riproduzione e infezione da malware sembrano pittoreschi: sarebbe bello andare di nuovo in un mondo in cui evitare gli allegati di posta elettronica ha protetto il tuo computer dalla maggior parte di minacce.

I filtri antispam e la protezione antivirus automatica hanno reso molto più difficile la diffusione efficace del malware tramite e-mail e la maggior parte degli utenti ora sa meglio che aprire un allegato da una fonte sconosciuta (e se non lo sapevi meglio, ora tu fare!)

Tuttavia, il malware ha compensato utilizzando metodi di riproduzione automatizzati che nascondono l'email del malware come qualcosa che sembra affidabile. Ad esempio, il malware che infetta il computer dei tuoi genitori potrebbe quindi inviarti un'e-mail con l'intestazione "Foto di una recente vacanza." Se il tuo genitore non fosse in vacanza, probabilmente affronteresti l'inganno. Tuttavia, i genitori di tutti vanno in vacanza a volte - e se i tuoi sono appena tornati da un viaggio internazionale, potresti aprire l'allegato.

La regola empirica è questa: se l'allegato è qualcosa che non sapevi già che ti sarebbe stato inviato, conferma con il mittente prima di aprirlo. In alternativa, puoi scansionare il file con la tua applicazione antimalware preferita. Attenzione, tuttavia, che nessun software di sicurezza è in grado di rilevare ogni minaccia alla sicurezza.

Sebbene il malware sia sempre un problema, il phishing è senza dubbio la minaccia che è attualmente la più subdola e difficile da rilevare. Diffidare sempre di e-mail inaspettate che presumibilmente provengono dalla tua banca, datore di lavoro o qualsiasi altra istituzione. Nessuna istituzione legittima ti chiederà mai di inserire nome utente e password presentandoti un link inviato via e-mail!

In effetti, è una buona idea non aprire mai direttamente alcun collegamento presumibilmente inviato da un'istituzione. Se la tua banca ti sta contattando per fornirti il tuo estratto conto mensile, ad esempio, queste informazioni dovrebbero essere accessibili accedendo alla pagina principale della banca e quindi accedendo al tuo account.

4.2 Usare cautela per navigare sicuri

La navigazione Web ha sempre presentato alcune minacce alla sicurezza, un fatto che molti utenti dimenticano. Come per le email, si presume spesso che sarai perfettamente protetto se eviti semplicemente di aprire file da fonti sconosciute. Essere scrupolosi sui file scaricati è, ovviamente, un'ottima idea. Ma questo da solo non è sufficiente per proteggere adeguatamente il tuo PC.

La maggior parte degli exploit di sicurezza di cui devi preoccuparti esiste a causa di un problema di sicurezza con il tuo browser web o un plugin importante, come Java o Adobe Flash. Prodotti come Flash rendono molto semplice per gli sviluppatori Web la creazione di esperienze Web interattive ben oltre ciò che si può ottenere altrimenti, ma la complessità aggiunta tende a provocare sicurezza fori. Giava Primi 5 siti Web per esempi di applicazioni Java Leggi di più , Flash, Shockwave, ActiveX e altri strumenti di sviluppo web sono stati rattoppati più volte dopo che sono stati rilevati difetti di sicurezza. Questi difetti non sono nulla di cui ridere, alcuni dei quali consentono a un attacco di assumere il pieno controllo di un PC semplicemente attirando una persona sul sito Web con il codice dannoso.

(Fonte: ESecurityPlanet)

I siti Web dannosi si trovano raramente nella parte superiore dei risultati di ricerca di Google. Questi siti di solito si diffondono tramite e-mail di spam, messaggi istantanei casuali e social media. Detto questo, tuttavia, anche un sito Web affidabile a volte può diventare una minaccia per la sicurezza. Anche i malware possono infettare i server Web e in alcuni casi ciò può comportare la diffusione di malware a insaputa del proprietario da parte di un sito Web.

La tua migliore difesa contro tutte le minacce dannose è quella di garantire che il tuo browser Web e i plug-in associati siano aggiornati - una questione di cui parleremo più avanti in questo capitolo.

4.3 Verifica dei collegamenti: conducono dove pensi?

È consigliabile fare attenzione a come gestire le e-mail e i messaggi istantanei, ma una semplice politica senza clic non è sempre pratica quando si tratta di collegamenti. In effetti, ci sono alcuni siti di social network - come cinguettio I 6 migliori strumenti per programmare gli aggiornamenti di Twitter Leggi di più - che dipendono fortemente dai collegamenti. Senza collegamenti, Twitter sarebbe quasi inutile.

Questo mette gli utenti in una posizione precaria. Da un lato, un sito di social network come Twitter può essere molto divertente e può rendere più semplice tenere sotto controllo gli amici che altrimenti potresti perdere il contatto. D'altra parte, il semplice utilizzo del sito di social network può comportare un rischio ulteriore e, a peggiorare le cose, i collegamenti vengono condivisi utilizzando minuscoli URL che reindirizzano alla pagina Web reale.

Fortunatamente, puoi facilmente scoprire la vera posizione di un collegamento Web utilizzando un sito Web che solleva i veli per te prima di fare effettivamente clic sul collegamento. Mi piace usare TrueURL ma puoi trovare siti simili di vario tipo con poche ricerche su Google.

4.4 Aggiornamento del software: il passaggio più importante

La maggior parte delle minacce alla sicurezza prosperano a causa di difetti di sicurezza nei software che possono essere sfruttati. Prestare attenzione aiuterà a mantenere il PC lontano da situazioni potenzialmente pericolose, il che significa che ci sono meno possibilità che il malware infetti il PC. Ma questa è solo metà della battaglia. L'altra metà sta intraprendendo azioni che assicurano che il PC non venga compromesso anche se lo si espone a una minaccia alla sicurezza. Come fai a fare questo? Assicurandoti che il software del tuo computer sia aggiornato.

Immagina di uscire di casa per andare al lavoro. Normalmente, chiudi la porta quando esci. Tuttavia, potresti occasionalmente dimenticare di chiudere a chiave la porta, rendendo possibile per qualcuno semplicemente entrare in casa tua e violarne la sicurezza. Nessuno dimentica di chiudere a chiave la propria porta, ma succede comunque. È un errore.

Anche i programmatori di software commettono errori. Tuttavia, una volta realizzato l'errore, spesso viene corretto, proprio come potresti voltarti e tornare a casa se ricordi di non aver chiuso a chiave la porta. Se scegli di non mantenere aggiornato il tuo software, tuttavia, stai scegliendo di non voltarti e bloccare la porta. Potresti essere in grado di ridurre il rischio mettendo oggetti di valore in una cassaforte, tenendo chiuse le tende e mettendo un grande cartello "ATTENZIONE AL CANE" sul tuo prato davanti. Resta il fatto, tuttavia, che la tua porta è aperta - e poiché non l'hai chiusa a chiave, chiunque può entrare.

Speriamo che questo spieghi perché è importante mantenere aggiornato il software. A mio avviso, mantenere il software aggiornato è l'abitudine di sicurezza più importante che una persona può coltivare. È sempre possibile che tu sia uno dei pochi sfortunati colpiti da un difetto di sicurezza prima che quel difetto venga riconosciuto e corretto. Tuttavia, la maggior parte delle aziende oggi reagisce rapidamente ai problemi di sicurezza, quindi mantenere aggiornato il software aumenta notevolmente la sicurezza.

4.5 Utilizzare la protezione antivirus

In un certo senso, questo suggerimento potrebbe essere ovvio. Eppure ho parlato numerose volte con altri geek che, a mio avviso, si sono ritenuti troppo interessanti per le applicazioni anti-malware. Sono solo truffe, hanno sostenuto - non otterrai malware se non fai qualcosa di stupido.

Finora in tutta la guida ho discusso sul perché questa ipotesi sia sbagliata. La verità è che la protezione anti-malware non è così semplice come evitare gli allegati di posta elettronica e fare attenzione ai siti Web visitati. La sicurezza completa del PC richiede un approccio globale e include suite anti-malware, firewall e altri programmi. Il software di sicurezza disponibile è diverso dalle minacce da cui proteggono, quindi diamo un'occhiata a ciò che è disponibile.

5. Metodi di protezione

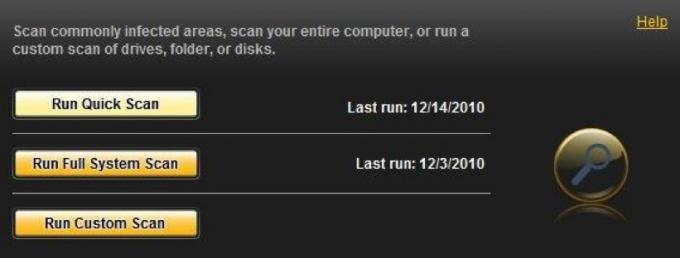

5.1 Software anti-malware

Nel capitolo 2 abbiamo dato un'occhiata ai vari tipi di malware che potrebbero infettare il tuo computer. Di queste minacce, le prime tre sono quelle che il software anti-malware è progettato specificamente per intercettare e proteggere.

Esistono numerosi prodotti anti-malware sul mercato, troppi da elencare qui. Tuttavia, questi programmi hanno uno scopo comune. Esistono per rilevare e quindi rimuovere malware che potrebbero aver infettato il tuo computer.

Provano anche a limitare il danno che il malware può causare "mettendo in quarantena" i file infetti nel momento in cui vengono scoperti.

La maggior parte dei software anti-malware si occupa di questo in diversi modi. Il primo e più vecchio metodo è il rilevamento della firma. Questa forma di rilevamento prevede la scansione di un file e la ricerca di codice noto per essere utilizzato da malware specifici. Questo metodo di rilevamento è affidabile, ma non può gestire minacce nuove di zecca. Una firma può essere rilevata solo dopo che è stata aggiunta al database del software antimalware di minacce note e una minaccia di solito non viene conosciuta fino a quando non è già stata rilasciata.

La cosiddetta protezione "in tempo reale" è anche un metodo popolare per catturare malware nell'atto. Questa forma di protezione non si basa sulle firme ma monitora invece il comportamento del software in esecuzione sul PC. Se un determinato programma inizia a comportarsi in modo strano, se richiede autorizzazioni non dovrebbe esserlo o sta tentando di apportare modifiche ai file insoliti: questo viene notato e vengono intraprese azioni per impedire al programma di causare errori nel file system. Diverse aziende implementano la protezione "in tempo reale" in diversi modi, ma l'obiettivo di catturare malware nell'atto è lo stesso.

Un'altra forma di rilevamento più recente che ha debuttato in alcuni prodotti, come Panda Cloud Antivirus e Norton Internet Security 2010, è la protezione del cloud. Questo metodo si concentra sulle origini del malware, come file e collegamenti specifici. Se qualcuno che utilizza il software antimalware apre un file ed è infetto da un virus, questo nome file viene registrato come una minaccia e tali informazioni vengono rese disponibili. L'obiettivo è impedire agli utenti di aprire file o seguire collegamenti che potrebbero contenere una minaccia alla sicurezza.

Una volta rilevata una minaccia, viene solitamente "messa in quarantena" per garantire che la minaccia non possa diffondersi. È quindi possibile tentare di rimuovere la minaccia. Il software anti-malware è spesso incapace di rimuovere ogni minaccia rilevata, ma la tua sicurezza è generalmente intatta fintanto che la minaccia rimane in uno stato in quarantena.

La maggior parte dei reclami imposti contro software anti-malware riguarda nuove minacce. Il software anti-malware è un elemento noto e può essere eluso da nuovi malware. Ecco perché il software anti-malware viene aggiornato con estrema frequenza: nuove minacce vengono scoperte costantemente. Ciò non significa che il software anti-malware sia inutile, tuttavia. Il numero di minacce conosciute supera di gran lunga quelle sconosciute.

Tuttavia, è necessario prestare attenzione al software acquistato o scaricato. Sembra esserci un ampio divario tra i prodotti più efficaci e quelli meno efficaci e il tasso di innovazione è elevato. Ad esempio, Norton è stato terribile solo pochi anni fa, ma i prodotti Norton 2010 erano eccellenti. Per informazioni aggiornate e recensioni sui software anti-malware, controlla AV-Comparatives (av-comparative.org), un'organizzazione no profit dedicata al test oggettivo dei prodotti di sicurezza per PC.

5.2 Firewall

Un numero significativo delle più gravi minacce alla sicurezza del PC si basa su una connessione Internet attiva per funzionare. Avere il tuo disco rigido danneggiato è un grosso problema nel culo, ma puoi proteggerlo mantenendo un backup. Se qualcuno riesce a ottenere il numero della tua carta di credito o altre informazioni riservate, il danno può estendersi ben oltre il PC. Questo può accadere solo se il malware installato sul tuo PC rende le tue informazioni disponibili a terzi. Questi dati vengono comunemente trasmessi nel modo più semplice possibile: Internet.

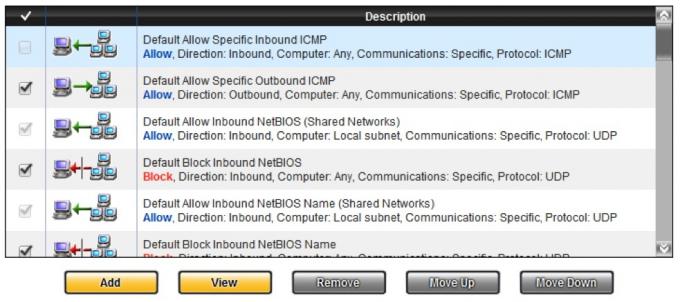

È un compito del firewall impedire questo. Il firewall è un software sul tuo PC che monitora i dati inviati da e verso il tuo computer. Può bloccare selettivamente determinate informazioni oppure (di solito) può chiudere completamente la connessione Internet, interrompendo completamente il flusso di informazioni.

I firewall sono una parte importante della sicurezza di Internet. Così importante, infatti, che Windows viene fornito con un firewall per impostazione predefinita. Senza un firewall, il malware sarà in grado di trasmettere liberamente dati a terzi e malware si riproduce inviando copie a I.P. casuale gli indirizzi avranno maggiori probabilità di accedere al tuo PC.

Poiché le macchine Windows ora vengono fornite con un firewall, non è necessario acquistare un firewall di terze parti. Ci sono anche molte opzioni gratuite, non solo per Windows, ma anche per i sistemi operativi OS X e Linux. Detto questo, i prodotti noti come Internet Security Suite di solito includono un firewall come parte del pacchetto.

Si consiglia vivamente di mantenere un firewall installato sul PC. Un firewall è spesso in grado di limitare i danni causati dal malware anche quando il software anti-malware non riesce a rilevare o arrestare una minaccia.

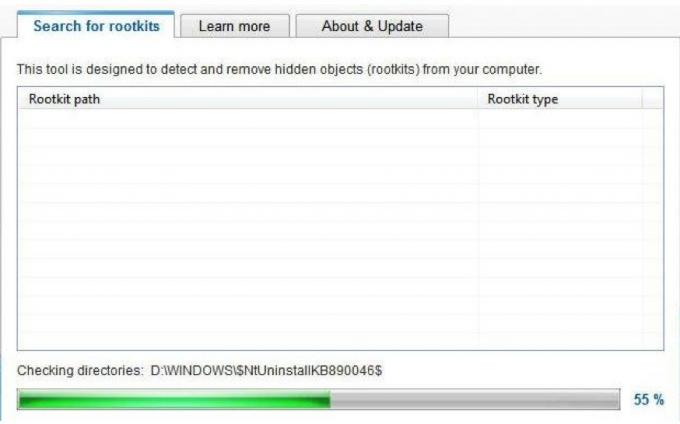

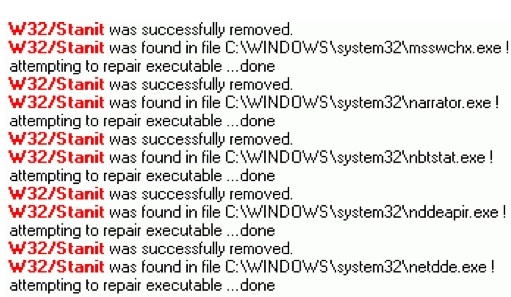

5.3 Assassini rootkit

Il software anti-malware dovrebbe rilevare e mettere in quarantena i rootkit esattamente come qualsiasi altra minaccia di malware. Tuttavia, la natura dei rootkit rende spesso molto difficile per un programma anti-malware generale rilevare un rootkit. Anche se viene rilevata la minaccia, un programma anti-malware potrebbe non essere in grado di rimuoverlo se il rootkit si è incorporato in file di sistema critici come mezzo per sfuggire al rilevamento e alla prevenzione rimozione.

È qui che arrivano gli assassini rootkit dedicati. Questi programmi sono progettati specificamente per trovare e quindi rimuovere un rootkit, anche se il rootkit è contenuto in file di sistema critici. Forse il programma più noto di questo tipo è MalwareBytes Anti-Malware, che è diventato popolare diversi anni fa, quando la minaccia rappresentata da questo metodo di attacco entrò brevemente nelle colonne di notizie tecnologiche la rete. Da quel momento, MalwareBytes è diventato un programma anti-malware più generale.

Esistono anche numerosi killer di rootkit creati per rimuovere un rootkit specifico. Questo è talvolta necessario a causa della complessità di alcuni rootkit, che si nascondono nei file di sistema che non possono essere modificati senza danneggiare un sistema operativo. I programmi progettati per combattere un particolare rootkit di solito lo fanno ripristinando i file a uno stato predefinito o eliminando attentamente il codice noto per appartenere al rootkit.

Anche queste soluzioni, tuttavia, non sempre hanno successo. Alcuni professionisti IT si avvicinano ai rootkit con una politica della terra bruciata. Una volta che un sistema è infetto, preferiscono semplicemente riformattare l'unità e reinstallare il sistema operativo. Questa non è una cattiva idea ed è un altro motivo per cui dovresti sempre conservare un backup dei tuoi file. La riformattazione del disco rigido e la reinstallazione del sistema operativo a volte sono un processo più rapido e più semplice rispetto al tentativo di rimuovere un rootkit.

5.4 Monitoraggio della rete

Avere un rete di casa Collegati ai PC di casa da qualsiasi luogo con DynDNS Leggi di più può essere incredibilmente utile. Può essere utilizzato per trasferire file tra computer in un lampo e fornire accesso a Internet a una serie di dispositivi non PC, come console di gioco e lettori Blu-Ray.

Le reti possono anche essere vulnerabili alle intrusioni, tuttavia, una minaccia alla sicurezza del PC che riguarda sia malware che hacking. Le reti wireless sono particolarmente vulnerabili, perché una rete wireless per definizione trasmette i dati attraverso le onde radio in tutte le direzioni. Se questi dati sono crittografati, sarà più difficile da leggere per le persone, ma non è impossibile decifrare la crittografia.

Tenere sotto controllo la tua rete ti aiuterà ad assicurarti che nessun dispositivo strano appaia connesso ad essa. Normalmente puoi farlo guardando il Indirizzi MAC Controlla se la tua rete wireless è sicura con AirSnare Leggi di più che sono collegati al router e confrontano quelli con gli indirizzi MAC dei dispositivi che possiedi (di solito un indirizzo MAC viene stampato sul corpo di un dispositivo). Tuttavia, è possibile eseguire lo spoofing di un indirizzo MAC e la maggior parte dei router non fornisce un registro dettagliato dei dispositivi che si sono connessi alla rete in passato.

Alcune suite di sicurezza Internet risolvono questo problema con un software di monitoraggio della rete in grado di mappare la rete, fornire informazioni su ciascun dispositivo rilevato, e disponi questi dati su una mappa di rete che ti mostri esattamente quali dispositivi sono collegati alla tua rete e i mezzi attraverso i quali sono connessi. Il software di monitoraggio della rete è anche in genere in grado di limitare l'accesso di eventuali nuovi dispositivi, qualora vengano rilevati, o limitare l'accesso dei dispositivi comunemente collegati alla rete.

Non tutti hanno bisogno di questo tipo di protezione. Raramente le reti domestiche cablate devono usarlo e gli utenti che possiedono un solo computer non ne hanno bisogno (un computer non crea una rete). Gli utenti con reti wireless o reti cablate di grandi dimensioni, d'altro canto, troveranno probabilmente utile questo software.

5.5 Protezione dal phishing

Come accennato nel Capitolo 2, il phishing è una delle minacce alla sicurezza più recenti e più gravi che gli utenti di PC devono affrontare oggi. A differenza della maggior parte delle minacce precedenti, il phishing non ha come target il tuo PC. Ti prende di mira: il tuo computer è semplicemente lo strumento utilizzato per commettere un crimine contro di te.

Il phishing funziona così bene perché la qualità dell'inganno utilizzato dai phisher è spesso eccellente. Buoni truffatori di phishing possono creare un portale bancario online falso che sembra identico a quello che usi normalmente quando visiti il sito web della tua banca. Se non stai prestando molta attenzione, puoi inserire le tue informazioni personali senza pensarci. Ammettiamolo: abbiamo tutti giorni liberi. Uno scivolone dopo che torni a casa da una lunga giornata di lavoro può provocare tutti i tipi di caos.

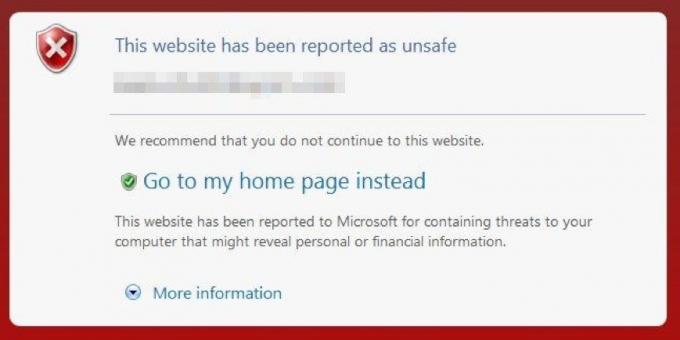

L'inganno non è mai perfetto. I phisher possono essere in grado di creare e-mail e siti Web dall'aspetto autentico, ma in realtà non possono inviare un'e-mail dalla tua banca o utilizzare lo stesso URL del sito che stanno imitando. Per l'occhio umano, distinguere un indirizzo e-mail falso o un URL da uno reale può essere difficile, ma il software può fare questa distinzione il più rapidamente possibile.

La protezione dal phishing è un campo relativamente nuovo, ma la maggior parte delle suite di sicurezza Internet ora include software anti-phishing. L'utilità di questa funzione dipende in genere dalla competenza tecnica dell'utente. Sii onesto: se qualcuno ti inviasse un falso URL del sito web della tua banca cambiando solo un personaggio, lo prenderesti? Sai perché alcuni siti web finiscono con cose come .php e perché questo è importante? Conosci la differenza tra http e https?

Se la risposta a queste domande è "no", è necessario scaricare software anti-phishing gratuito o prendere in considerazione l'acquisto di una suite di sicurezza Internet con una funzione anti-phishing. Assicurati di leggere prima una recensione del software. Poiché questo tipo di protezione è nuovo, rimane ancora molto spazio per l'innovazione e anche per l'errore.

6. Scelta del software di sicurezza

6.1 Quali prodotti offrono quale protezione?

Nel capitolo precedente abbiamo discusso le forme più importanti di protezione. Sapere ciò di cui hai bisogno è una cosa, tuttavia trovarla è un'altra. Il marketing che circonda la sicurezza dei PC è una delle ragioni per cui il settore può essere così difficile da capire per i non addetti ai lavori. Le aziende spesso chiamano le stesse funzionalità con nomi diversi.

La forma più semplice di software di sicurezza per PC generalmente venduta è nota come antivirus. I prodotti antivirus vengono generalmente commercializzati con una combinazione della parola Antivirus e del marchio dell'azienda. Norton Antivirus, McAfee Antivirus, AVG Antivirus e così via. I programmi antivirus di solito corrispondono alla definizione di anti-malware contenuta in questa guida. Virus, Trojan, rootkit e altre minacce sono tutti presi di mira. La maggior parte dei prodotti antivirus non include un firewall e di solito non sono incluse funzionalità come il monitoraggio della rete e la protezione dal phishing.

Il prossimo passo è la suite di sicurezza di Internet. Come per i software antivirus, le suite di sicurezza Internet vengono generalmente vendute con il termine Internet Security insieme al marchio dell'azienda. Le suite di sicurezza Internet di solito includono un firewall e una protezione anti-phishing (che a volte viene invece chiamata protezione dell'identità o sicurezza dell'identità). Alcuni includono anche a monitor di rete I 3 migliori strumenti di analisi e diagnostica della rete portatile Leggi di più . Le suite di sicurezza Internet possono aggiungere funzionalità anti-malware che il prodotto antivirus di base non ha, come una scansione automatica dei virus su qualsiasi file inviato tramite e-mail o messaggistica istantanea.

Il livello finale di protezione ha molti nomi. Trend Micro utilizza il termine massima sicurezza, mentre Symantec chiama il suo prodotto Norton 360. Se il prodotto di sicurezza Internet di un'azienda non disponeva di funzionalità anti-phishing o di un monitor di rete, il prodotto di terzo livello lo aggiunge di solito. Questi prodotti di solito hanno anche funzionalità di backup avanzate progettate per ridurre al minimo i danni causati da un virus che attacca il sistema operativo.

Quindi quale dovresti comprare? È difficile emettere un verdetto definitivo, perché le caratteristiche di questi prodotti variano da azienda a azienda. Detto questo, tuttavia, l'utente medio è probabilmente meglio servito dalla suite di sicurezza di Internet. Se non sei sicuro delle caratteristiche del prodotto di una determinata azienda, assicurati di controllare il loro sito Web. In genere troverai un grafico che elenca le funzionalità di ciascun prodotto e che non dispone.

6.2 Gratuito vs. Sicurezza a pagamento

Naturalmente, c'è un certo dibattito sulla necessità di acquistare una soluzione antivirus in primo luogo. Il software antivirus è abbastanza economico, soprattutto se aspetti una vendita. Non è insolito vedere letteralmente negozi di uffici regalare copie di software antivirus, a volte con uno sconto sulla posta, a volte senza. Anche se prendi gratuitamente una copia di un programma di sicurezza per PC, dovrai pagare una quota di abbonamento annuale. Questa commissione è generalmente pari al prezzo consigliato al dettaglio del prodotto.

Pagare $ 40 all'anno non è molto, ma d'altra parte è $ 40 che potresti non dover pagare. Esistono soluzioni antivirus e firewall gratuiti e funzionano abbastanza bene. Ad esempio, Avast! Free Antivirus è stato testato in una serie di raccolte di AV-Comparatives. Mentre l'antivirus gratuito non è mai arrivato al primo posto, era competitivo con soluzioni antivirus a pagamento. In un test antivirus su richiesta ha perso meno campioni di malware rispetto ai software antivirus di Symantec, Trend Micro, Kaspersky e altre note società di sicurezza per PC. (Fonte: Comparativi AV)

Firewall gratuiti I tre migliori firewall gratuiti per Windows Leggi di più sono anche disponibili. Il firewall Zone Alarm è stato a lungo popolare e, sebbene abbia perso il suo vantaggio nel tempo, è ancora una buona opzione. Altre opzioni sono disponibili da aziende come PC Tools, Comodo e altre. Anche la protezione dal phishing e le opzioni di monitoraggio della rete sono disponibili gratuitamente.

È possibile fornire gratuitamente una protezione adeguata per il tuo PC e il vantaggio di ciò è evidente: hai più soldi da spendere per altre cose. Tuttavia, mettere insieme antivirus gratuiti, firewall e soluzioni di monitoraggio della rete non è un'idea di divertimento per tutti. Il software di sicurezza gratuito è spesso un po 'meno completo delle opzioni a pagamento - in effetti, lo è a volte una decisione di progettazione intenzionale, poiché alcune aziende che offrono opzioni gratuite offrono anche a pagamento aggiornamenti. Avast! Free Antivirus, ad esempio, può rilevare e rimuovere virus, ma la versione Pro include una migliore protezione contro le minacce web.

6.3 La suite ideale per la sicurezza di Internet gratuita

La revisione dell'ampia gamma di opzioni di sicurezza per PC a pagamento va oltre lo scopo di questa guida. Come affermato in precedenza, si consiglia vivamente ai lettori di consultare AV-Comparatives per le ultime informazioni sull'efficacia dell'antimalware. PCMag.com e CNET sono altri due siti che forniscono costantemente utili recensioni di software di sicurezza.

Le informazioni sul software di sicurezza gratuito possono essere un po 'più difficili da trovare, tuttavia, e il prezzo basso di free ha un effetto sulla qualità generale delle opzioni disponibili. Ci sono alcune opzioni gratuite che non consiglierei mai a nessuno. Devi anche stare attento alle opzioni trovate tramite Google e altri motori di ricerca, poiché questi non sono sempre programmi legittimi. Abbiamo incontrato tutti gli annunci pop-up che proclamano "Stop! Abbiamo rilevato 5 virus sul tuo computer!!! " Il software promosso da questi annunci è in genere malware mascherato da software di sicurezza.

Per semplificare le cose, ho ideato tre programmi gratuiti che ti aiuteranno a proteggere il tuo PC da una varietà di minacce.

Avast! Antivirus gratuito o Microsoft Security Essentials

Sono disponibili diversi programmi antivirus gratuiti competenti, ma Avast! Free Antivirus è il migliore. Questo programma è stato testato da AV-Comparatives. Ha ricevuto una valutazione Advanced + nell'ultimo test su richiesta e una valutazione Advanced nell'ultimo test proattivo. Queste valutazioni non sarebbero male per un programma a pagamento e sono eccellenti per i software disponibili gratuitamente. Avast! Free Antivirus è anche relativamente intuitivo, quindi non dovresti perdere molto tempo a provare a familiarizzare con il programma.

Avast si comporta molto bene nei test del software di sicurezza, ma potrebbero esserci alcuni miglioramenti all'interfaccia. Microsoft Security Essentials è un'ottima scelta se desideri qualcosa di più intuitivo. Non si classifica così bene come Avast nei test AV-Comparatives, ma ha ricevuto un punteggio Advanced, che lo mette alla pari con molte soluzioni antivirus a pagamento.

ZoneAlarm Free Firewall

ZoneAlarm è stato un grosso problema circa un decennio fa quando il programma ha debuttato per la prima volta. Al momento, la maggior parte degli utenti non conosceva cosa fosse un firewall o perché potesse essere necessario. Da allora, molti firewall gratuiti concorrenti sono andati e venuti, ma ZoneAlarm rimane uno dei più popolari. È un firewall potente e di facile comprensione. La protezione in uscita offerta è particolarmente importante: ciò impedirà al malware di inviare informazioni a terzi se infetta il computer. ZoneAlarm include anche una barra degli strumenti anti-phishing.

BitDefender Anti-Phishing

Se non ti piace la barra degli strumenti anti-phishing inclusa in ZoneAlarm, puoi provare l'opzione BitDefender. Questa barra degli strumenti, per Internet Explorer e Firefox, fornisce una protezione in tempo reale contro i siti Web che potrebbero tentare di phishing delle informazioni personali. Fornisce inoltre protezione contro i collegamenti inviati tramite MSN o Yahoo Instant Messenger.

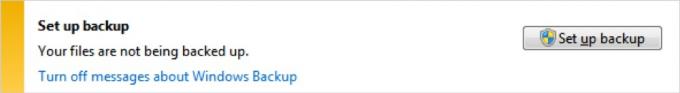

7. Preparati per il peggio - e il backup!

7.1 L'importanza dei backup

L'implementazione di una protezione completa del PC ti proteggerà dalla stragrande maggioranza delle minacce. La maggior parte dei malware e altre minacce alla sicurezza sfruttano una specifica via di attacco e, una volta che lo sapete, è possibile adottare contromisure. Eppure anche la migliore difesa non è impenetrabile. È possibile che tu possa, per qualsiasi motivo, trovarti attaccato da hacker particolarmente intelligenti che possono aggirare la tua sicurezza e danneggiare il tuo PC. Oppure potresti essere colpito da un attacco zero-day, una minaccia alla sicurezza che si diffonde rapidamente utilizzando un exploit precedentemente sconosciuto che non è stato corretto.

In ogni caso, è importante conservare un backup delle informazioni importanti. Un backup è una copia di dati importanti che viene collocata in una posizione digitale o fisica separata. La copia di foto di famiglia sul disco rigido secondario del computer è un modo per eseguire il backup dei dati. Posizionando quelle foto su a CD ROM Montare i file di immagine CD o DVD praticamente utilizzando un'app portatile Leggi di più e quindi la memorizzazione di quel CD in una cassetta di sicurezza bancaria è anche un esempio di backup dei dati.

Questi due esempi sono opposti polari. Uno è estremamente facile, ma anche non molto sicuro, mentre l'altro è molto sicuro ma scomodo. Ci sono molte opzioni da considerare tra questi due estremi.

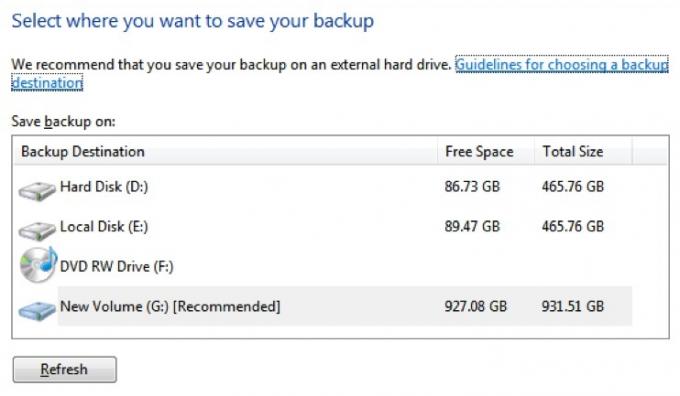

7.2 Opzioni di backup

Fondamentalmente, il backup dei dati non è altro che la creazione di una copia dei dati e la loro collocazione da qualche parte oltre alla posizione originale. Posizionare semplicemente i file in una cartella su un disco rigido interno secondario è il modo più semplice per eseguire il backup dei dati. Tuttavia, questo non è molto sicuro. Il malware può facilmente infettare l'unità secondaria e i file danneggiati lì, se è programmato per farlo. Questo metodo non fa nulla per proteggere i tuoi file dall'accesso tramite un Trojan.

Quando si tratta di protezione contro i virus, l'isolamento dal PC è importante. Più il backup è isolato dal PC, minore è la possibilità che il malware sia in grado di accedere al backup e danneggiarlo. Con questo in mente, ci sono alcune opzioni di backup che si distinguono dal resto.

Dischi rigidi esterni

Un disco rigido esterno 4 cose che devi sapere quando acquisti un nuovo disco rigido Leggi di più o una chiavetta USB (se la dimensione dei file necessari per il backup è abbastanza piccola) è un modo semplice per creare un backup purché il disco rigido esterno non sia attivamente collegato a un PC. I dischi rigidi esterni offrono velocità di trasferimento elevate, riducendo il tempo necessario per trasferire i dati e possono archiviare enormi volumi di informazioni. Molti dischi rigidi esterni sono ora abbastanza grandi da replicare tutti i dati su un disco rigido interno, il che rende il ripristino il più indolore possibile.

Il problema principale con un disco rigido esterno è la sua natura plug-and-play. Collegare un'unità esterna a un computer crea immediatamente una connessione, che può quindi essere utilizzata per trasferire malware sull'unità. Se si utilizza un'unità esterna per il backup, è necessario eseguire una scansione malware sul PC prima di collegarlo.

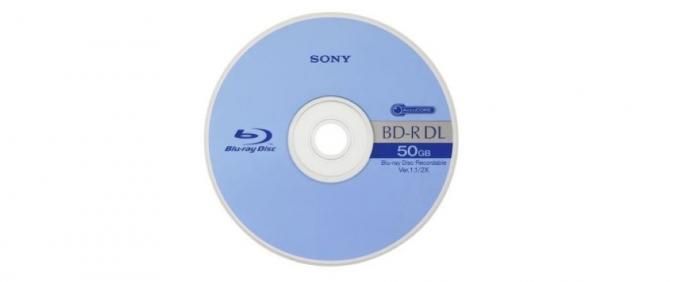

Formati ottici

Sebbene oggi considerato come un metodo di backup dei dati vecchio stile, i dischi CD e DVD-ROM rimangono una delle opzioni di backup più sicure. Se si crea un disco in sola lettura, in futuro non sarà possibile per nessuno scrivere ulteriori dati sul disco, il che impedisce al malware di entrare nel disco a propria insaputa. Ovviamente, dovrai creare un nuovo disco ogni volta che crei un backup, ma CD / DVD-ROM possono essere acquistati in pacchetti da 100 per $ 20 nella maggior parte dei negozi di elettronica.

La capacità di archiviazione è il limite di questa scelta. Un CD standard può contenere circa 650 megabyte di dati, mentre un DVD supera quasi 5 gigabyte. Blu-Ray, l'ultimo formato comune, può memorizzare fino a 50 gigabyte su un disco a doppio strato, ma i singoli dischi BD-R DL sono compresi tra $ 10 e $ 20.

Backup online

Negli ultimi anni sono apparsi numerosi servizi di backup online, come Carbonite e Mozy. Anche i servizi di sincronizzazione online, come Dropbox, possono essere utilizzati per il backup online. Questi servizi offrono una posizione fuori sede sicura per l'archiviazione dei dati. Ciò fornisce un elevato livello di sicurezza dei dati, poiché le possibilità che queste informazioni vengano attaccate automaticamente da un'infezione da malware sono poche.

D'altra parte, i servizi di backup online sono vulnerabili agli attacchi tramite a keylogger Come imbrogliare Keylogger Spyware Leggi di più o Trojan. Chiunque scopra il tuo nome utente e password sarà in grado di accedere ai tuoi dati. Praticamente tutti i servizi di backup online possono ripristinare i dati eliminati per un periodo di tempo limitato, quindi è improbabile che qualcuno sia in grado di distruggere permanentemente i tuoi file. Tuttavia, potrebbero essere in grado di recuperare i file e leggerli.

Il costo del backup online può aumentare nel tempo. I piani di backup di Carbonite () costano $ 54,95 all'anno, mentre Dropbox addebita $ 10 al mese per soli 50 gigabyte di spazio di archiviazione.

Personalmente, raccomando una strategia in due parti che combina un disco rigido esterno O un servizio di backup online con dischi DVD-ROM. I dischi DVD-ROM non devono contenere tutte le tue informazioni - solo le cose che davvero non potresti permetterti di perdere, come i documenti aziendali. Se stai considerando un disco rigido, consulta il nostro articolo su Makeuseof.com 4 cose che devi sapere quando acquisti un nuovo disco rigido 4 cose che devi sapere quando acquisti un nuovo disco rigido Leggi di più .

7.3 Protezione dei file con crittografia

Un'altra protezione che può essere utilizzata per il backup e la protezione dei dati è la crittografia. La crittografia è il processo di codifica di un file con l'uso di un algoritmo specifico. Una volta codificato, il file è illeggibile a meno che non venga decrittografato inserendo la password corretta. I file crittografati possono essere eliminati, ma non possono essere letti. Nella maggior parte dei casi sono sicuri anche se trasferiti dal PC al PC di terzi.

crittografia Cinque strumenti di crittografia online per proteggere la tua privacy Leggi di più può o meno proteggere le tue informazioni da un attacco di malware. Molti attacchi di malware che danneggiano i file su un PC attaccano i file in determinati formati. Il malware potrebbe sostituire il contenuto di tutti i documenti di Word con la frase "Sei stato violato !!!" per esempio. Se i file sono crittografati, questo tipo di modifica non è possibile. D'altra parte, la crittografia non impedisce che i file vengano eliminati completamente.

Se un disco rigido esterno è un backup contro la perdita di dati, la crittografia è un backup contro il furto di dati. Non è nemmeno particolarmente difficile da implementare. Windows 7 Ultimate include una funzionalità di crittografia integrata denominata BitLocker e chiunque può scaricare e installare TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Come creare cartelle crittografate che gli altri non possono visualizzare con Truecrypt 7 Leggi di più ), un programma di crittografia freeware estremamente potente.

Non tutti hanno bisogno di crittografare i propri file. Mia nonna, ad esempio, non fa nulla sul suo PC ma gioca a solitario e invia e-mail, quindi non ha bisogno di crittografia. La crittografia è consigliata per gli utenti che archiviano dati sensibili sul proprio PC per lunghi periodi di tempo. Ad esempio, sarebbe una buona idea crittografare le registrazioni fiscali passate se ne conservi copie sul PC. Le informazioni su questi file sarebbero molto utili per un ladro di identità.

7.4 Quanto spesso devo eseguire il backup?

L'acquisto di qualcosa che può essere utilizzato per un backup è il primo passo. Il secondo passo è in realtà il backup dei dati. È comune per gli utenti farlo una volta e poi dimenticare di farlo mai più. Di conseguenza, i dati recuperati dopo un attacco di malware non sono più rilevanti e molto si perde.

La frequenza con cui è necessario eseguire il backup dipende fortemente da come si utilizza il PC. Un PC di famiglia, che non viene utilizzato per archiviare file importanti e raramente contiene informazioni riservate, può accontentarsi di una pianificazione mensile. Un PC da casa regolarmente utilizzato per gestire le informazioni sui client, d'altra parte, trarrebbe vantaggio da un backup settimanale o addirittura giornaliero.

Se stai seguendo l'approccio in due passaggi che ho consigliato in precedenza, i backup semplici non dovrebbero essere difficili. La maggior parte dei dischi rigidi esterni e dei servizi di backup online vengono forniti con semplici istruzioni per il backup delle informazioni che dovrebbero rendere il processo di backup rapido e indolore. Se hai acquistato una di queste soluzioni di backup, ti consiglio di eseguire i backup su base settimanale o mensile.

Tuttavia, non dimenticare di utilizzare un backup ottico per i tuoi dati più importanti. Questo può accadere meno spesso - diciamo, una volta al mese o meno. In effetti, un computer di famiglia potrebbe dover eseguire questo tipo di backup solo su base annuale. Trovo che dopo la stagione delle imposte sia di solito la cosa migliore, poiché le famiglie spesso finiscono la contabilità dell'anno precedente una volta che le tasse sono finite.

Ricorda: un backup obsoleto è un backup inutile. Gli orari consigliati qui sono generali. Usa il tuo miglior giudizio e pensa a cosa accadrebbe se perdessi l'accesso ai tuoi file. Se hai salvato un nuovo file che semplicemente non puoi perdere, è tempo di fare un backup. Molti studenti universitari condivideranno i miei pensieri su questo. Niente è peggio che dover ripetere il lavoro perso a causa di un attacco di malware.

8. Ripristino da malware

Si verificano malware. Se sei intelligente della sicurezza del tuo PC e sei un po 'fortunato, non dovrai mai occuparti del malware che prende il controllo del tuo PC o fa danni ai tuoi file. Se sei stato danneggiato dal malware, tuttavia, tutta la prevenzione nel mondo fa poco. È tempo invece di passare alla modalità di ripristino, ripulendo dopo il disastro causato dal malware.

8.1 Recupero del PC

Il payload di un attacco di malware può variare sostanzialmente. Alcuni malware tenteranno semplicemente di installare a bloatware Revo Uninstaller darà la caccia al tuo bloatware Leggi di più programmare o modificare alcune impostazioni di sistema, mentre altre forme di malware renderanno il PC completamente inutile. Il grado di danno, ovviamente, determinerà la risposta.

Se sospetti o sai di essere stato colpito da malware, ma il tuo PC funziona ancora, puoi provare a rimuovere il malware utilizzando un software anti-malware. Il malware tenterà spesso di bloccare l'installazione di programmi che potrebbero rimuoverlo, ma vale la pena provare. I malware, come la sicurezza del PC, non sono perfetti. Anche se dovrebbe rispondere ai tentativi di rimuoverlo, potrebbe non rispondere in modo appropriato o potrebbe non essere in grado di gestire software anti-malware aggiornato di recente.

Puoi anche provare a rimuovere il malware manualmente. Questo era molto efficace, ma sta diventando più difficile man mano che il malware diventa più sofisticato. Per fare ciò, devi prima scoprire dove si trova effettivamente il malware. Il software anti-malware potrebbe essere in grado di indicarti o potresti trovare la posizione esaminando i programmi in esecuzione sul PC con un'utilità di gestione attività. Una volta trovato l'autore del reato, eliminalo. In alcuni casi potresti essere in grado di farlo facilmente, ma nella maggior parte dei casi dovrai avviare il sistema in modalità diagnostica, come Modalità provvisoria di Windows Come iniziare in modalità provvisoria di Windows e suoi usiIl sistema operativo Windows è una struttura complessa che ospita molti processi. Quando aggiungi e rimuovi hardware e software, possono verificarsi problemi o conflitti e in alcuni casi può diventare molto ... Leggi di più . Anche in questo caso, la cancellazione manuale è spesso difficile o impossibile.

Se il danno derivante dall'attacco di malware è più grave, l'approccio della terra bruciata è spesso la risposta migliore. Riformattare il disco rigido, reinstallare il sistema operativo e sostituire i file dal backup. Questo può richiedere un'ora o due del tuo tempo ed è ovviamente un dolore al sedere. Detto questo, questo metodo di recupero è spesso più rapido rispetto al tentativo di dare la caccia ed eliminare tutto ciò che è infetto. È anche senza dubbio più sicuro. Anche se ritieni di essere riuscito a rimuovere un'infezione da malware, non puoi essere certo di averlo fatto. È fin troppo facile per il malware nascondersi nei file di sistema critici o nascondersi come un eseguibile innocente.

8.2 Protezione della tua identità

Naturalmente, alcune delle minacce alla sicurezza descritte in questa guida non attaccano affatto il tuo PC. Gli attacchi di phishing possono causare un bel po 'di danno senza danneggiare tutti i componenti elettronici e nessun attacco di malware aggancia con successo i suoi artigli nel tuo PC aumenta notevolmente le possibilità che una parte sconosciuta ottenga il tuo personale informazione.

Se ti accorgi che il tuo computer è stato infettato correttamente da malware, dovresti ripristinare rapidamente tutte le password da un secondo computer. Ciò include portali bancari, account e-mail, siti di social network, ecc. Non è difficile per il malware registrare questo tipo di dati durante la digitazione e non bisogna sottovalutare ciò che una persona può fare con questi account. Perdere il controllo di un account di social media, ad esempio, può danneggiare le relazioni personali o mettere a rischio amici e familiari, poiché il tuo account può essere utilizzato per diffondere il malware.

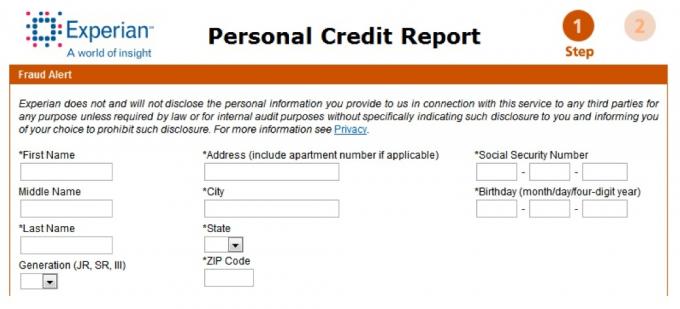

Una volta completato, il passo successivo è quello di emettere un avviso di frode creditizia. Le tre principali agenzie di credito, Equifax, Experian e Transunion, possono inserire un avviso di sicurezza o congelare il rapporto di credito. Questo passaggio impedirà ad altri di ottenere il tuo rapporto di credito, il che fermerà la maggior parte dei tentativi di ottenere credito con il tuo nome. È anche consigliabile parlare con il dipartimento di prevenzione delle frodi di qualsiasi carta di credito che hai utilizzato online in precedenza. Molte società di carte di credito forniscono un servizio simile che impedirà l'utilizzo della carta per un periodo di tempo limitato. Contatta la tua banca se è coinvolta la tua carta di debito.

Infine, contatta l'amministrazione della previdenza sociale se ritieni che il tuo SSN potrebbe essere stato compromesso. Si noti che questi esempi valgono per il mio paese di residenza, gli Stati Uniti. I lettori di altre nazioni dovranno contattare le organizzazioni della loro nazione.

Se si verifica un furto di identità, è necessario agire il più rapidamente possibile. Contatta l'azienda o la banca appropriata e chiedi di parlare con la prevenzione delle frodi. Far loro sapere che si sono verificate attività non autorizzate e assicurarsi di chiedere una copia scritta della corrispondenza. Non vuoi che ti venga negata la protezione dalle frodi perché la prima persona con cui hai parlato ha dimenticato di registrare la conversazione.

È anche importante presentare un rapporto della polizia in caso di furto di identità. È improbabile che la polizia sia in grado di catturare l'autore o addirittura tentare, ma la presentazione di un rapporto della polizia renderà più semplice la rimozione delle accuse fraudolente dal rapporto di credito o dalla carta. Sebbene la maggior parte dei dipartimenti di polizia siano ricettivi all'archiviazione di un rapporto della polizia, a volte potresti trovarne uno che non sembra ritenere importante. In tal caso, contattare un'autorità di contrasto diversa nella propria zona. Se hai iniziato contattando la polizia cittadina, ad esempio, prova invece a contattare la polizia della contea.

8.3 Prevenzione di problemi futuri

Dopo aver eliminato il malware o reinstallato il sistema operativo e aver eseguito la dovuta diligenza per quanto riguarda la protezione delle informazioni personali, il passaggio successivo consiste nell'assicurarsi di non dover affrontare il problema ancora.

In genere, si tratta semplicemente di identificare le aree in cui la sicurezza del tuo PC potrebbe essere utile per risolverle. Speriamo che questa guida ti abbia dato una buona idea di ciò di cui hai bisogno per proteggere il tuo PC. Ecco una breve lista di controllo per ricordarti.

1. Installa software anti-malware

2. Installa un firewall

3. Installa il software anti-phishing

4. Installa un monitor di rete

5. Aggiorna tutto il software, incluso il tuo sistema operativo, all'ultima versione

6. Crea un backup dei tuoi dati importanti

Certo, potresti non essere stato infettato da malware perché hai fatto un errore. Potresti semplicemente essere stato preso di mira dal malware giusto al momento sbagliato, oppure potresti essere stato colpito direttamente da un hacker intelligente. Ciò non significa che la prevenzione sia inutile, tuttavia, significa solo che in passato eri sfortunato.

9. Conclusione

9.1 Un riepilogo dei problemi

Abbiamo toccato molte informazioni in questa guida. Abbiamo parlato di minacce malware, truffe, software anti-malware necessario, alternative freeware e altro ancora. Queste sono molte informazioni da digerire contemporaneamente, ma ci sono tre punti che vorrei rafforzare.

1. È importante proteggere la sicurezza del tuo PC. Come ho affermato in precedenza, rimane un contingente di utenti che rimangono convinti che l'uso del "buon senso" proteggerà adeguatamente un PC. Semplicemente non è così. È possibile che una minaccia di malware attacchi un PC senza l'intervento dell'utente e parte dell'inganno utilizzato nelle truffe di phishing è estremamente difficile da rilevare.

2. È impossibile proteggere un PC da tutte le minacce alla sicurezza in ogni momento. L'uso di software anti-malware, firewall e altre protezioni riduce solo la possibilità di un problema. La piena immunità non è possibile. Questo è il motivo per cui è importante mantenere un backup corrente di dati importanti.

3. Non devi spendere nulla in software di sicurezza per PC, ma proteggere il tuo PC è generalmente più facile con un prodotto a pagamento di alta qualità. (Nota: non tutti i software di sicurezza per PC a pagamento valgono i soldi. Assicurati di leggere le recensioni prima di acquistare.) Se sei un utente medio, l'array di software di sicurezza disponibile potrebbe stupirti. Assicurati di comprendere qualunque soluzione scarichi o acquisti.

Sarebbe bello vivere in un mondo in cui la sicurezza del PC era semplice. Questa non è la realtà, tuttavia, e i problemi relativi alla sicurezza del PC potrebbero diventare più complessi. Col passare del tempo, le tecniche utilizzate da coloro che desiderano posizionare malware sul PC diventeranno più complesse. Ciò non significa che dovresti avere paura, ma significa che devi rimanere aggiornato con le attuali tendenze di sicurezza del PC e (ancora una volta) mantenere un backup corrente di dati importanti.

9.2 Una nota sulle minacce mobili

Questa guida riguarda la sicurezza del PC. Per ora, i PC sono ampiamente identificati come desktop, laptop e netbook. Tuttavia, nuovi dispositivi come gli smartphone iPhone e Android stanno cambiando il modo in cui guardiamo alla sicurezza del PC. Finora, ci sono state solo una manciata di minacce alla sicurezza rivolte a questi dispositivi, ma sembra che ci sia spazio per questi dispositivi da sfruttare, e considerando la loro popolarità, è probabilmente solo una questione di tempo prima che diventino un malware comune bersaglio.

Le minacce su questi dispositivi possono anche essere una minaccia per il tuo PC, supponendo che tu, come la maggior parte delle persone, a un certo punto colleghi il tuo dispositivo al PC. La ricerca sulla protezione dei dispositivi mobili è ancora agli inizi e, sebbene siano disponibili alcuni programmi anti-malware, la loro utilità non è completamente nota. In ogni caso, è saggio trattare questi dispositivi con la cura che tratteresti un PC. Hai ricevuto un'email inaspettata dalla tua banca? Lascialo da solo fino a quando non puoi vederlo con il tuo PC dotato di anti-phishing. Astenersi dal scaricare file sconosciuti e visitare siti Web con cui non si ha familiarità.

9.3 Lettura aggiuntiva

- 2 app per creare facilmente le regole del firewall di rete per Ubuntu Due app per creare facilmente le regole del firewall di rete per Ubuntu Leggi di più

- 2 programmi antivirus gratuiti per Mac OS X I 10 migliori software antivirus gratuitiIndipendentemente dal computer in uso, è necessaria la protezione antivirus. Ecco i migliori strumenti antivirus gratuiti che puoi utilizzare. Leggi di più

- 3 firewall gratuiti per Windows I tre migliori firewall gratuiti per Windows Leggi di più

- 3 suggerimenti intelligenti per proteggere il PC durante il download di file online 3 suggerimenti intelligenti per proteggere il PC durante il download di file online Leggi di più

- 3 strumenti per testare eseguire il programma antivirus / spyware 3 strumenti per test Eseguire il programma antivirus / spyware Leggi di più

- 4 elementi di sicurezza informatica che le app antivirus non proteggono 4 elementi di sicurezza informatica che le app antivirus non proteggono Leggi di più

- 7 download di sicurezza essenziali che DEVI aver installato 7 download di sicurezza essenziali che DEVI aver installato Leggi di più

- 7 principali programmi firewall da considerare per la sicurezza del tuo computer 7 principali programmi firewall da considerare per la sicurezza del tuo computerI firewall sono cruciali per la sicurezza informatica moderna. Ecco le tue migliori opzioni e qual è quella giusta per te. Leggi di più

- 10 programmi di sicurezza e di cura del PC da scaricare gratuitamente 10 programmi di protezione gratuiti e PC più scaricati Leggi di più

- BitDefender Rescue CD rimuove i virus quando tutto il resto fallisce BitDefender Rescue CD rimuove i virus quando tutto il resto fallisce Leggi di più

- Gestisci meglio il firewall di Windows con Windows 7 Firewall Control Gestisci meglio il firewall di Windows con Windows 7 Firewall Control Leggi di più

- Computer pubblici resi sicuri - Strumenti e suggerimenti per la sicurezza Computer pubblici resi sicuri - Strumenti e suggerimenti per la sicurezza Leggi di più

Guida pubblicata: aprile 2011