Annuncio pubblicitario

Devi ancora aggiornare ad Android 4.4 KitKat? Ecco qualcosa che potrebbe darti un po 'di incoraggiamento per effettuare il passaggio: un grave problema con lo stock il browser sui telefoni pre-KitKat è stato scoperto e potrebbe consentire ai siti Web dannosi di accedere ai dati di altri siti web. Sembra spaventoso? Ecco cosa devi sapere

Il problema - che era scoperto per la prima volta dal ricercatore Rafay Baloch - vede i siti Web dannosi in grado di iniettare JavaScript arbitrario in altri frame, che potrebbero vedere i cookie rubati o interferire direttamente con la struttura e il markup dei siti Web.

I ricercatori della sicurezza sono disperatamente preoccupati da questo, con Rapid7 - i creatori del popolare framework di test di sicurezza, Metasploit - descrivendolo come un "incubo sulla privacy". Sei curioso di sapere come funziona, perché dovresti essere preoccupato e cosa puoi fare al riguardo? Continua a leggere per ulteriori informazioni.

Un principio di sicurezza di base: bypassato

Il principio di base che dovrebbe impedire che questo attacco si verifichi in primo luogo si chiama Politica di origine stessa. In breve, significa che JavaScript sul lato client in esecuzione in un sito Web non dovrebbe essere in grado di interferire con un altro sito Web.

Questa politica è stata alla base della sicurezza delle applicazioni Web, sin da quando è stata introdotta per la prima volta nel 1995 con Netscape Navigator 2. Ogni singolo browser Web ha implementato questa politica, come funzionalità di sicurezza fondamentale, e di conseguenza è incredibilmente raro vedere una tale vulnerabilità in natura.

Per ulteriori informazioni su come funziona SOP, potresti voler guardare il video sopra. Questo è stato preso durante un evento OWASP (Open Web App Security Project) in Germania, ed è una delle migliori spiegazioni del protocollo che ho visto finora.

Quando un browser è vulnerabile a un attacco SOP bypass, c'è molto spazio per i danni. Un utente malintenzionato può fare qualsiasi cosa, dall'uso dell'API di localizzazione introdotta con le specifiche HTML5 per scoprire dove si trova una vittima, fino al furto di cookie.

Fortunatamente, la maggior parte degli sviluppatori di browser prende sul serio questo tipo di attacco. Il che rende ancor più degno di nota un simile attacco "allo stato brado".

Come funziona l'attacco

Quindi lo sappiamo La stessa politica di origine è importante. E sappiamo che un grave fallimento del browser Android di serie può potenzialmente portare gli aggressori a eludere questa cruciale misura di sicurezza? Ma come funziona?

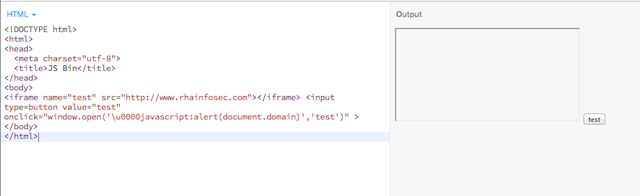

Bene, la dimostrazione del concetto fornita da Rafay Baloch è un po 'così:

[NON PIÙ DISPONIBILE]

Allora, cosa abbiamo qui? Bene, c'è un iFrame. Questo è un elemento HTML utilizzato per consentire ai siti Web di incorporare un'altra pagina Web all'interno di un'altra pagina Web. Non sono usati più come una volta, soprattutto perché lo sono un incubo SEO 10 errori SEO comuni che possono distruggere il tuo sito Web [Parte I] Leggi di più . Tuttavia, spesso li trovi di tanto in tanto, e fanno ancora parte delle specifiche HTML e non sono ancora stati deprecati.

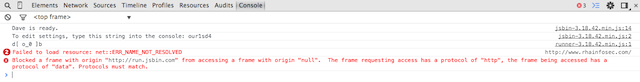

A seguito di ciò è un Tag HTML che rappresenta un pulsante di input. Questo contiene alcuni JavaScript appositamente predisposti (si noti che trascinando "\ u0000"?) Che, quando si fa clic, genera il nome di dominio del sito Web corrente. Tuttavia, a causa di un errore nel browser Android, finisce per accedere agli attributi di iFrame e finisce per stampare "rhaininfosec.com" come una finestra di avviso JavaScript.

Su Google Chrome, Internet Explorer e Firefox, questo tipo di attacco sarebbe semplicemente un errore. (A seconda del browser) produrrebbe anche un registro nella console JavaScript per informare che il browser ha bloccato l'attacco. Tranne il fatto che, per qualche motivo, il browser stock sui dispositivi Android 4.4 precedenti non lo fa.

Stampare un nome di dominio non è terribilmente spettacolare. Tuttavia, ottenere l'accesso ai cookie ed eseguire JavaScript arbitrario in un altro sito Web è piuttosto preoccupante. Per fortuna, c'è qualcosa che può essere fatto.

Cosa si può fare?

Gli utenti hanno alcune opzioni qui. Innanzitutto, smetti di usare il browser Android di serie. È vecchio, insicuro e al momento ci sono opzioni molto più interessanti sul mercato. Google ha rilasciato Chrome per Android Google Chrome viene finalmente lanciato per Android (solo ICS) [Notizie] Leggi di più (sebbene, solo per dispositivi con Ice Cream Sandwich e versioni successive) e sono disponibili anche varianti mobili di Firefox e Opera.

Firefox Mobile in particolare merita attenzione. Oltre a offrire un'esperienza di navigazione straordinaria, ti consente anche di eseguire applicazioni per il proprio sistema operativo mobile di Mozilla, Firefox OS Le 15 migliori app per Firefox OS: l'elenco definitivo per i nuovi utenti di Firefox OSOvviamente esiste un'app per questo: dopo tutto è la tecnologia web. Il sistema operativo mobile Mozilla Firefox OS che, invece del codice nativo, utilizza HTML5, CSS3 e JavaScript per le sue app. Leggi di più , oltre a installare a ricchezza di fantastici componenti aggiuntivi I 10 migliori componenti aggiuntivi di Firefox per AndroidUno dei migliori aspetti di Firefox su Android è il supporto aggiuntivo. Dai un'occhiata a questi componenti aggiuntivi di Firefox essenziali per Android. Leggi di più .

Se vuoi essere particolarmente paranoico, c'è persino un porting di NoScript per Firefox Mobile. Tuttavia, va notato che la maggior parte dei siti Web dipendono fortemente JavaScript per il rendering di prelibatezze sul lato client Che cos'è JavaScript e come funziona? [Spiegazione della tecnologia] Leggi di più e l'utilizzo di NoScript interromperà quasi sicuramente la maggior parte dei siti Web. Questo, forse, spiega perché James Bruce lo ha descritto come parte del "trifecta del male AdBlock, NoScript & Ghostery - The Trifecta Of EvilNegli ultimi mesi sono stato contattato da un buon numero di lettori che hanno avuto problemi a scaricare le nostre guide o perché non vedono i pulsanti di accesso o i commenti non caricarsi; e in ... Leggi di più ‘.

Infine, se possibile, verrai incoraggiato ad aggiornare il tuo browser Android all'ultima versione, oltre a installare l'ultima versione del sistema operativo Android. Ciò garantisce che, qualora Google rilasci una correzione per questo bug più in basso, sei protetto.

Tuttavia, vale la pena notare che ci sono rumori che questo problema potrebbe potenzialmente colpire gli utenti di Android 4.4 KitKat. Tuttavia, non è emerso nulla che sia sufficientemente sostanziale per consigliare i lettori di cambiare browser.

Un importante bug sulla privacy

Non commettere errori, questo è un grave problema di sicurezza dello smartphone Cosa devi sapere sulla sicurezza degli smartphone Leggi di più . Tuttavia, passando a un browser diverso, diventi praticamente invulnerabile. Tuttavia, rimangono alcune domande sulla sicurezza complessiva del sistema operativo Android.

Passerai a qualcosa di un po 'più sicuro, come iOS super sicuro Sicurezza smartphone: gli iPhone possono ottenere malware?I malware che colpiscono "migliaia" di iPhone possono rubare le credenziali dell'App Store, ma la maggior parte degli utenti iOS sono perfettamente al sicuro, quindi qual è il problema con iOS e software canaglia? Leggi di più o (il mio preferito) Blackberry 10 10 motivi per provare BlackBerry 10 oggiBlackBerry 10 ha alcune caratteristiche piuttosto irresistibili. Ecco dieci motivi per cui potresti provare. Leggi di più ? O forse rimarrai fedele ad Android e installerai una ROM sicura come Paranoid Android o Omirom 5 motivi per cui dovresti eseguire il flash di OmniROM sul tuo dispositivo AndroidCon un sacco di opzioni ROM personalizzate disponibili, può essere difficile accontentarsi di una sola, ma dovresti davvero prendere in considerazione OmniROM. Leggi di più ? O forse non sei nemmeno così preoccupato.

Parliamone. La casella dei commenti è sotto. Non vedo l'ora di sentire i tuoi pensieri.

Matthew Hughes è uno sviluppatore e scrittore di software di Liverpool, in Inghilterra. Raramente si trova senza una tazza di caffè nero forte in mano e adora assolutamente il suo Macbook Pro e la sua fotocamera. Puoi leggere il suo blog all'indirizzo http://www.matthewhughes.co.uk e seguilo su Twitter su @matthewhughes.