Annuncio pubblicitario

Quando nuove istanze del ransomware Locky ampiamente distribuito iniziarono a prosciugarsi verso la fine di maggio Nel 2016, i ricercatori della sicurezza erano certi che non avessimo visto l'ultimo malware per la crittografia dei file variante.

Ecco, avevano ragione.

Dal 19 giugnoesimo gli esperti di sicurezza hanno osservato milioni di messaggi e-mail malevoli inviati con un allegato contenente una nuova variante del ransomware Locky. Il l'evoluzione sembra aver reso il malware molto più pericoloso Oltre il tuo computer: 5 modi in cui il ransomware ti catturerà in futuroIl ransomware è probabilmente il malware più dannoso là fuori e i criminali che lo utilizzano stanno diventando di più avanzato, ecco cinque cose preoccupanti che potrebbero essere presto prese in ostaggio, tra cui case intelligenti e intelligenti macchine. Leggi di più e sono accompagnati da una tattica di distribuzione alterata, diffondendo l'infezione più di quanto precedentemente visto.

Non è solo il ransomware Locky a preoccupare i ricercatori della sicurezza. Esistono già altre varianti di Locky e sembra che le reti di distribuzione stiano aumentando la "produzione" in tutto il mondo, senza obiettivi particolari in mente.

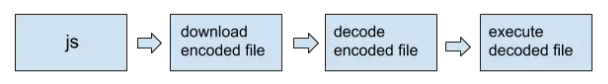

JavaScript ransomware

Il 2016 ha visto un leggero spostamento nella distribuzione del malware Non cadere in fallo dei truffatori: una guida al ransomware e ad altre minacce Leggi di più . Gli utenti di Internet potrebbero solo iniziare a comprendere l'estrema minaccia che il ransomware pone, ma ha già iniziato a evolversi, al fine di rimanere sotto il radar il più a lungo possibile.

E mentre il malware che utilizza noti framework JavaScript non è raro, i professionisti della sicurezza sono stati sopraffatti da un diluvio di malware nel primo trimestre del 2016 portando Eldon Sprickerhoff a dichiarare:

“L'evoluzione del malware sembra essere rapida e spietata come qualsiasi ambiente nella giungla, dove sopravvivenza e propagazione vanno di pari passo. Gli autori hanno frequentemente cooptato funzionalità di diverse varietà di malware nella prossima generazione di codice, campionando regolarmente l'efficacia e la redditività di ogni generazione. "

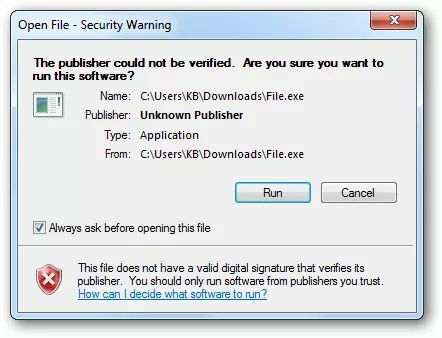

L'avvento del ransomware codificato in JavaScript rappresenta una nuova sfida che gli utenti devono tentare di evitare. In precedenza, se si è scaricato accidentalmente o è stato inviato un file dannoso, Windows esegue la scansione dell'estensione del file e decide se questo particolare tipo di file rappresenta un pericolo per il sistema.

Ad esempio, quando si tenta di eseguire uno sconosciuto.EXE file, troverai questo avviso:

Non esiste tale avviso predefinito con JavaScript: il .js estensione file - file, che ha portato a un numero enorme di utenti che fanno clic senza pensare, per poi essere trattenuti per riscatto.

Email di botnet e spam

La stragrande maggioranza dei ransomware viene inviata tramite e-mail dannose, che a loro volta vengono inviate in enormi volumi attraverso enormi reti di computer infetti, comunemente denominati "botnet".

L'enorme aumento del ransomware Locky è stato collegato direttamente alla botnet Necrus, che ha visto una media di 50,000 Indirizzi IP infetti ogni 24 ore per diversi mesi. Durante l'osservazione (da parte di Anubis Networks), i tassi di infezione sono rimasti stabili, fino al 28 marzoesimo quando c'è stata un'enorme ondata, raggiungendo 650,000 infezioni per un periodo di 24 ore. Quindi, torna agli affari come al solito, sebbene con un tasso di infezione che sta lentamente calando.

1 giugnost, Necrus si zittì. La speculazione sul motivo per cui la botnet è diventata silenziosa è scarsa, sebbene molto centrata attorno al arresto di circa 50 hacker russi. Tuttavia, la botnet ha ripreso l'attività nel corso del mese (intorno al 19esimo giugno), inviando la nuova variante Locky a milioni di potenziali vittime. Puoi vedere l'attuale diffusione della botnet Necrus nell'immagine sopra - nota come evita la Russia?

Le e-mail di spam contengono sempre un allegato, che pretende di essere un documento o un archivio importante inviato da un account attendibile (ma contraffatto). Una volta scaricato e consultato, il documento eseguirà automaticamente una macro infetta o altri script dannosi e inizierà il processo di crittografia.

Che si tratti di Locky, Dridex, CryptoLocker o una delle innumerevoli varianti di ransomware Virus, spyware, malware, ecc. Spiegazione: comprensione delle minacce onlineQuando inizi a pensare a tutto ciò che potrebbe andare storto durante la navigazione in Internet, il Web inizia a sembrare un posto piuttosto spaventoso. Leggi di più , l'e-mail di spam è ancora la rete di consegna preferita per i ransomware, dimostrando chiaramente quanto sia efficace questo metodo di consegna.

Appaiono i nuovi sfidanti: Bart e RAA

Il malware JavaScript non è l'unica minaccia Il ransomware continua a crescere: come proteggersi? Leggi di più gli utenti dovranno confrontarsi nei prossimi mesi, anche se ho un altro strumento JavaScript di cui parlarti!

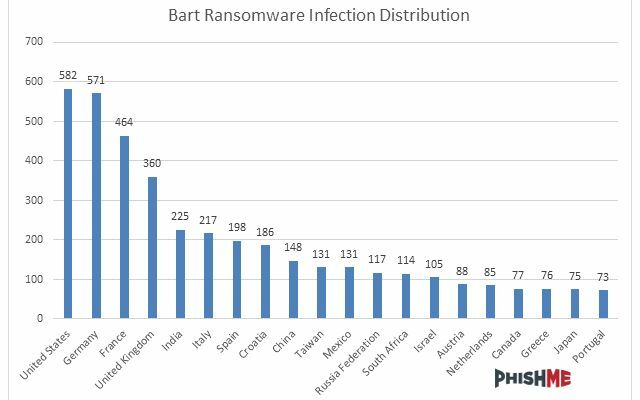

Innanzitutto, il Bart l'infezione sfrutta alcune tecniche ransomware piuttosto standard, utilizzando un'interfaccia di pagamento simile a Locky e indirizzando un elenco tradizionale di estensioni di file per la crittografia. Tuttavia, ci sono un paio di differenze operative chiave. Mentre la maggior parte dei ransomware ha bisogno di chiamare home per un server di comando e controllo per la luce verde di crittografia, Bart non ha questo meccanismo.

Invece, Brendan Griffin e Ronnie Tokazowski di Phishme credo che Bart faccia affidamento su a "Identificativo distinto della vittima per indicare all'attore della minaccia quale chiave di decrittazione dovrebbe essere utilizzata per creare l'applicazione di decodifica che si presume sia disponibile per le vittime che pagano il riscatto ", il che significa che anche se l'infezione viene rapidamente disconnessa da Internet (prima di ricevere il comando e il controllo tradizionali), il ransomware crittografa comunque il File.

Ci sono altre due cose che mettono da parte Bart: la sua decrittazione che richiede il prezzo e la sua specifica scelta degli obiettivi. Attualmente si trova a 3BTC (bitcoin), che al momento della scrittura equivale a poco meno di $ 2000! Per quanto riguarda una scelta di obiettivi, in realtà è più chi Bart non lo fa bersaglio. Se Bart determina una lingua utente installata di russo, ucraino o bielorusso, non verrà distribuito.

Secondo, abbiamo RAA, un'altra variante di ransomware sviluppata interamente in JavaScript. Ciò che rende interessante RAA è l'uso di librerie JavaScript comuni. RAA è distribuito attraverso una rete di posta elettronica dannosa, come vediamo con la maggior parte dei ransomware, e di solito viene mascherato da documento Word. Quando il file viene eseguito, genera un documento Word falso che sembra essere completamente danneggiato. Invece, RAA esegue la scansione delle unità disponibili per verificare l'accesso in lettura e scrittura e, in caso di successo, la libreria Crypto-JS per iniziare a crittografare i file dell'utente.

Per aggiungere la beffa al danno, RAA raggruppa anche il noto programma di furto di password Pony, solo per essere sicuro di essere davvero fregato.

Controllo di malware JavaScript

Fortunatamente, nonostante l'ovvia minaccia rappresentata dal malware basato su JavaScript, possiamo mitigare il potenziale pericolo con alcuni controlli di sicurezza di base sia nei nostri account di posta elettronica che nelle nostre suite Office. Uso Microsoft Office, quindi questi suggerimenti si concentreranno su quei programmi, ma è necessario applicare gli stessi principi di sicurezza alle applicazioni che si utilizzano.

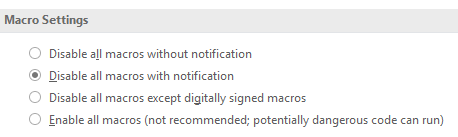

Disabilita le macro

Innanzitutto, è possibile disabilitare l'esecuzione automatica delle macro. Una macro può contenere codice progettato per scaricare ed eseguire automaticamente malware senza che te ne accorga. Ti mostrerò come farlo in Microsoft Word 2016, ma il il processo è relativamente simile per tutti gli altri programmi di Office Come proteggersi dal malware Microsoft WordSapevi che il tuo computer può essere infetto da documenti Microsoft Office dannosi o che potresti essere ingannato per abilitare le impostazioni di cui hanno bisogno per infettare il tuo computer? Leggi di più .

Vai a File> Opzioni> Centro protezione> Impostazioni Centro protezione. Sotto Impostazioni macro hai quattro opzioni. Ho scelto di Disabilita tutte le macro con notifica, quindi posso scegliere di eseguirlo se sono sicuro della fonte. Tuttavia, Microsoft consiglia di selezionareDisabilita tutte le macro tranne le macro con firma digitale, in relazione diretta alla diffusione del ransomware Locky.

Mostra estensioni, utilizza un programma diverso

Questo non è del tutto infallibile, ma la combinazione delle due modifiche ti salverà forse dal doppio clic sul file sbagliato.

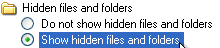

Innanzitutto, è necessario abilitare le estensioni dei file in Windows, che sono nascoste per impostazione predefinita.

In Windows 10, apri una finestra di Explorer e vai su Visualizza scheda. Dai un'occhiata Estensioni di file.

In Windows 7, 8 o 8.1, vai a Pannello di controllo> Aspetto e personalizzazione> Opzioni cartella. Sotto il Visualizza scheda, scorrere verso il basso Impostazioni avanzate fino a quando non vedi Nascondi le estensioni per i tipi di file conosciuti.

Se scarichi accidentalmente un file dannoso travestito da qualcos'altro, dovresti essere in grado di individuare l'estensione del file prima dell'esecuzione.

La seconda parte di ciò comporta la modifica del programma predefinito utilizzato per aprire i file JavaScript. Vedi, quando interagisci con JavaScript nel tuo browser, ci sono una serie di barriere e framework in atto per tentare di impedire che qualsiasi evento dannoso possa devastare il tuo sistema. Una volta che sei fuori dalla santità del browser e nella shell di Windows, possono accadere cose brutte quando quel file viene eseguito.

Vai a a .js file. Se non sai dove o come, inserisci * .js nella barra di ricerca di Windows Explorer. La tua finestra dovrebbe popolarsi con file simili a questo:

Fare clic con il tasto destro del mouse su un file e selezionare Proprietà. Al momento il nostro file JavaScript si apre con l'host di script basato su Microsoft Windows. Scorri verso il basso fino a trovare Bloc notes e premere ok.

Doppio controllo

Microsoft Outlook non ti consente di ricevere file di un certo tipo. Ciò include sia .exe che .js e impedisce di introdurre inavvertitamente malware al computer. Tuttavia, ciò non significa che non possano e non scivolino attraverso entrambi gli altri mezzi. Esistono tre modi estremamente semplici per riorganizzare il ransomware:

- Utilizzando la compressione dei file: il codice dannoso può essere archiviato e viene inviato con un'estensione di file diversa che non attiva il blocco degli allegati integrato di Outlook.

- Rinomina il file: incontriamo spesso codice dannoso travestito da un altro tipo di file. Poiché la maggior parte del mondo utilizza una qualche forma di suite per ufficio, i formati dei documenti sono estremamente popolari.

- Utilizzando un server condiviso: questa opzione è un po 'meno probabile, ma la posta dannosa può essere inviata da un FTP privato o un server SharePoint sicuro se compromessa. Poiché il server verrebbe inserito nella whitelist in Outlook, l'allegato non verrebbe considerato dannoso.

Vedi qui per un elenco completo di quali estensioni Outlook blocca per impostazione predefinita.

Vigilanza Costante

Non mentirò. C'è una minaccia onnipresente di malware quando sei online, ma non devi soccombere alla pressione. Considera i siti che stai visitando, gli account a cui ti stai registrando e le email che stai ricevendo. E anche se sappiamo che è difficile per il software antivirus mantenere il passo con la straordinaria gamma di malware le varianti sfornate, il download e l'aggiornamento di una suite antivirus dovrebbero assolutamente far parte del sistema difesa.

Sei stato colpito da ransomware? Hai recuperato i tuoi file? Quale ransomware era? Facci sapere cosa ti è successo!

Crediti immagine: Mappa dell'infezione della botnet necrus tramite malwaretech.com, Interfaccia di decodifica di Bart e infezioni attuali per paese sia tramite phishme.com

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.