Annuncio pubblicitario

Tra il fiume sempre crescente di informazioni personali rubate, un tipo di dati ha consolidato la sua posizione di caviale di credenziali personali, ed è ora ricercato da un'ampia varietà di individui nefasti e organizzazioni. I dati medici sono saliti in cima 5 motivi per cui il furto di identità medica è in aumentoI truffatori vogliono i tuoi dati personali e i dati del conto bancario - ma sapevi che anche le tue cartelle cliniche sono di loro interesse? Scopri cosa puoi fare al riguardo. Leggi di più del cumulo di furti di identità e, come tali, le strutture mediche stanno incontrando un aumento continuo di malware progettato per rubare quelle credenziali private.

MEDJACK 2

All'inizio di quest'anno, abbiamo esplorato il rapporto MEDJACK Sanità: il nuovo vettore di attacco per truffatori e ladri di identitàI registri sanitari sono sempre più utilizzati dai truffatori per realizzare un profitto. Mentre ci sono enormi vantaggi nell'avere una cartella clinica digitalizzata, vale la pena mettere i tuoi dati personali nella prima linea? Leggi di più

, compilato dalla società di sicurezza incentrata sull'inganno, TrapX. Il loro rapporto MEDJACK iniziale ha illustrato una vasta gamma di attacchi focalizzati su strutture mediche in tutto il paese, con particolare attenzione ai dispositivi medici ospedalieri. TrapX ha scoperto "un ampio compromesso di una varietà di dispositivi medici che includevano apparecchiature a raggi X, archivio di immagini e sistemi di comunicazione (PACS) e analizzatori di gas nel sangue (BGA) ", oltre a informare le autorità ospedaliere di una vasta gamma di potenziali strumenti vulnerabili aggiuntivi, Compreso:“Apparecchiature diagnostiche (scanner PET, scanner CT, macchine per risonanza magnetica, ecc.), Apparecchiature terapeutiche (pompe per infusione, laser medici e LASIK chirurgica macchine) e apparecchiature di supporto vitale (macchine cuore-polmone, ventilatori medici, macchine per ossigenazione di membrane extracorporee e macchine per dialisi) e molto di piu."

Il nuovo rapporto, MEDJACK.2: Ospedali sotto assedio (Ad ogni modo, adoro questo titolo!), Si è basato su questo primo dettaglio della persistente minaccia per il medico le strutture e la società di sicurezza forniscono un'analisi dettagliata degli attacchi "in corso, avanzati" in corso.

Nuove istituzioni, nuovi attacchi

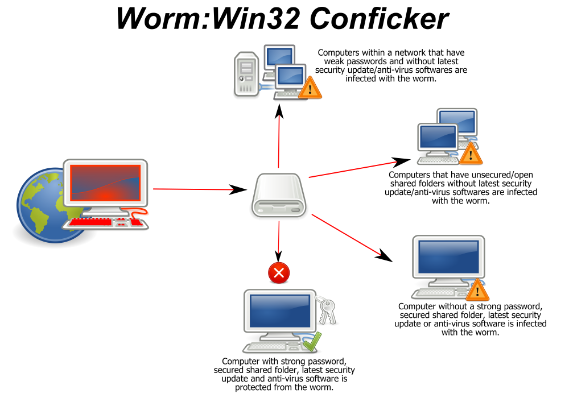

Una delle cose più interessanti descritte nel rapporto sono state le sofisticate varianti di malware distribuito dagli aggressori, appositamente progettato per apparire come non preoccupante per Windows moderno sistemi. Il worm MS08-067, più comunemente noto come Conficker, è ben noto tra i professionisti della sicurezza e, in effetti, la sua firma è uguale noto per i software antivirus e di sicurezza degli endpoint Confronta le prestazioni del tuo antivirus con questi 5 siti principaliQuale software antivirus dovrebbe usare? Qual'è il migliore"? Qui diamo uno sguardo a cinque delle migliori risorse online per controllare le prestazioni dell'antivirus, per aiutarti a prendere una decisione informata. Leggi di più .

La maggior parte delle recenti versioni di Windows ha sradicato la maggior parte delle vulnerabilità specifiche che hanno permesso al worm di avere un tale successo durante il suo "periodo di massimo splendore", quindi quando presentato al sistema di sicurezza della rete della struttura medica, sembrava che non ci fosse immediato minaccia.

Tuttavia, il malware è stato specificamente selezionato per la sua capacità di sfruttare versioni precedenti e senza patch di Windows che si trovano su molti dispositivi medici. Questo è fondamentale per due motivi:

- Poiché le versioni più recenti di Windows non erano vulnerabili, non hanno rilevato una minaccia, eliminando tutti i protocolli di sicurezza degli endpoint che avrebbero dovuto intervenire. Ciò ha assicurato il buon esito della navigazione del worm verso le vecchie workstation Windows.

- Concentrare in modo specifico l'attacco su versioni precedenti di Windows ha offerto una probabilità significativamente maggiore di successo. Inoltre, la maggior parte dei dispositivi medici non dispone di una sicurezza endpoint specializzata, limitando nuovamente le possibilità di rilevamento.

Il co-fondatore di TrapX, Moshe Ben Simon, ha spiegato:

"MEDJACK.2 aggiunge un nuovo livello di mimetizzazione alla strategia dell'attaccante. Strumenti di attacco nuovi e altamente capaci sono abilmente nascosti all'interno di malware molto vecchi e obsoleti. È un lupo molto intelligente in abiti di pecora molto vecchi. Hanno pianificato questo attacco e sanno che all'interno delle istituzioni sanitarie possono lanciare questi attacchi, senza impunità o rilevazione, e stabilire facilmente backdoor all'interno della rete dell'ospedale o del medico in cui possono rimanere inosservati ed esfiltrare i dati per lunghi periodi di tempo."

Vulnerabilità specifiche

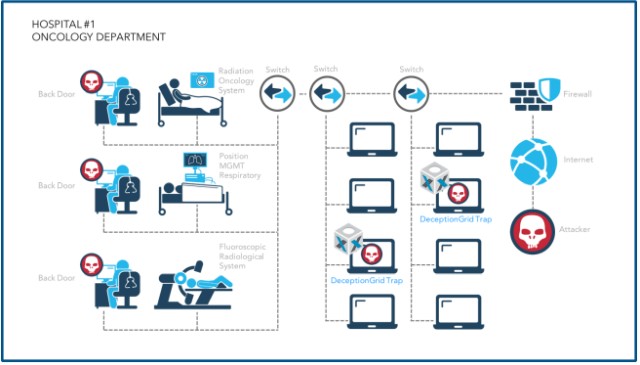

Utilizzando il worm Conficker obsoleto come wrapper, gli aggressori sono stati in grado di spostarsi rapidamente tra le reti ospedaliere interne. Sebbene TrapX non abbia ufficialmente nominato i fornitori di strutture mediche, i loro sistemi di sicurezza lo erano valutando, hanno dettagliato i reparti specifici, i sistemi e i fornitori di apparecchiature che erano colpiti:

-

Hosptial # 1: I migliori 1.000 ospedali globali.

- Venditore A - Sistema di oncologia delle radiazioni

- Venditore A - Sistema di gating LINAC della trilogia

- Venditore B - Sistema di radiologia per fluoroscopia

-

Ospedale n. 2: Top 2000 dell'ospedale globale.

- Venditore C - Sistema PACS

- Server di computer a più fornitori e unità di archiviazione

-

Ospedale n. 3: Top 200 ospedale globale.

- Fornitore D - Macchina a raggi X.

Nel primo ospedale, gli aggressori hanno compromesso un sistema che esegue un sistema di rilevamento delle intrusioni centralizzato, protezione degli endpoint in tutta la rete e firewall di nuova generazione. Nonostante queste protezioni, i ricercatori della sicurezza hanno trovato backdoor in una serie di sistemi, come spiegato sopra.

Il secondo ospedale ha scoperto che il loro sistema di archiviazione e comunicazione delle immagini (PACS) era stato compromesso per cercare dispositivi medici vulnerabili e dati dei pazienti Come vengono acquistati e venduti i dati sanitari dalle tue appLa recente esplosione del numero di app per la salute e il fitness significa che ci sono molti dati sulla salute raccolti dai nostri dispositivi - dati venduti. Leggi di più , tra cui "immagini di pellicole radiografiche, immagini di tomografia computerizzata (TC) e imaging a risonanza magnetica (MRI) insieme a workstation, server e storage necessari". UN il dilemma particolare è che praticamente ogni ospedale nel paese ha almeno un servizio PACS centralizzato e ce ne sono centinaia di migliaia in più in tutto il mondo.

Nel terzo ospedale, TrapX ha trovato una backdoor nell'apparecchiatura a raggi X, un applicazione basata su Windows NT 4.0 Ricordi questi? 7 programmi Windows antichi ancora utilizzati oggiDicono che la tecnologia avanza a un ritmo esponenziale. Ma sapevi che alcuni programmi esistono da decenni? Unisciti a noi per una passeggiata lungo Nostalgia Lane e scopri i più antichi programmi Windows sopravvissuti. Leggi di più . Sebbene il team di sicurezza dell'ospedale "abbia avuto una notevole esperienza nella sicurezza informatica", lo sono stati completamente inconsapevoli del fatto che il loro sistema era stato compromesso, di nuovo a causa del malware che arrivava impacchettato come discreto minaccia.

Un pericolo per i servizi?

La presenza di hacker in tutte le reti mediche è ovviamente estremamente preoccupante. Ma sembra che la loro intrusione nelle reti delle strutture mediche sia principalmente motivato dal furto di cartelle cliniche personali Ecco come ti attaccano: il mondo oscuro dei kit di exploitI truffatori possono utilizzare le suite di software per sfruttare le vulnerabilità e creare malware. Ma quali sono questi kit di exploit? Da dove vengono? E come possono essere fermati? Leggi di più , piuttosto che rappresentare una minaccia diretta all'hardware dell'ospedale. In tal senso, possiamo essere grati.

Molti ricercatori della sicurezza lo faranno prendi nota del sofisticato malware mimetizzato La tua nuova minaccia alla sicurezza per il 2016: JavaScript RansomwareLocky ransomware ha preoccupato i ricercatori della sicurezza, ma dalla sua breve scomparsa e ritorno come minaccia ransomware JavaScript multipiattaforma, le cose sono cambiate. Ma cosa puoi fare per sconfiggere il ransomware Locky? Leggi di più come versioni più base, progettate per eludere le attuali soluzioni di sicurezza degli endpoint. Nel loro rapporto MEDJACK iniziale, TrapX ha osservato che, mentre un vecchio malware veniva utilizzato per accedere ai dispositivi, si tratta di una escalation definita; è stato notato il desiderio degli aggressori di bypassare qualsiasi moderno controllo di sicurezza.

"Questi vecchi wrapper di malware stanno aggirando le moderne soluzioni endpoint poiché le vulnerabilità di destinazione sono state chiuse da tempo a livello di sistema operativo. Quindi ora gli aggressori, senza generare alcun avviso, possono distribuire i loro strumenti più sofisticati e creare backdoor all'interno delle principali istituzioni sanitarie, completamente senza preavviso o avviso. "

Anche se l'obiettivo primario è il furto di credenziali del paziente, l'esposizione di queste vulnerabilità critiche significa solo una cosa: un sistema sanitario più vulnerabile, con ancora più potenziali vulnerabilità esposto. Oppure reti già compromesse senza generare allarmi. Come abbiamo visto, questo scenario è del tutto possibile.

Le cartelle cliniche sono diventate una delle forme più redditizie di informazioni di identificazione personale, ricercate da una vasta gamma di entità maligne. Con prezzi che vanno da $ 10-20 per singolo record, c'è un efficace commercio del mercato nero, spinto dalla apparente facilità di accesso a ulteriori record.

Il messaggio alle strutture mediche dovrebbe essere chiaro. L'evoluzione dei dati dei pazienti in una versione digitalizzata facilmente trasferibile è senza dubbio fantastica. Puoi entrare in quasi tutte le strutture mediche e potranno accedere facilmente a una copia dei tuoi dati.

Ma con la consapevolezza che le backdoor sono sempre più comuni nei dispositivi medici che utilizzano hardware progressivamente antico, è necessario essere uno sforzo concertato tra i produttori di apparecchiature e le istituzioni mediche per lavorare insieme per mantenere la documentazione dei pazienti sicurezza.

Sei stato colpito dal furto di cartelle cliniche? Quello che è successo? Come hanno avuto accesso ai tuoi record? Facci sapere di seguito!

Crediti immagine:monitor medico di sfam_photo via Shutterstock

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.