Annuncio pubblicitario

Quindi non ti importava di Google, Amazon, Facebook e Samsung che ti intercettavano. Ma cosa pensi dei cyber criminali che ascoltano nelle tue conversazioni in camera da letto? WikiLeaks’s Vault 7 il file suggerisce che potresti presto ospitare host di visitatori inaspettati.

Il malware più pericoloso della Central Intelligence Agency - quasi in grado di hackerare tutti elettronica di consumo senza fili - ora potrebbe sedere nelle mani di ladri e terroristi. Cosa significa questo per te?

Che cos'è Vault 7?

Vault 7 è una serie di documenti trapelati relativi alle capacità di guerra informatica della Central Intelligence Agency (CIA). Gran parte del software descritto in Vault 7 rivela come la CIA controlla e controlla utilizzando smartphone, tablet, smart TV e altri dispositivi connessi a Internet. Il 7 marzo WikiLeaks ha pubblicato una piccola parte dei documenti.

Cosa dovrebbe terrorizzare tutti: Secondo WikiLeaks, il La CIA ha perso il controllo di questi strumenti. E ora i criminali (probabilmente) li possiedono. Tuttavia, molti dei

pubblicato Gli exploit (ci sono molti exploit non ancora pubblicati) hanno quasi cinque anni e da allora sono stati rattoppati.Come i criminali ottengono gli strumenti di hacking degli Stati Uniti

Non tutti coloro che lavorano per un'agenzia di intelligence sono membri portatori di carte. La CIA esternalizza regolarmente posti di lavoro ad appaltatori federali nel settore privato. Molte di queste società di intelligence private, come HBGary, manca la sicurezza della CIA.

Edward Snowden era un contraente federale

Per esempio, Booz Allen Hamilton impiegato presso l'NSA Edward Snowden, che notoriamente trapelò documenti relativi ai programmi di sorveglianza illegale della NSA. Inoltre, Booz Allen Hamilton ha subito un attacco del 2011.

Nella sua dichiarazione ufficiale, WikiLeaks ha affermato (sottolineatura mia):

L'archivio sembra essere stato circolò tra ex hacker e appaltatori del governo degli Stati Uniti in modo non autorizzato, uno dei quali ha fornito a Wikileaks parti dell'archivio.

Una parte della citazione spicca: gli strumenti sono stati distribuiti in modo "non autorizzato". L'implicazione dovrebbe riguardare tutti nel mondo. La CIA probabilmente ha perso il controllo di un portafoglio di $ 100 miliardi di strumenti di hacking.

Ma questa non è la prima volta che attori privati acquistano software pericoloso sviluppato dal governo.

Il verme di Stuxnet

Ad esempio, il Worm Stuxnet Patch Microsoft Freak & Stuxnet, Facebook ti fa sentire grasso [Tech News Digest]Microsoft risolve i problemi, Facebook non si sente più grasso, Uber vuole donne, iPhone Google Calendar, PlayStation arriva in Cina e gioca a Snake in una fontana. Leggi di più , un altro malware armato, cadde nelle mani dei cyber criminali subito dopo Scoperta del 2010. Da allora, Stuxnet appare occasionalmente come malware. Parte della sua ubiquità riguarda la sua base di codice. Secondo Sean McGurk, un ricercatore di sicurezza informatica, il codice sorgente per Stuxnet è disponibile per il download.

Puoi scaricare il codice sorgente effettivo di Stuxnet ora e puoi riutilizzarlo e riconfezionarlo e poi, sai, puntarlo indietro da dove proviene.

Ciò significa che praticamente ogni programmatore può creare il proprio kit di malware basato su Stuxnet. La mancanza di controllo da parte della CIA sul suo arsenale informatico garantisce che gli exploit continueranno a fluire nelle mani di criminali, terroristi e stati canaglia a scopo di lucro. Non esiste un esempio migliore degli ShadowBrokers.

The Shadow Brokers

Nel 2016, il Shadow Brokers il gruppo ha messo all'asta una serie di strumenti di hacking prodotti dallo stato. Il modo in cui hanno rubato gli strumenti è un'ipotesi di chiunque, ma dove li hanno acquisiti è noto: la NSA.

Secondo The Interccept, documenti all'interno della perdita di Snowden collega gli strumenti rubati dagli Shadow Brokers al gruppo di hacking noto come Equation Group (EG). EG ha impiegato exploit che sono stati successivamente trovati nel worm Stuxnet sponsorizzato dallo stato, il che suggerisce fortemente una connessione tra NSA ed EG. Combinato con gli strumenti trapelati, sembra che NSA e CIA non siano in grado di controllare le proprie tecnologie.

Ciò significa che la tua privacy e sicurezza sono compromesse?

Una storia di spionaggio sui clienti

La tua privacy e sicurezza lo sono già compromessa.

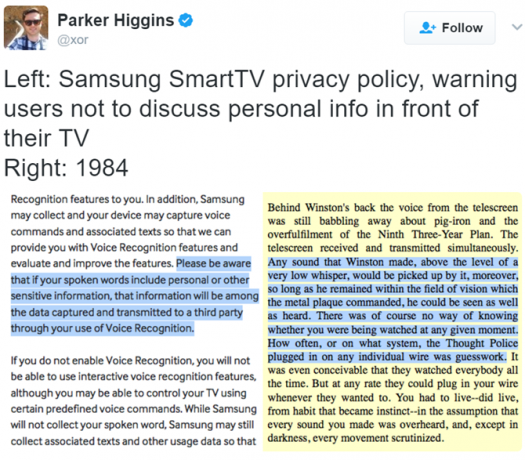

Quasi tutti i moderni prodotti intelligenti includono microfoni. Alcuni dispositivi richiedono la pressione di un pulsante per accendere il microfono o la fotocamera. Altri ascoltano continuamente l'espressione di una parola chiave. Per esempio, La gamma di TV intelligenti di Samsung Le Smart TV più recenti di Samsung sono uscite dal 1984 di George OrwellUna nuova funzionalità delle ultime smart TV Samsung ha messo il gigante coreano in un po 'di acqua calda. Si è scoperto che hanno ascoltato tutto quello che hai detto ... Leggi di più ascolta, registra e trasmette costantemente, il tutto senza fare affidamento su una sofisticata sorveglianza del governo.

Le Smart TV sono di proprietà

Dichiarazione sulla privacy di Samsung per quanto riguarda le loro smart TV è preoccupante. Sebbene Samsung abbia modificato i termini di servizio sulla privacy per evitare controversie, la dichiarazione originale, acquisita dall'utente di Twitter xor, procede come segue:

Ecco la citazione pertinente di Samsung (sottolineatura mia):

Si prega di essere consapevoli che se il tuo parole dette includere informazioni personali o altre informazioni sensibili, tali informazioni saranno tra i dati acquisiti e trasmessi a terzi attraverso l'uso del riconoscimento vocale.

In breve, i televisori intelligenti ascoltano tutto ciò che dici. E Samsung condivide tali dati con terze parti. Tali terze parti, tuttavia, sono considerate attività commerciali con solo un interesse commerciale nelle conversazioni. E puoi sempre spegnere la cosa.

Sfortunatamente, l'hacking "Weeping Angel" sviluppato dalla CIA lo rende così impossibile spegnere la TV. Weeping Angel prende di mira le smart TV Samsung. La documentazione di Vault 7 fa riferimento a questo come Modalità falso. A partire dal WikiLeaks:

... Weeping Angel pone la TV di destinazione in modalità "Fake-Off", in modo che il proprietario creda erroneamente che la TV sia spenta quando è accesa. In modalità "Fake-Off" il televisore funziona come un bug, registrando le conversazioni nella stanza e inviandole su Internet a un server CIA nascosto.

Samsung non è sola. Dopotutto, Facebook, Google e Amazon (la nostra recensione di Echo Amazon Echo Review e omaggiL'eco di Amazon offre un'integrazione unica tra riconoscimento vocale, assistente personale, controlli domotici e funzionalità di riproduzione audio per $ 179,99. L'Eco si apre in una nuova terra o puoi fare di meglio altrove? Leggi di più ) si basano anche sull'uso dei microfoni dei dispositivi, spesso senza sapendo consenso degli utenti. Per esempio, Dichiarazione sulla privacy di Facebook afferma di utilizzare il microfono, ma solo quando l'utente utilizza funzionalità "specifiche" dell'applicazione Facebook.

Come la tecnologia consente la sorveglianza illegale

Il più grande difetto di sicurezza degli smartphone moderni è il suo software. Sfruttando le vulnerabilità della sicurezza in un browser o sistema operativo, un utente malintenzionato può farlo remoto accedere a tutte le funzionalità di un dispositivo intelligente, incluso il suo microfono. In effetti, è così che la CIA accede alla maggior parte degli smartphone dei suoi target: proprio su una rete cellulare o Wi-Fi.

WikiLeaks' # Vault7 rivela numerose vulnerabilità della CIA "zero day" nei telefoni Android https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7 marzo 2017

Dei 24 exploit Android sviluppati dalla CIA, dai suoi appaltatori e da agenzie straniere che hanno collaborato, otto possono essere utilizzati per controllare in remoto uno smartphone. Presumo che una volta sotto controllo, l'operatore malware avrebbe quindi utilizzato una combinazione di attacchi, combinando remoto accesso, escalation di privilegi e installazione di malware persistente (al contrario del malware in cui risiede RAM).

Le tecniche sopra elencate normalmente si basano sull'utente che fa clic su un collegamento nella propria e-mail. Una volta che il bersaglio naviga verso un sito Web infetto, l'aggressore può assumere il controllo dello smartphone.

Una falsa speranza: gli hack sono vecchi

Su una falsa nota di speranza: degli hack rivelati in Vault 7, la maggior parte riguarda dispositivi più vecchi. Tuttavia, i file includono solo una parte degli hack totali disponibili per la CIA. Molto probabilmente, questi hack sono per lo più tecniche obsolete e obsolete, che la CIA non utilizza più. Tuttavia, questa è una falsa speranza.

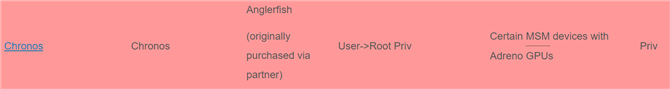

Molti degli exploit si applicano ampiamente ai sistemi su chip (che cos'è un SoC? Jargon Buster: la guida alla comprensione dei processori mobiliIn questa guida, analizzeremo il gergo per spiegare ciò che devi sapere sui processori per smartphone. Leggi di più ) anziché ai singoli telefoni.

Ad esempio, nel grafico sopra, l'exploit Chronos (tra gli altri) può hackerare il chipset Adreno. Il difetto di sicurezza comprende quasi tutti gli smartphone basati sui processori Qualcomm. Ancora una volta, tieni presente che meno dell'1 percento dei contenuti di Vault 7 è stato rilasciato. Probabilmente ci sono molti più dispositivi vulnerabili alla penetrazione.

Tuttavia, Julian Assange si è offerto di aiutare tutte le principali società rattoppare i buchi di sicurezza rivelato da Vault 7. Con un po 'di fortuna, Assange potrebbe condividere l'archivio con artisti del calibro di Microsoft, Google, Samsung e altre società.

Cosa significa Vault 7 per te

La parola non è ancora attiva Oms possiede l'accesso all'archivio. Non sappiamo nemmeno se le vulnerabilità esistono ancora. Tuttavia, sappiamo alcune cose.

È stato pubblicato solo l'1% dell'archivio

Mentre Google lo ha annunciato risolto maggior parte del vulnerabilità di sicurezza utilizzate dalla CIA, meno dell'1 percento dei file di Vault 7 è stato rilasciato. Poiché sono stati pubblicati solo exploit precedenti, è probabile che quasi tutti i dispositivi siano vulnerabili.

Gli exploit sono mirati

Gli exploit sono principalmente mirati. Ciò significa che un attore (come la CIA) deve mirare specificamente a un individuo per ottenere il controllo di un dispositivo intelligente. Nulla nei file di Vault 7 suggerisce che il governo stia spazzando, in massa, le conversazioni raccolte da dispositivi intelligenti.

Vulnerabilità di accumulo delle agenzie di intelligence

Le agenzie di intelligence accumulano vulnerabilità e non rivelano tali violazioni della sicurezza alle aziende. A causa della scarsa sicurezza delle operazioni, molti di questi exploit alla fine si fanno strada nelle mani dei cyber criminali, se non sono già lì.

Quindi puoi fare qualcosa?

L'aspetto peggiore delle rivelazioni di Vault 7 è quello no il software fornisce protezione. In passato, i sostenitori della privacy (incluso Snowden) raccomandavano di utilizzare piattaforme di messaggistica crittografate, come Signal, al fine di prevenire attacchi man-in-the-middle Che cos'è un attacco man-in-the-middle? Spiegazione del gergo sulla sicurezzaSe hai sentito parlare di attacchi "man-in-the-middle" ma non sei sicuro di cosa significhi, questo è l'articolo per te. Leggi di più .

Tuttavia, gli archivi di Vault 7 suggeriscono che un utente malintenzionato può registrare le sequenze di tasti di un telefono. Ora sembra che nessun dispositivo connesso a Internet eviti la sorveglianza illegale. Fortunatamente, è possibile modificare un telefono per impedirne l'utilizzo come bug remoto.

Edward Snowden spiega come disabilitare fisicamente la videocamera e il microfono a bordo di uno smartphone moderno:

A seconda del modello di telefono, il metodo di Snowden richiede la dissaldatura fisica dell'array di microfoni (i dispositivi di eliminazione del rumore utilizzano almeno due microfoni) e scollegano sia il lato anteriore che quello posteriore macchine fotografiche. Quindi si utilizza un microfono esterno, anziché i microfoni integrati.

Vorrei notare, tuttavia, che non è necessario scollegare le telecamere. Chi è attento alla privacy può semplicemente oscurare le videocamere con il nastro.

Download dell'archivio

Chi è interessato a saperne di più può scaricare l'intero dump di Vault 7. WikiLeaks intende rilasciare l'archivio in piccoli pezzi per tutto il 2017. Sospetto che il sottotitolo di Vault 7: Year Zero si riferisca all'enormità delle dimensioni dell'archivio. Hanno contenuti sufficienti per rilasciare una nuova discarica ogni anno.

È possibile scaricare il completo torrent protetto da password. La password per la prima parte dell'archivio è la seguente:

STAMPA: passphrase CIA Vault 7 Year Zero decryption:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7 marzo 2017

Sei preoccupato per la perdita di controllo da parte della CIA sui suoi strumenti di hacking? Fateci sapere nei commenti.

Credito di immagine: hasan eroglu tramite Shutterstock.com

Kannon è un giornalista tecnico (BA) con esperienza in affari internazionali (MA) con particolare attenzione allo sviluppo economico e al commercio internazionale. Le sue passioni sono in gadget di provenienza cinese, tecnologie informatiche (come RSS) e suggerimenti e trucchi per la produttività.