Annuncio pubblicitario

Alla conferenza sulla sicurezza di Black Hat Europe di quest'anno, due ricercatori dell'Università cinese di Hong Kong presentato ricerche che hanno mostrato un exploit che interessa le app Android che potrebbero potenzialmente rendere vulnerabili agli attacchi oltre un miliardo di applicazioni installate.

L'exploit si basa su un attacco man-in-the-middle dell'implementazione mobile dello standard di autorizzazione OAuth 2.0. Sembra molto tecnico, ma cosa significa in realtà e i tuoi dati sono al sicuro?

Che cos'è OAuth?

OAuth è uno standard aperto utilizzato da molti siti Web e app 3 Termini essenziali di sicurezza che devi capireConfuso dalla crittografia? Sconcertato da OAuth o pietrificato da Ransomware? Ripassiamo alcuni dei termini di sicurezza più comunemente usati, ed esattamente cosa significano. Leggi di più per consentirti di accedere a un'app o sito Web di terze parti utilizzando un account di uno dei numerosi provider OAuth. Alcuni degli esempi più comuni e noti sono Google, Facebook e Twitter.

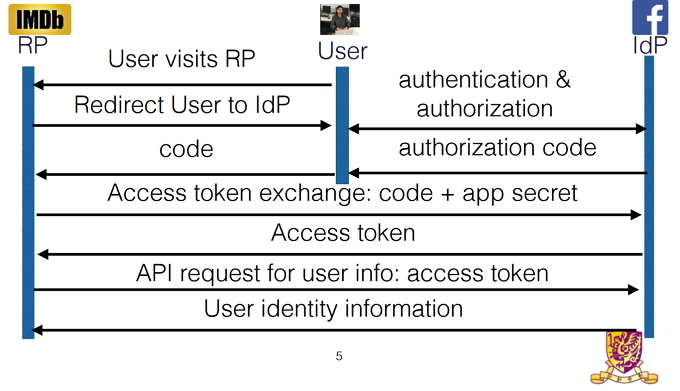

Il pulsante Single Sign On (SSO) ti consente di concedere l'accesso alle informazioni del tuo account. Quando fai clic sul pulsante Facebook, l'app o il sito Web di terze parti cerca un token di accesso, concedendogli l'accesso alle informazioni di Facebook.

Se questo token non viene trovato, ti verrà chiesto di consentire l'accesso di terze parti al tuo account Facebook. Dopo averlo autorizzato, Facebook riceve un messaggio dalla terza parte che richiede un token di accesso.

Facebook risponde con un token, garantendo l'accesso di terze parti alle informazioni specificate. Ad esempio, concedi l'accesso alle informazioni di base del tuo profilo e all'elenco di amici, ma non alle tue foto. La terza parte riceve il token e ti consente di accedere con le tue credenziali di Facebook. Quindi, finché il token non scade, avrà accesso alle informazioni che hai autorizzato.

Sembra un ottimo sistema. Devi ricordare meno password e accedere facilmente e verificare le tue informazioni con un account che hai già. I pulsanti SSO sono ancora più utili su dispositivi mobili in cui la creazione di nuove password, in cui l'autorizzazione di un nuovo account può richiedere molto tempo.

Qual è il problema?

Il framework OAuth più recente, OAuth 2.0, è stato rilasciato nell'ottobre 2012 e non è stato progettato per le app mobili. Ciò ha portato molti sviluppatori di app a dover implementare OAuth da soli, senza indicazioni su come farlo in modo sicuro.

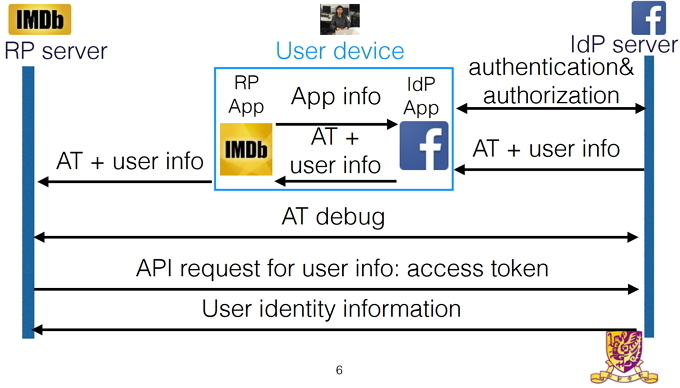

Mentre OAuth sui siti Web utilizza la comunicazione diretta tra i server di terze parti e del provider SSO, le app mobili non utilizzano questo metodo di comunicazione diretta. Al contrario, le app mobili comunicano tra loro tramite il dispositivo.

Quando si utilizza OAuth su un sito Web, Facebook fornisce il token di accesso e le informazioni di autenticazione direttamente ai server di terze parti. Queste informazioni possono quindi essere convalidate prima di accedere all'utente o accedere a qualsiasi dato personale.

I ricercatori hanno scoperto che una grande percentuale di applicazioni Android mancava questa convalida. Invece i server di Facebook inviano il token di accesso all'app di Facebook. Il token di accesso verrebbe quindi consegnato all'app di terze parti. L'app di terze parti ti consentirebbe quindi di accedere, senza verificare con i server di Facebook che le informazioni dell'utente fossero legittime.

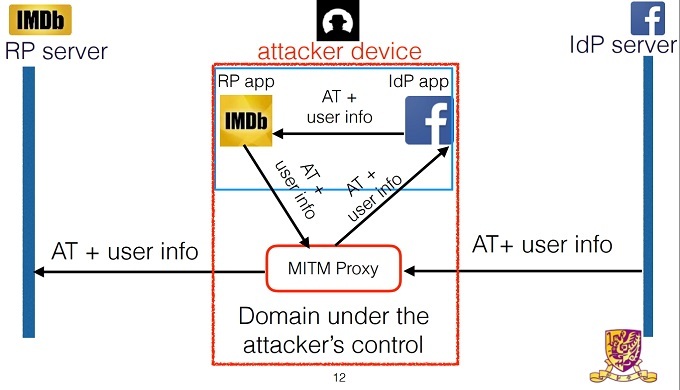

L'utente malintenzionato può accedere come se stesso, attivando la richiesta di token OAuth. Una volta che Facebook ha autorizzato il token, è possibile inserirsi tra i server di Facebook e l'app di Facebook. L'autore dell'attacco potrebbe quindi modificare l'ID utente sul token in quello della vittima. Il nome utente è di solito anche informazioni pubblicamente disponibili, quindi ci sono pochissime barriere per l'attaccante. Una volta che l'ID utente è stato modificato, ma l'autorizzazione è ancora concessa, l'app di terze parti accederà con l'account della vittima.

Questo tipo di exploit è noto come a attacco man-in-the-middle (MitM) Che cos'è un attacco man-in-the-middle? Spiegazione del gergo sulla sicurezzaSe hai sentito parlare di attacchi "man-in-the-middle" ma non sei sicuro di cosa significhi, questo è l'articolo per te. Leggi di più . Qui è dove l'attaccante è in grado di intercettare e alterare i dati, mentre le due parti credono di comunicare direttamente tra loro.

Come ti interessa?

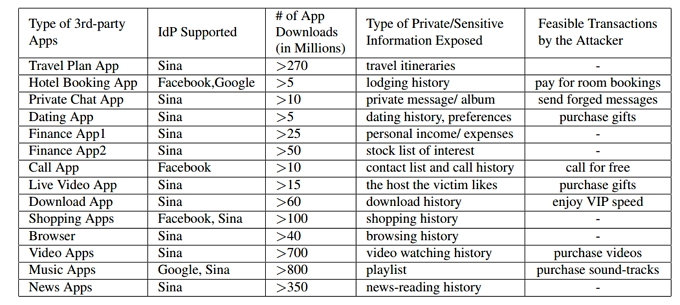

Se un utente malintenzionato è in grado di ingannare un'app facendogli credere di essere tu, allora l'hacker ottiene l'accesso a tutte le informazioni archiviate in quel servizio. I ricercatori hanno creato la tabella mostrata di seguito che elenca alcune delle informazioni che è possibile esporre su diversi tipi di app.

Alcuni tipi di informazioni sono meno dannosi di altri. È meno probabile che tu sia preoccupato di esporre la cronologia di lettura delle notizie rispetto a tutti i tuoi piani di viaggio o la possibilità di inviare e ricevere messaggi privati a tuo nome. È un promemoria che fa riflettere sul tipo di informazioni che affidiamo regolarmente a terzi e sulle conseguenze del suo uso improprio.

Dovresti preoccuparti?

I ricercatori hanno scoperto che il 41,21% delle 600 app più popolari che supportano SSO su Google Play Store erano vulnerabili all'attacco MitM. Ciò potrebbe potenzialmente lasciare miliardi di utenti in tutto il mondo esposti a questo tipo di attacco. Il team ha condotto le proprie ricerche su Android ma ritiene che possa essere replicato su iOS. Ciò lascerebbe potenzialmente milioni di app sui due più grandi sistemi operativi mobili vulnerabili a questo attacco.

Al momento della stesura di questo documento, non vi sono state dichiarazioni ufficiali dell'Internet Engineering Task Force (IETF) che ha sviluppato le specifiche OAuth 2.0. I ricercatori hanno rifiutato di nominare le app interessate, quindi è necessario prestare attenzione quando si utilizza SSO su app mobili.

C'è un rivestimento d'argento. I ricercatori hanno già avvisato Google e Facebook e altri provider SSO dell'exploit. Inoltre, stanno lavorando a fianco degli sviluppatori di terze parti interessati per risolvere il problema.

Cosa puoi fare adesso?

Mentre potrebbe esserci una soluzione, ci sono Un sacco delle app interessate da aggiornare. Questo richiederà probabilmente del tempo, quindi potrebbe valere la pena non usare SSO nel frattempo. Invece, quando ti registri per un nuovo account, assicurati di te creare una password complessa 6 suggerimenti per la creazione di una password infrangibile che puoi ricordareSe le tue password non sono uniche e infrangibili, potresti anche aprire la porta d'ingresso e invitare i ladri a pranzo. Leggi di più non dimenticherai. O quello o utilizzare un gestore di password Come i gestori di password mantengono le tue password al sicuroAnche le password difficili da decifrare sono difficili da ricordare. Vuoi essere al sicuro? Hai bisogno di un gestore di password. Ecco come funzionano e come ti tengono al sicuro. Leggi di più fare il sollevamento pesante per te.

È buona pratica condurre il proprio controllo di sicurezza Proteggiti con un controllo annuale sulla sicurezza e sulla privacySiamo quasi a due mesi dall'inizio del nuovo anno, ma c'è ancora tempo per prendere una risoluzione positiva. Dimentica di bere meno caffeina: stiamo parlando di misure per salvaguardare la sicurezza e la privacy online. Leggi di più di volta in volta. Google lo farà anche premiarti nel cloud storage Questo Google Checkup di 5 minuti ti darà 2 GB di spazio liberoSe impieghi cinque minuti per eseguire questo controllo di sicurezza, Google ti darà 2 GB di spazio libero su Google Drive. Leggi di più per aver eseguito il controllo. Questo è il momento ideale per controlla a quali app hai dato il permesso Usando il Social Login? Segui questi passaggi per proteggere i tuoi accountSe stai utilizzando un servizio di accesso social (come Google o Facebook), potresti pensare che tutto sia sicuro. Non è così - è tempo di dare un'occhiata ai punti deboli dei login social. Leggi di più sui tuoi account SSO. Questo è particolarmente importante su un sito come Facebook Come gestire i tuoi accessi a Facebook di terze parti [Suggerimenti settimanali su Facebook]Quante volte hai consentito a un sito di terze parti di accedere al tuo account Facebook? Ecco come puoi gestire le tue impostazioni. Leggi di più , che memorizza a enorme quantità di informazioni molto personali Come scaricare l'intera cronologia di FacebookNel corso degli anni Facebook ha raccolto molti dati su di te. In questo articolo, spieghiamo come scaricare la cronologia di Facebook e cosa è probabile che ti trovi in agguato. Leggi di più .

Pensi che sia il momento di abbandonare il Single Sign On? Quale pensi sia il miglior metodo di accesso? Sei stato colpito da questo exploit? Fateci sapere nei commenti qui sotto!

Crediti immagine: Marc Bruxelle / Shutterstock

James è il Buying Guides & Hardware News Editor e scrittore freelance di MakeUseOf appassionato di rendere la tecnologia accessibile e sicura per tutti. Oltre alla tecnologia, sono interessati anche alla salute, ai viaggi, alla musica e alla salute mentale. Laurea in ingegneria meccanica presso l'Università del Surrey. Può anche essere trovato scrivendo sulla malattia cronica a PoTS Jots.