Annuncio pubblicitario

Il potere delle botnet è in aumento. Una botnet sufficientemente organizzata e globalizzata abbatterà porzioni di Internet, non solo singoli siti, tale è il potere che esercitano. Nonostante la loro enorme potenza, il più grande attacco DDoS non ha utilizzato una struttura botnet tradizionale.

Vediamo come si espande la potenza di una botnet Che cos'è una botnet e il tuo computer fa parte di uno?Le botnet sono una delle principali fonti di malware, ransomware, spam e altro ancora. Ma cos'è una botnet? Come nascono? Chi li controlla? E come possiamo fermarli? Leggi di più e come il prossimo enorme DDoS di cui hai sentito parlare Che cosa è esattamente un attacco DDoS e come succede?Sai cosa fa un attacco DDoS? Personalmente, non avevo idea fino a quando non ho letto questa infografica. Leggi di più sarà il più grande dell'ultimo.

Come crescono le botnet?

La definizione della botnet SearchSecurity stati che "una botnet è una raccolta di dispositivi connessi a Internet, che può includere PC, server, dispositivi mobili e dispositivi Internet of Things infetti e controllati da un tipo comune di malware. Gli utenti spesso non sono consapevoli di una botnet che infetta il loro sistema. "

Le botnet sono diverse dagli altri tipi di malware in quanto si tratta di una raccolta di macchine infette coordinate. Le botnet utilizzano malware per estendere la rete ad altri sistemi, principalmente utilizzando e-mail di spam con un allegato infetto. Hanno anche alcune funzioni principali, come l'invio di spam, raccolta dati, clic fraudolenti e attacchi DDoS.

Il potere d'attacco in rapida espansione delle botnet

Fino a poco tempo fa, le botnet avevano alcune strutture comuni familiari ai ricercatori della sicurezza. Ma alla fine del 2016, le cose sono cambiate. UN serie di enormi attacchi DDoS I principali eventi di cibersicurezza del 2017 e cosa ti hanno fattoEri vittima di un hack nel 2017? Miliardi sono stati, in quello che è stato chiaramente l'anno peggiore della sicurezza informatica. Con così tante cose, potresti aver perso alcune delle violazioni: ricapitolando. Leggi di più ha indotto i ricercatori a sedersi e a prendere nota.

- Settembre 2016. La botnet Mirai recentemente scoperta attacca il sito Web del giornalista di sicurezza Brian Krebs con 620Gbps, interrompendo in modo massiccio il suo sito Web ma alla fine fallendo a causa della protezione DDoS di Akamai.

- Settembre 2016. La botnet Mirai attacca l'host web francese OVH, rafforzandosi a circa 1Tbps.

- Ottobre 2016. Un enorme attacco ha abbattuto la maggior parte dei servizi Internet sulla costa orientale degli Stati Uniti. L'attacco era rivolto al fornitore DNS, Dyn, con i servizi dell'azienda che ricevevano traffico stimato di 1,2Tbps, chiusura temporanea di siti Web come Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa e Xbox Vivere.

- Novembre 2016. Mirai colpisce gli ISP e i fornitori di servizi mobili in Liberia, facendo crollare la maggior parte dei canali di comunicazione in tutto il paese.

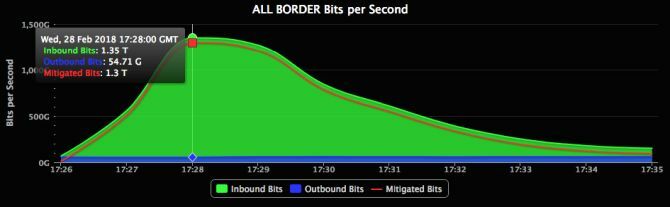

- Marzo 2018. GitHub viene colpito con il più grande DDoS registrato, registrando circa 1,35 Tbps nel traffico sostenuto.

- Marzo 2018. La società di sicurezza di rete Arbor Networks rivendica il suo traffico globale ATLAS e il sistema di monitoraggio DDoS registra 1,7Tbps.

Questi attacchi aumentano di potenza nel tempo. Ma prima di questo, il DDoS più grande di sempre è stato l'attacco a 500 Gbps su siti a favore della democrazia durante le proteste di Hong Kong Occupy Central.

Parte del motivo di questo continuo aumento di potenza è una tecnica DDoS completamente diversa che non richiede centinaia di migliaia di dispositivi infetti da malware.

DDoS memorizzato

La nuova tecnica DDoS sfrutta il memcached servizio. Di questi sei attacchi, gli attacchi GitHub e ATLAS utilizzano memcached per amplificare il traffico di rete a nuove altezze. Cosa è memcached, però?

Bene, memcached è un servizio legittimo in esecuzione su molti sistemi Linux. Memorizza i dati nella cache e semplifica la memorizzazione dei dati, come dischi e database, riducendo il numero di volte in cui un'origine dati deve essere letta. Si trova in genere in ambienti server, piuttosto che il tuo desktop Linux 5 fantastici ambienti desktop Linux di cui non hai sentito parlareCi sono molti ambienti desktop Linux là fuori - inclusi alcuni fantastici di cui probabilmente non hai sentito parlare. Ecco cinque dei nostri preferiti. Leggi di più . Inoltre, i sistemi che eseguono memcached non dovrebbero avere una connessione Internet diretta (vedrai perché).

Memcached comunica tramite User Data Protocol (UDP), consentendo la comunicazione senza autenticazione. A sua volta, ciò significa sostanzialmente che chiunque può accedere a una macchina connessa a Internet utilizzando il servizio memcached può comunicare direttamente con esso, nonché richiederne i dati (ecco perché non dovrebbe connettersi a Internet!).

Lo svantaggio di questa funzionalità è che un utente malintenzionato può falsificare l'indirizzo Internet di una macchina che effettua una richiesta. Pertanto, l'attaccante falsifica l'indirizzo del sito o del servizio a DDoS e invia una richiesta al maggior numero possibile di server memcached. La risposta combinata dei server memcached diventa DDoS e travolge il sito.

Questa funzionalità non intenzionale è abbastanza grave da sola. Ma memcached ha un'altra "abilità" unica. Memcached può amplificare in modo massiccio una piccola quantità di traffico di rete in qualcosa di incredibilmente grande. Alcuni comandi al protocollo UDP producono risposte molto più grandi della richiesta originale.

L'amplificazione risultante è nota come fattore di amplificazione della larghezza di banda, con un'amplificazione dell'attacco compresa tra 10.000 e 52.000 volte la richiesta originale. (Akami ci crede gli attacchi memcached possono "avere un fattore di amplificazione superiore a 500.000!)

Qual è la differenza?

Si vede, quindi, che la principale differenza tra un normale DDoS botnet e un DDoS memcached risiede nella loro infrastruttura. Gli attacchi DDoS memcached non necessitano di un'enorme rete di sistemi compromessi, basandosi invece su sistemi Linux non sicuri.

Obiettivi di alto valore

Ora che il potenziale di attacchi DDoS memcached estremamente potenti è in circolazione, aspettati di vedere altri attacchi di questa natura. Ma gli attacchi memcached che hanno già avuto luogo, non sulla stessa scala dell'attacco GitHub, hanno sollevato qualcosa di diverso dalla norma.

La società di sicurezza Cybereason segue da vicino l'evoluzione degli attacchi memcached. Durante la loro analisi, hanno individuato l'attacco memcached in uso come strumento di consegna del riscatto. Gli attaccanti incorporano a minuscola nota di riscatto che richiede il pagamento in Monero 5 motivi per cui non dovresti pagare i truffatori ransomwareIl ransomware fa paura e non vuoi essere colpito da esso - ma anche se lo fai, ci sono ragioni convincenti per cui NON dovresti pagare il riscatto! Leggi di più (una criptovaluta), quindi posiziona quel file su un server memcached. All'avvio del DDoS, l'attaccante richiede il file della nota di riscatto, facendo sì che il bersaglio riceva la nota più e più volte.

Rimanere al sicuro?

In realtà, non c'è niente che tu possa fare per fermare un attacco memcached. In realtà, non lo saprai fino al termine. O almeno fino a quando i tuoi servizi e siti Web preferiti non saranno disponibili. Questo a meno che tu non abbia accesso a un sistema Linux o database che esegue memcached. Quindi dovresti davvero andare a controllare la sicurezza della tua rete.

Per gli utenti regolari, l'attenzione si concentra sulle normali botnet distribuite tramite malware. Questo significa

- Aggiorna il tuo sistema e mantienilo così

- Aggiorna il tuo antivirus

- Prendi in considerazione uno strumento antimalware come Malwarebytes Premium I migliori strumenti di sicurezza informatica e antivirusPreoccupato per malware, ransomware e virus? Ecco le migliori app di sicurezza e antivirus necessarie per rimanere protetti. Leggi di più (la versione premium offre protezione in tempo reale)

- Abilita il filtro antispam nel tuo client di posta elettronica Come bloccare le e-mail di spam in GmailRicevi troppe email di spam? Questi suggerimenti intelligenti di Gmail ti aiuteranno a bloccare le e-mail indesiderate di intasamento della posta in arrivo di Gmail. Leggi di più ; alzalo per catturare la maggior parte dello spam

- Non fare clic su nulla di cui non sei sicuro; questo vale doppio per le e-mail indesiderate con collegamenti sconosciuti

Stare al sicuro non è un lavoro ingrato—richiede solo un po 'di vigilanza 6 corsi gratuiti di sicurezza informatica che ti terranno al sicuro onlinePerplesso sulla sicurezza online? Confuso su furto di identità, crittografia e quanto è sicuro acquistare online? Abbiamo compilato un elenco di 6 corsi gratuiti di sicurezza informatica che spiegheranno tutto, pronti per essere presi oggi! Leggi di più .

Credito di immagine: BeeBright /Depositphotos

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.