Annuncio pubblicitario

Buone notizie per chiunque sia interessato da Cryptolocker. Le società di sicurezza IT FireEye e Fox-IT hanno lanciato un servizio tanto atteso per decrittografare i file tenuti in ostaggio dalla famigerato ransomware Non cadere in fallo dei truffatori: una guida al ransomware e ad altre minacce Leggi di più .

Ciò avviene poco dopo che i ricercatori che lavorano per Kyrus Technology hanno pubblicato un post sul blog che descrive in dettaglio come CryptoLocker funziona, così come il modo in cui l'hanno invertita per acquisire la chiave privata utilizzata per crittografare centinaia di migliaia di File.

Il trojan CryptoLocker è stato scoperto per la prima volta da Dell SecureWorks lo scorso settembre. Funziona crittografando i file con estensioni di file specifiche e decrittografandoli solo dopo aver pagato un riscatto di $ 300.

Anche se la rete che serviva il Trojan fu infine rimossa, migliaia di utenti rimangono separati dai loro file. Fino ad ora.

Sei stato colpito da Cryptolocker? Vuoi sapere come recuperare i tuoi file? Continua a leggere per maggiori informazioni.

Cryptolocker: ricapitoliamo

Quando Cryptolocker è entrato per la prima volta sulla scena, l'ho descritto come "il malware più cattivo di sempre CryptoLocker è il malware più cattivo di sempre ed ecco cosa puoi fareCryptoLocker è un tipo di software dannoso che rende il tuo computer completamente inutilizzabile crittografando tutti i tuoi file. Richiede quindi un pagamento monetario prima di restituire l'accesso al computer. Leggi di più ‘. Seguirò questa affermazione. Una volta messo le mani sul tuo sistema, sequestrerà i tuoi file con una crittografia quasi indistruttibile e ti addebiterà un piccola fortuna in Bitcoin per riaverli.

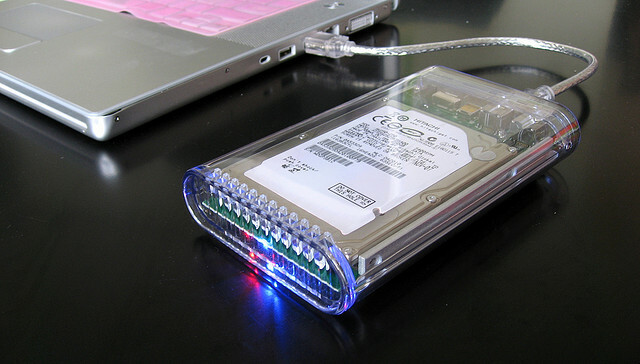

Non ha nemmeno attaccato solo i dischi rigidi locali. Se ci fosse un disco rigido esterno o un'unità di rete mappata collegata a un computer infetto, anche questo sarebbe attaccato. Ciò ha causato il caos nelle aziende in cui i dipendenti spesso collaborano e condividono documenti su unità di archiviazione collegate in rete.

Anche la diffusione virulenta di CryptoLocker era qualcosa da vedere, così come la fenomenale quantità di denaro che ha raccolto. Intervallo di stime da $ 3 milioni a a strabiliante $ 27 milioni, mentre le vittime pagavano il riscatto richiesto in massa, desiderosi di recuperare i loro fascicoli.

Non molto tempo dopo, i server utilizzati per servire e controllare il malware Cryptolocker venivano eliminati in "Tovar operativo", E un database di vittime è stato recuperato. Questi sono stati gli sforzi combinati delle forze di polizia di diversi paesi, tra cui Stati Uniti, Regno Unito, e la maggior parte dei paesi europei, e ha visto il capobanda della banda dietro il malware accusato dalla FBI.

Il che ci porta ad oggi. CryptoLocker è ufficialmente morto e sepolto, anche se molte persone non sono in grado di accedervi file sequestrati, soprattutto dopo che i server di pagamento e controllo sono stati eliminati come parte dell'Operazione Server.

Ma c'è ancora speranza. Ecco come è stato invertito CryptoLocker e come recuperare i file.

Come è stato invertito Cryptolocker

Dopo che Kyrus Technologies ha decodificato CryptoLocker, la prossima cosa che hanno fatto è stata sviluppare un motore di decodifica.

I file crittografati con il malware CryptoLocker seguono un formato specifico. Ogni file crittografato viene eseguito con una chiave AES-256 unica per quel particolare file. Questa chiave di crittografia viene successivamente crittografata con una coppia di chiavi pubblica / privata, utilizzando un algoritmo RSA-2048 quasi impervia.

La chiave pubblica generata è unica per il tuo computer, non per il file crittografato. Queste informazioni, unitamente alla comprensione del formato file utilizzato per archiviare i file crittografati, hanno consentito a Kyrus Technologies di creare uno strumento di decodifica efficace.

Ma c'era un problema. Sebbene esistesse uno strumento per decrittografare i file, era inutile senza le chiavi di crittografia private. Di conseguenza, l'unico modo per sbloccare un file crittografato con CryptoLocker era con la chiave privata.

Per fortuna, FireEye e Fox-IT hanno acquisito una parte significativa delle chiavi private di Cryptolocker. I dettagli su come sono riusciti sono sottili sul terreno; dicono semplicemente di averli superati in "varie partnership e impegni di reverse engineering".

Questa libreria di chiavi private e il programma di decrittazione creato da Kyrus Technologies significa che le vittime di CryptoLocker ora hanno un modo per recuperare i loro filee senza alcun costo per loro. Ma come lo usi?

Decrittografia di un disco rigido infetto da CryptoLocker

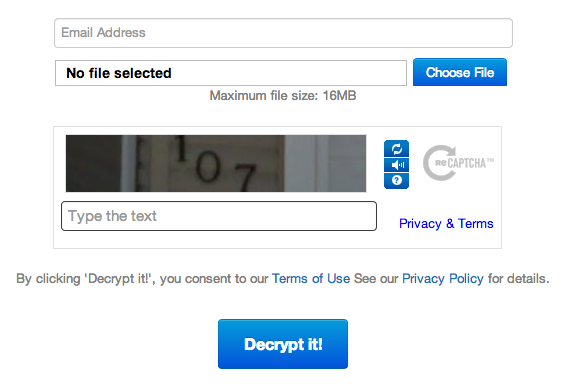

Innanzitutto, vai su decryptcryptolocker.com. Avrai bisogno di un file di esempio che è stato crittografato con il malware Cryptolocker a portata di mano.

Quindi, caricalo sul sito Web DecryptCryptoLocker. Questo verrà quindi elaborato e (si spera) restituirà la chiave privata associata al file che verrà quindi inviato via e-mail.

Quindi, si tratta di scaricare ed eseguire un piccolo eseguibile. Viene eseguito dalla riga di comando e richiede di specificare i file che si desidera decrittografare, nonché la chiave privata. Il comando per eseguirlo è:

Decryptolocker.exe –key “

”

Solo per ripetere l'iterazione: questo non verrà eseguito automaticamente su tutti i file interessati. Dovrai scrivere questo script con Powershell o un file Batch o eseguirlo manualmente file per file.

Allora, qual è la cattiva notizia?

Non sono tutte buone notizie però. Esistono diverse nuove varianti di CryptoLocker che continuano a circolare. Sebbene funzionino in modo simile a CryptoLocker, non esiste ancora una soluzione per loro, oltre a pagare il riscatto.

Altre cattive notizie. Se hai già pagato il riscatto, probabilmente non vedrai mai più quei soldi. Sebbene siano stati fatti alcuni eccellenti sforzi per smantellare la rete CryptoLocker, nessuno dei soldi guadagnati dal malware è stato recuperato.

C'è un'altra lezione più pertinente da imparare qui. Molte persone hanno deciso di cancellare i loro dischi rigidi e ricominciare da capo piuttosto che pagare il riscatto. Questo è comprensibile Tuttavia, queste persone non saranno in grado di sfruttare DeCryptoLocker per recuperare i propri file.

Se ottieni colpito con ransomware simili Non pagare - Come battere il ransomware!Immagina se qualcuno si presentasse alla tua porta e dicesse: "Ehi, ci sono topi in casa che non sapevi. Dacci $ 100 e ce ne sbarazzeremo. "Questo è il Ransomware ... Leggi di più e non vuoi pagare, potresti voler investire in un disco rigido esterno economico o un'unità USB e copiare i tuoi file crittografati. Ciò lascia aperta la possibilità di recuperarli in un secondo momento.

Parlami della tua esperienza con CryptoLocker

Sei stato colpito da Cryptolocker? Sei riuscito a recuperare i tuoi file? Parlamene. La casella dei commenti è sotto.

Crediti fotografici: Blocco del sistema (Yuri Samoiliv), Disco rigido esterno OWC (Karen).

Matthew Hughes è uno sviluppatore e scrittore di software di Liverpool, in Inghilterra. Raramente si trova senza una tazza di caffè nero forte in mano e adora assolutamente il suo Macbook Pro e la sua macchina fotografica. Puoi leggere il suo blog all'indirizzo http://www.matthewhughes.co.uk e seguilo su Twitter su @matthewhughes.