Annuncio pubblicitario

La firma del codice è la pratica della firma crittografica di un software in modo che il sistema operativo e i suoi utenti possano verificarne la sicurezza. La firma del codice funziona bene, nel complesso. La maggior parte delle volte, solo il software corretto utilizza la firma crittografica corrispondente.

Gli utenti possono scaricare e installare in modo sicuro e gli sviluppatori proteggono la reputazione del loro prodotto. Tuttavia, gli hacker e i distributori di malware stanno utilizzando quel sistema esatto per aiutare il codice maligno a passare oltre le suite antivirus e altri programmi di sicurezza.

Come funzionano malware e ransomware con firma codice?

Che cos'è un malware con codice?

Quando il software è firmato in codice, significa che il software porta una firma crittografica ufficiale. Un'autorità di certificazione (CA) rilascia al software un certificato che conferma che il software è legittimo e sicuro da usare.

Meglio ancora, il tuo sistema operativo si occupa dei certificati, del controllo del codice e della verifica, quindi non devi preoccuparti. Ad esempio, Windows utilizza ciò che è noto come

una catena di certificati. La catena di certificati comprende tutti i certificati necessari per garantire che il software sia legittimo in ogni fase del processo.“Una catena di certificati comprende tutti i certificati necessari per certificare l'oggetto identificato dal certificato finale. In pratica, ciò include il certificato finale, i certificati di autorità di certificazione intermedie e il certificato di un'autorità di certificazione radice considerata attendibile da tutte le parti della catena. Ogni CA intermedia nella catena detiene un certificato emesso dalla CA un livello sopra di esso nella gerarchia di trust. La CA principale emette un certificato per sé. "

Quando il sistema funziona, puoi fidarti del software. La CA e il sistema di firma del codice richiedono un'enorme fiducia. Per estensione, il malware è dannoso, non affidabile e non dovrebbe avere accesso a un'autorità di certificazione o alla firma del codice. Per fortuna, in pratica, è così che funziona il sistema.

Fino a quando gli sviluppatori di malware e gli hacker non troveranno un modo per aggirarlo, ovviamente.

Gli hacker rubano certificati dalle autorità di certificazione

Il tuo antivirus sa che il malware è dannoso perché ha un effetto negativo sul tuo sistema. Attiva avvisi, gli utenti segnalano problemi e l'antivirus può creare una firma malware per proteggere altri computer utilizzando lo stesso strumento antivirus.

Tuttavia, se gli sviluppatori di malware possono firmare il loro codice dannoso utilizzando una firma crittografica ufficiale, non accadrà nulla di tutto ciò. Invece, il malware con codice in codice entrerà dalla porta principale mentre l'antivirus e il sistema operativo aprono il tappeto rosso.

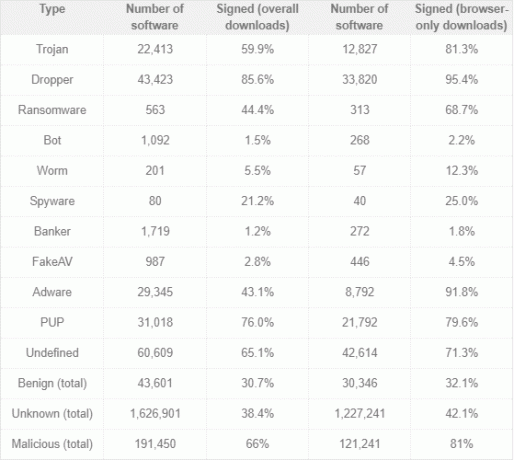

Ricerca Trend Micro scoperto che esiste un intero mercato di malware che supporta lo sviluppo e la distribuzione di malware con firma codice. Gli operatori di malware ottengono l'accesso a certificati validi che utilizzano per firmare codice dannoso. La tabella seguente mostra il volume di malware che utilizza la firma del codice per eludere l'antivirus a partire da aprile 2018.

La ricerca di Trend Micro ha scoperto che circa il 66 percento del malware campionato era firmato con codice. Inoltre, alcuni tipi di malware sono dotati di più istanze di firma del codice, come Trojan, dropper e ransomware. (Ecco qui sette modi per evitare un attacco ransomware 7 modi per evitare di essere colpiti da RansomwareIl ransomware può letteralmente rovinare la tua vita. Stai facendo abbastanza per evitare di perdere dati personali e foto per estorsione digitale? Leggi di più !)

Da dove provengono i certificati per la firma del codice?

I distributori e gli sviluppatori di malware hanno due opzioni per quanto riguarda il codice firmato ufficialmente. I certificati vengono rubati da un'autorità di certificazione (direttamente o per la rivendita) oppure un hacker può tentare di imitare un'organizzazione legittima e falsare i propri requisiti.

Come ci si aspetterebbe, un'autorità di certificazione è un bersaglio allettante per qualsiasi hacker.

Non si tratta solo di hacker che alimentano l'aumento del malware con codice. I fornitori presumibilmente senza scrupoli con accesso a certificati legittimi vendono anche certificati di firma del codice attendibili a sviluppatori e distributori di malware. Un team di ricercatori sulla sicurezza dell'Università di Masaryk nella Repubblica Ceca e del Maryland Cybersecurity Center (MCC) scoperto quattro organizzazioni che vendono [PDF] Certificati Microsoft Authenticode per acquirenti anonimi.

"Le recenti misurazioni dell'ecosistema del certificato di firma del codice di Windows hanno messo in evidenza varie forme di abuso che consentono agli autori di malware di produrre codice dannoso con firme digitali valide".

Una volta che uno sviluppatore di malware ha un certificato Microsoft Authenticode, può firmare qualsiasi malware nel tentativo di annullare la firma del codice di sicurezza di Windows e la difesa basata sul certificato.

In altri casi, anziché rubare i certificati, un hacker comprometterà un server di creazione software. Quando una nuova versione del software viene rilasciata al pubblico, trasporta un certificato legittimo. Ma un hacker può anche includere il proprio codice dannoso nel processo. Di seguito puoi leggere un esempio recente di questo tipo di attacco.

3 Esempi di malware con firma codice

Quindi, che aspetto ha il malware con firma codice? Ecco tre esempi di malware con firma di codice:

- Malware Stuxnet. Il malware responsabile della distruzione del programma nucleare iraniano ha utilizzato due certificati rubati per propagarsi, insieme a quattro diversi exploit zero-day. I certificati sono stati rubati da due società separate - JMicron e Realtek - che condividevano un unico edificio. Stuxnet ha utilizzato i certificati rubati per evitare il requisito di Windows introdotto di recente che tutti i driver richiedevano la verifica (firma del driver).

- Violazione del server Asus. Tra giugno e novembre 2018, gli hacker hanno violato un server Asus che l'azienda utilizza per inviare aggiornamenti software agli utenti. Ricercatori presso Kaspersky Lab trovato in giro 500.000 macchine Windows hanno ricevuto l'aggiornamento dannoso prima che qualcuno se ne rendesse conto. Invece di rubare i certificati, gli hacker hanno firmato il loro malware con certificati digitali Asus legittimi prima che il server software distribuisse l'aggiornamento del sistema. Fortunatamente, il malware era altamente mirato, codificato per cercare 600 macchine specifiche.

- Malware a fiamma. La variante di malware modulare Flame si rivolge ai paesi del Medio Oriente, utilizzando certificati firmati fraudolentemente per evitare il rilevamento. (Che cos'è il malware modulare, comunque Malware modulare: il nuovo attacco furtivo che ruba i tuoi datiIl malware è diventato più difficile da rilevare. Che cos'è il malware modulare e in che modo lo interrompi causando il caos sul tuo PC? Leggi di più ?) Gli sviluppatori di Flame hanno sfruttato un debole algoritmo crittografico per firmare erroneamente i certificati di firma del codice, facendo sembrare che Microsoft li avesse firmati. A differenza di Stuxnet che trasportava un elemento distruttivo, Flame è uno strumento per lo spionaggio, alla ricerca di PDF, file AutoCAD, file di testo e altri importanti tipi di documenti industriali.

Come evitare malware con firma codice

Tre diverse varianti di malware, tre diversi tipi di attacco con firma del codice. La buona notizia è che la maggior parte dei malware di questo tipo è, almeno al momento attuale, altamente mirata.

Il rovescio della medaglia è che a causa del tasso di successo di tali varianti di malware che usano la firma del codice per evitare rilevamento, si aspettano che più sviluppatori di malware utilizzino la tecnica per assicurarsi che siano i propri attacchi riuscito.

Oltre a ciò, la protezione contro i malware firmati con codice è estremamente difficile. Mantenere aggiornato il sistema e la suite antivirus è essenziale, evitare di fare clic su collegamenti sconosciuti e ricontrollare la posizione di qualsiasi collegamento prima di seguirlo.

Oltre ad aggiornare il tuo antivirus, controlla il nostro elenco di come puoi evitare il malware Il software antivirus non è abbastanza: 5 cose che devi fare per evitare malwareResta al sicuro online dopo l'installazione del software antivirus seguendo questi passaggi per un calcolo più sicuro. Leggi di più !

Gavin è Senior Writer per MUO. È anche redattore e responsabile SEO del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.