Annuncio pubblicitario

Non fidarti di nessuno. Questo era qualcosa che solo il paranoico ha detto, ma poi è successo qualcosa lungo la strada. Ci siamo informati. Abbiamo appreso che le persone potevano ascoltare sulla linea della festa del telefono, quindi abbiamo pagato un extra per una linea privata. Quindi sapevamo che i nostri figli o i nostri genitori potevano sentirci al telefono sul muro, quindi abbiamo ottenuto più linee per la nostra casa. Quindi potremmo improvvisamente avere un cellulare e avere i nostri telefoni privati ovunque volessimo. Totale privacy! Almeno così pensavamo, mentre le nostre parole e informazioni volavano in aria. Innanzitutto si tratta di intercettazioni telefoniche senza garanzia, allora è una parola di giornali, avvocati, assicuratori e molto altro ancora per hackerare le tue comunicazioni, chi è il prossimo? Come fermiamo ciò? Sfortunatamente, le leggi sono molto dopo il fatto, quindi è necessario prendere alcune misure in questo momento. Qui è dove esaminiamo come proteggere le comunicazioni del tuo smartphone per rendere la raccolta delle informazioni molto più difficile.

Cambia il mezzo di comunicazione

Per parafrasare Marshall McLuhan, il mezzo è il tipo di mandato necessario. In genere più vecchia è la forma di comunicazione, maggiore è la protezione legale che ha. Secondo il Electronic Frontier Foundation, "... solo 20 ordinanze del tribunale che autorizzano intercettazioni orali sono state riportate nel rapporto sulle intercettazioni telefoniche del 2007, rispetto a 1.998 ordinanze che autorizzano l'intercettazione di" comunicazioni via filo "o comunicazioni vocali". Quello è negli Stati Uniti d'America. Anche il contenuto della posta ordinaria (posta ordinaria) è protetto legalmente, tuttavia chiunque può leggere la busta e il file Anche il servizio postale statunitense tiene traccia di tali informazioni. Le conversazioni telefoniche su rete fissa sono quasi ugualmente protette rispetto alla posta ordinaria, ma i tuoi registri telefonici sono disponibili anche per il governo. Una volta che passi alle chiamate vocali su un telefono cellulare, le leggi che impediscono al governo di ascoltare tendono ad essere più lassiste. Messaggi di testo ancora di più. Poiché queste comunicazioni cellulari e WiFi volano nello spazio all'aperto, i tribunali potrebbero scoprire che non esiste la ragionevole aspettativa di privacy che i governi si permettano conversazioni su rete fissa.

Il problema più grande con i messaggi di testo e la sicurezza è che l'intera conversazione viene archiviata sul telefono e probabilmente memorizzata sui server del fornitore di servizi, per almeno un po '. Con una normale chiamata cellulare, tutto ciò che viene memorizzato sono i metadati, come chi hai chiamato, quando, per quanto tempo e da dove hai chiamato. Il punto qui: non scrivere cose che non vuoi far trapelare. Soprattutto se sei un senatore o un membro del Congresso.

Le comunicazioni del cellulare e del WiFi sono in onda come segnali radio, quindi la tecnologia necessaria per catturarle non è così lontana da ciò che serve per catturare un segnale radio commerciale. Se sospetti che il tuo telefono possa essere compromesso, confronta i tuoi sintomi con quelli di Steve Campbell, 6 Possibili segni Il tuo cellulare può essere toccato Come sapere se il tuo telefono è toccato: 6 segnali di avvertimentoCome puoi sapere se il tuo telefono è toccato? E sai chi l'ha toccato? Diamo un'occhiata ai segnali di avvertimento e cosa puoi fare. Leggi di più . Questo video potrebbe essere un po 'vecchio nel mondo delle telecomunicazioni, ma mostra l'hardware di base necessario per catturare un'enorme quantità di traffico cellulare. A parte il computer, stai guardando circa $ 1500 di roba. Questo non è un investimento enorme.

Controlla le tue app

Probabilmente il modo più semplice per compromettere le comunicazioni dello smartphone è scrivere un'app che ti consenta di accedere a tutto sul telefono e quindi far scaricare le persone. Questo non è un grosso problema per iPhone quanto Apple ha l'ultima parola sul fatto che un'app arrivi o meno nel loro negozio. Con Android però, Google non ha la stessa rigidità. Inoltre ci sono quelli che eseguiranno il root del loro dispositivo Android e scaricheranno app praticamente ovunque.

Per informazioni più dettagliate, quelle di Chris Hoffman, Come funzionano i permessi delle app e perché dovresti preoccuparti Come funzionano le autorizzazioni delle app Android e perché dovresti preoccupartiAndroid impone alle app di dichiarare le autorizzazioni necessarie al momento dell'installazione. Puoi proteggere la tua privacy, sicurezza e fatturazione del telefono cellulare prestando attenzione alle autorizzazioni durante l'installazione di app, anche se molti utenti ... Leggi di più è una lettura obbligatoria. Gli avvisi su cosa può fare un'app con il tuo telefono sono quasi universalmente ignorati come gli EULA. Se si sta installando un app e viene visualizzato un avviso che dice che questa app avrà accesso ai tuoi contatti, allo stato e all'identità del telefono, a inviare SMS o MMS e così via Di Più. L'app ha davvero bisogno di questo tipo di accesso? In caso contrario, non installarlo. Controlla le app che hai installato e disinstalla quelle che superano le loro esigenze. Puoi anche prendere in considerazione una reimpostazione di fabbrica sul tuo telefono per assicurarti che non ci siano spyware persistenti su di esso.

Crittografa la comunicazione

Con tutte queste leggi in atto, è ancora terribilmente improbabile che qualcuno ascolti le tue comunicazioni. Davvero, sei una grande persona, ma non sei così eccitante. Quello che hai mangiato a cena e quante miglia hai fatto sull'ellittica è noioso, e già su Facebook. Chi infrangerà le leggi sulle telecomunicazioni e comprerà un mucchio di costose apparecchiature per scoprire che odi cavolo, ma hey, guarda cosa ha fatto per Jennifer Aniston? Bene, supponiamo che le tue conversazioni siano cose davvero succose per spie e investigatori privati. Vediamo come possiamo rendere le comunicazioni del nostro smartphone meno utili agli intercettatori, anche se le intercettano.

La crittografia prende qualcosa di significativo per la persona media e lo rende incomprensibile che può essere reso di nuovo significativo solo attraverso un complesso processo matematico. Questa è la descrizione più breve che posso trovare. Se stai cercando una spiegazione del funzionamento della crittografia, leggi il Come crittografa il mio disco? sezione di questo Come funziona Bitlocker Privacy di livello militare gratuita per i tuoi file: come funziona Bitlocker [Windows]Hai mai sentito quella citazione sul tentativo di spiegare come una televisione funziona con una formica? Non ti sto chiamando una formica, anche se stai lavorando sodo e ti godi il sorso occasionale di latte di afidi. Che cosa... Leggi di più articolo. Gli stessi principi sono attivi nella maggior parte della crittografia.

Kryptos - iOS, Android [non più disponibile], Mora - App gratuita, servizio di $ 10 al mese

Kryptos è, al livello più semplice, un servizio VoIP (Voice over Internet Protocol) crittografato. Se vuoi capire meglio il VoIP, consulta l'articolo di Stefan Neagu,

Come funziona Skype? Come funziona Skype? [Spiegazione della tecnologia] Leggi di più . Ciò gli consente di funzionare su connessioni cellulari e WiFi. Attenzione: VoIP non vai su WiFi utilizza il tuo piano dati. Ciò che l'app fa è crittografare la tua chiamata vocale usando lo standard AES a 256 bit con uno scambio di chiavi RSA a 2048 bit. Poiché si tratta di una connessione VoIP ed entrambe le persone devono disporre dell'app e del servizio, la chiamata è quasi una vera connessione peer-to-peer, tranne per il fatto che la chiave deve essere convalidata da un certificato autorità. Un attacco Man-in-the-Middle è teoricamente possibile. Non direi che è terribilmente plausibile però.

La crittografia AES a 256 bit applicata alla chiamata è lo stesso standard utilizzato da Windows BitLocker ed è considerato una crittografia ragionevole per la comunicazione di documenti di livello top-secret da parte degli Stati Uniti governo. Ora sembra impressionante, ed è davvero, basta sapere che Top Secret non è il più alto livello di sicurezza.

La chiave RSA a 2048 bit utilizzata per bloccare e sbloccare la crittografia durante la chiamata aggiunge un ulteriore livello di sicurezza. È la chiave digitale che blocca e sblocca la crittografia a ciascuna estremità della conversazione. Proprio come una chiave per una porta, più piccoli dossi e scanalature sono sulla chiave, più è difficile per i criminali duplicarla. 2048 bit indica che la chiave per qualsiasi conversazione è un numero casuale di 617 cifre. Per dirlo in prospettiva, la maggior parte dei biglietti della lotteria utilizza un massimo di 12 cifre e sappiamo tutti quali sono le probabilità di vincere alla lotteria.

DigiCert, un fornitore di certificati di firma digitale per il commercio elettronico, ha calcolato che occorrerebbero "6,4 quadrilioni di anni" per decifrare una chiave RSA a 2048 bit. Tuttavia, RSA Laboratories effettua una stima approssimativa, basata sulla Legge di Moore e sul tempo impiegato per decifrare una chiave DES a 56 bit, che il La chiave RSA a 2048 bit potrebbe diventare pratica da decifrare intorno all'anno 2030. Questo è molto meno di 6,4 quadrilioni di anni, ma comunque impressionante. Entro l'anno 2030 è troppo tardi per rispondere a una chiamata oggi. Tuttavia, quando c'è uno scambio chiave come questo, c'è la possibilità superslimatica di un attacco man-in-the-middle. Ecco dove una persona è nel mezzo di una chiamata, all'insaputa (ma a nostra insaputa) delle altre due persone. Mark emette la propria chiave per Alice e Bob, quando Bob richiede la chiave di Alice e Alice richiede la chiave di Bob. Ecco! La chiamata è aperta a lui.

Kryptos afferma di non registrare chiamate o qualsiasi altra cosa relativa alle chiamate. Sostengono anche che non avrebbero mai permesso a un governo di entrare nelle loro comunicazioni. Bene, potrebbero davvero non avere una scelta lì in base a leggi come la Communications Assistance for Law Enforcement Act (CALEA) degli Stati Uniti. Tale atto mira a costringere i fornitori di servizi di comunicazione, anche VoIP, a semplificare il monitoraggio delle comunicazioni in tempo reale da parte delle forze dell'ordine.

Quindi, quanto è sicuro Kryptos? Al prezzo di $ 10 al mese, direi che è ragionevolmente sicuro.

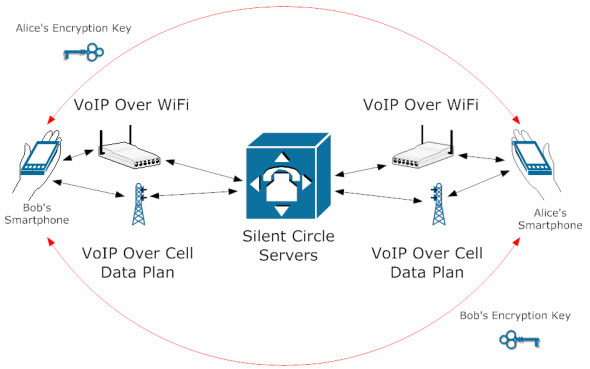

Offerto da Silent Circle e Phil Zimmerman, il responsabile della crittografia PGP, Silent Phone è un servizio di crittografia vocale per dispositivi Android e iOS. Come Kryptos, funziona tramite una connessione VoIP tramite WiFi o il tuo piano dati cellulare. Richiede inoltre che entrambe le persone dispongano dell'applicazione e del servizio per la crittografia end-to-end.

A differenza di Kryptos, ha una metodologia di crittografia proprietaria chiamata Zimmermann Real-time Transport Protocol (ZRTP). Ciò differisce dalla chiave RSA a 2048 bit in quanto genera una chiave senza dover effettuare il check-in con un'autorità di certificazione. Ogni chiamata genera una password che deve essere pronunciata nell'applicazione per continuare con la chiamata.

https://youtube.com/watch? v = yJpCW3DOmiY% 3Ffeature% 3Doembed

Silent Phone utilizza la crittografia AES a 256 bit come Kryptos, ma questo punto nel confronto, non importa. La chiave semplicemente non sarà abbastanza a lungo da rompersi e non c'è possibilità di un attacco Man-in-the-Middle. Non puoi semplicemente entrare nel mezzo della trasmissione vocale con il metodo ZRTP.

Il Silent Circle giura che non si inchineranno mai alle pressioni del governo, e questo è rispettabile, se non un po 'fuorviante. Ad un certo punto, potrebbero dover decidere se vogliono mantenere in vita l'azienda o mantenere intatta la propria morale. Sono stato influenzato un po 'dalle precedenti tribolazioni di Phil Zimmerman quando ha messo in evidenza PGP - sembra autentico da dove mi siedo, a miglia di distanza. Eppure non è l'unico in azienda, quindi vedremo cosa succede. Forse non saranno mai spinti a decidere - chi lo sa? Forse caveranno, ma semplicemente non lo saprai mai. Tutto sommato, per gli stessi $ 10 al mese per il servizio, direi che Silent Phone è molto più sicuro di Kryptos. Dove migliora molto è la disponibilità di altre app per crittografare comunicazioni via e-mail, testo e video. Avendo l'intera suite, questo è il servizio che vorrei fare.

The Take Away

Crittografando i dati già presenti sul telefono, come nell'articolo, Come crittografare i dati sul tuo smartphone Come crittografare i dati sul tuo smartphoneCon lo scandalo Prism-Verizon, ciò che presumibilmente sta succedendo è che la National Security Agency (NSA) degli Stati Uniti d'America è stata data mining. Cioè, hanno passato i registri delle chiamate di ... Leggi di più e usando i metodi in questo articolo, avrai la cosa più vicina a un telefono spia che il tuo cittadino medio può avere. È troppo? Dipende da te decidere in base alle tue situazioni.

Pensi di dover proteggere le comunicazioni del tuo smartphone? Preoccupato per le persone che ascoltano? Cosa stai facendo al riguardo? Quali sono le tue preoccupazioni? Hai altri suggerimenti che potresti condividere? Facci sapere, perché sapere è davvero metà della battaglia.

Fonti di immagine: Schermata di Kryptos tramite Google Play, Schermata del telefono silenzioso tramite Google Play, La moglie conferisce privatamente al telefono tramite Shutterstock; Giovane imprenditore Via Shutterstock; Ragazza con una borsa Via Shutterstock

Con oltre 20 anni di esperienza in IT, formazione e scambi tecnici, è mio desiderio condividere ciò che ho imparato con chiunque sia disposto a imparare. Mi sforzo di fare il miglior lavoro possibile nel miglior modo possibile e con un po 'di umorismo.