Annuncio pubblicitario

Ogni tanto una nuova variante di malware appare come un rapido promemoria che la posta in gioco è sempre in aumento. Il Trojan bancario QakBot / Pinkslipbot è uno di questi. Il malware, non contento della raccolta delle credenziali bancarie, può ora indugiare e fungere da server di controllo - molto dopo che un prodotto di sicurezza ha interrotto il suo scopo originale.

In che modo OakBot / Pinkslipbot rimane attivo? E come puoi rimuoverlo completamente dal tuo sistema?

QakBot / Pinkslipbot

Questo Trojan bancario ha due nomi: QakBot e Pinkslipbot. Il malware in sé non è nuovo. È stato distribuito per la prima volta alla fine degli anni 2000, ma continua a causare problemi oltre un decennio più tardi. Ora, il Trojan ha ricevuto un aggiornamento che prolunga l'attività dannosa, anche se un prodotto di sicurezza riduce il suo scopo originale.

L'infezione utilizza il plug-and-play universale (UPnP) per aprire le porte e consentire connessioni in entrata da chiunque su Internet. Pinkslipbot viene quindi utilizzato per raccogliere credenziali bancarie. La solita gamma di strumenti dannosi: keylogger, ladri di password, attacchi al browser MITM, furto di certificati digitali, credenziali FTP e POP3 e altro ancora. Il malware controlla una botnet stimata in contenere oltre 500.000 computer. (

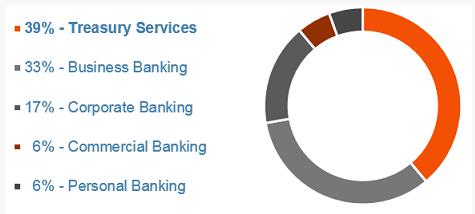

Che cos'è una botnet, comunque? Il tuo PC è uno zombi? E comunque cos'è un computer zombi? [MakeUseOf Explains]Ti sei mai chiesto da dove provenga tutto lo spam su Internet? Probabilmente ricevi centinaia di e-mail indesiderate con filtro antispam ogni giorno. Significa che ci sono centinaia e migliaia di persone là fuori, seduti ... Leggi di più )Il malware si concentra principalmente sul settore bancario degli Stati Uniti, con l'89 percento dei dispositivi infetti trovati in strutture di tesoreria, corporate o commerciali.

Una nuova variante

Ricercatori presso McAfee Labs scoperto la nuova variante Pinkslipbot.

“Poiché UPnP ritiene che le applicazioni e i dispositivi locali siano affidabili, non offre protezioni di sicurezza ed è soggetto ad abusi da parte di qualsiasi macchina infetta sulla rete. Abbiamo osservato più proxy del server di controllo Pinkslipbot ospitati su computer separati nella stessa casa rete e quello che sembra essere un hotspot Wi-Fi pubblico ", afferma il ricercatore di McAfee Anti-Malware Sanchit Karve. "Per quanto ne sappiamo, Pinkslipbot è il primo malware ad utilizzare macchine infette come server di controllo basati su HTTPS e il secondo malware basato su eseguibili che utilizza UPnP per il port forwarding dopo il famigerato worm Conficker nel 2008."

Di conseguenza, il team di ricerca McAfee (e altri) stanno tentando di stabilire esattamente come una macchina infetta diventa un proxy. I ricercatori ritengono che tre fattori abbiano un ruolo significativo:

- Un indirizzo IP situato in Nord America.

- Una connessione Internet ad alta velocità.

- La possibilità di aprire porte su un gateway Internet utilizzando UPnP.

Ad esempio, il malware scarica un'immagine utilizzando il servizio Speed Test di Comcast per verificare che sia disponibile una larghezza di banda sufficiente.

Una volta che Pinkslipbot trova una macchina target adatta, il malware emette un pacchetto Simple Service Discovery Protocol per cercare Internet Gateway Devices (IGD). A sua volta, l'IGD viene verificato per la connettività, con un risultato positivo visto la creazione di regole di port forwarding.

Di conseguenza, una volta che l'autore del malware decide se una macchina è adatta all'infezione, un binario di Trojan viene scaricato e distribuito. Questo è responsabile della comunicazione proxy del server di controllo.

Difficile da cancellare

Anche se la tua suite antivirus o antimalware ha rilevato e rimosso correttamente QakBot / Pinkslipbot, esiste la possibilità che funga ancora da proxy server di controllo per il malware. Il tuo computer potrebbe essere ancora vulnerabile, senza che te ne accorga.

“Le regole di port forwarding create da Pinkslipbot sono troppo generiche per essere rimosse automaticamente senza rischiare errate configurazioni errate della rete. E poiché la maggior parte dei malware non interferisce con il port forwarding, le soluzioni anti-malware potrebbero non annullare tali modifiche ", afferma Karve. "Sfortunatamente, questo significa che il tuo computer potrebbe essere ancora vulnerabile agli attacchi esterni anche se il tuo prodotto antimalware ha rimosso con successo tutti i file binari Pinkslipbot dal tuo sistema."

Il malware presenta funzionalità di worm Virus, spyware, malware, ecc. Spiegazione: comprensione delle minacce onlineQuando inizi a pensare a tutto ciò che potrebbe andare storto durante la navigazione in Internet, il Web inizia a sembrare un posto piuttosto spaventoso. Leggi di più , il che significa che può auto-replicarsi attraverso unità di rete condivise e altri supporti rimovibili. Secondo i ricercatori IBM X-Force, ha causato blocchi di Active Directory (AD), costringendo i dipendenti delle organizzazioni bancarie interessate offline per ore alla volta.

Una breve guida di rimozione

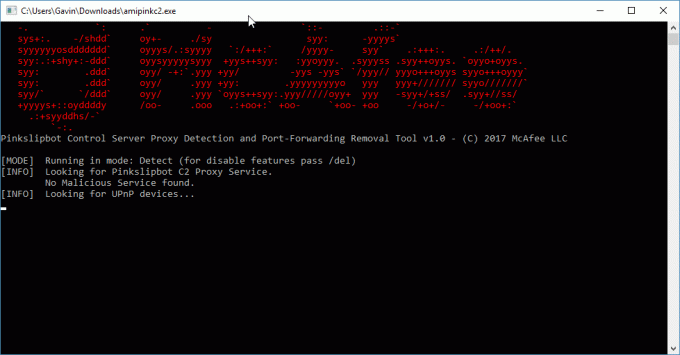

McAfee ha rilasciato il Strumento di rilevamento proxy e rimozione port forwarding di Pinkslipbot Control Server (o PCSPDPFRT, in breve... sto scherzando). Lo strumento è disponibile per il download giusto qui. Inoltre, è disponibile un breve manuale utente Qui [PDF].

Dopo aver scaricato lo strumento, fai clic con il pulsante destro del mouse e Eseguire come amministratore.

Lo strumento esegue automaticamente la scansione del sistema in "modalità di rilevamento". Se non vi sono attività dannose, lo strumento si chiuderà automaticamente senza apportare modifiche alla configurazione del sistema o del router.

Tuttavia, se lo strumento rileva un elemento dannoso, è possibile utilizzare semplicemente /del comando per disabilitare e rimuovere le regole di port forwarding.

Evitare il rilevamento

È in qualche modo sorprendente vedere un Trojan bancario di questa raffinatezza.

A parte il summenzionato worm Conficker "le informazioni sull'uso dannoso di UPnP da parte del malware sono scarse". Più pertinentemente, è un chiaro segnale che i dispositivi IoT che utilizzano UPnP sono un obiettivo enorme (e vulnerabilità). Man mano che i dispositivi IoT diventano onnipresenti, devi ammettere che i criminali informatici hanno un'opportunità d'oro. (Anche il tuo frigorifero è a rischio! Lo Smart Fridge Samsung è appena stato lanciato. Che ne dici del resto della tua casa intelligente?Una vulnerabilità con il frigorifero intelligente di Samsung è stata scoperta dalla società di infosec Pen Test Parters, con sede nel Regno Unito. L'implementazione di Samsung della crittografia SSL non verifica la validità dei certificati. Leggi di più )

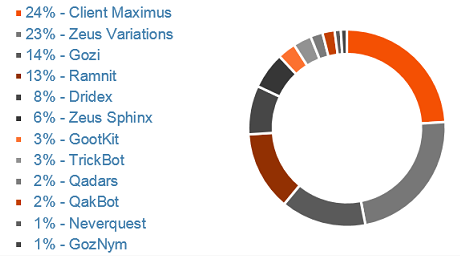

Ma mentre Pinkslipbot passa a una variante di malware difficile da rimuovere, è ancora classificato al 10 ° posto nei tipi di malware finanziario più diffusi. Il primo posto è ancora detenuto da Cliente Massimo.

La mitigazione rimane la chiave per evitare malware finanziari, siano essi aziende, aziende o utenti domestici. Istruzione di base contro il phishing Come individuare un'e-mail di phishingCatturare un'e-mail di phishing è difficile! I truffatori si pongono come PayPal o Amazon, cercando di rubare la password e i dati della carta di credito, se il loro inganno è quasi perfetto. Ti mostriamo come individuare la frode. Leggi di più e altre forme di attività dannose mirate Come i truffatori utilizzano le email di phishing per indirizzare gli studentiIl numero di truffe rivolte agli studenti è in aumento e molti stanno cadendo in queste trappole. Ecco cosa devi sapere e cosa dovresti fare per evitarli. Leggi di più fare un modo massiccio per fermare questo tipo di infezione entrando in un'organizzazione - o anche a casa tua.

Interessato da Pinkslipbot? Era a casa o nella tua organizzazione? Sei stato bloccato fuori dal tuo sistema? Facci sapere le tue esperienze qui sotto!

Credito di immagine: akocharm via Shutterstock

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.