Annuncio pubblicitario

Il malware per router, dispositivi di rete e Internet of Things è sempre più comune. La maggior parte si concentra sull'infezione dei dispositivi vulnerabili e sull'aggiunta a potenti botnet. I dispositivi Router e Internet of Things (IoT) sono sempre accesi, sempre online e in attesa di istruzioni. Perfetto foraggio botnet, quindi.

Ma non tutti i malware sono uguali.

VPNFilter è una minaccia di malware distruttiva per router, dispositivi IoT e persino alcuni dispositivi NAS (Network Attached Storage). Come si verifica un'infezione da malware VPNFilter? E come puoi ripulirlo? Diamo un'occhiata più da vicino a VPNFilter.

Che cos'è VPNFilter?

VPNFilter è una sofisticata variante di malware modulare che si rivolge principalmente ai dispositivi di rete di una vasta gamma di produttori, nonché ai dispositivi NAS. VPNFilter è stato inizialmente trovato su dispositivi di rete Linksys, MikroTik, NETGEAR e TP-Link, nonché su dispositivi NAS QNAP, con circa 500.000 infezioni in 54 paesi.

Il squadra che ha scoperto VPNFilter, Cisco Talos, dettagli aggiornati di recente per quanto riguarda il malware, indicando che le apparecchiature di rete di produttori come ASUS, D-Link, Huawei, Ubiquiti, UPVEL e ZTE mostrano ora infezioni da VPNFilter. Tuttavia, al momento della scrittura, nessun dispositivo di rete Cisco è interessato.

Il malware è diverso dalla maggior parte degli altri malware incentrati sull'IoT perché persiste dopo il riavvio del sistema, rendendo difficile l'eradicazione. I dispositivi che utilizzano le credenziali di accesso predefinite o con vulnerabilità note zero-day che non hanno ricevuto aggiornamenti del firmware sono particolarmente vulnerabili.

Cosa fa VPNFilter?

Quindi, VPNFilter è una "piattaforma modulare multi-stadio" può causare danni distruttivi ai dispositivi. Inoltre, può anche fungere da minaccia per la raccolta di dati. VPNFilter funziona in più fasi.

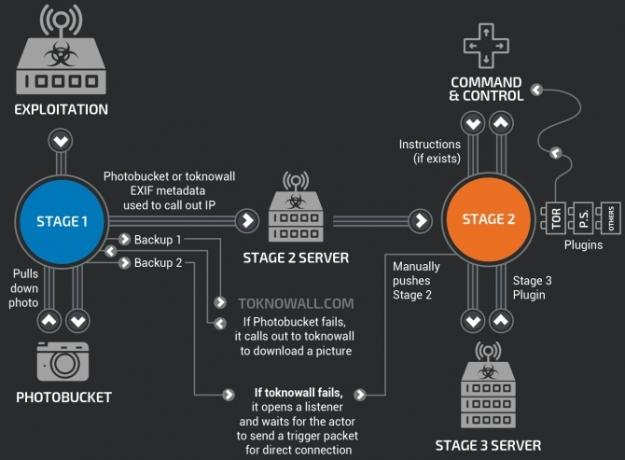

Fase 1: VPNFilter Stage 1 stabilisce un beachhead sul dispositivo, contattando il suo server di comando e controllo (C&C) per scaricare moduli aggiuntivi e attendere istruzioni. La fase 1 ha anche più ridondanze integrate per individuare i C&C della fase 2 in caso di modifica dell'infrastruttura durante l'implementazione. Il malware Stage 1 VPNFilter è anche in grado di sopravvivere a un riavvio, rendendolo una solida minaccia.

Fase 2: VPNFilter Stage 2 non persiste attraverso un riavvio, ma viene fornito con una gamma più ampia di funzionalità. La fase 2 può raccogliere dati privati, eseguire comandi e interferire con la gestione dei dispositivi. Inoltre, esistono diverse versioni di Stage 2 in natura. Alcune versioni sono dotate di un modulo distruttivo che sovrascrive una partizione del firmware del dispositivo, quindi si riavvia per rendere il dispositivo inutilizzabile (il malware blocca il router, l'IoT o il dispositivo NAS, fondamentalmente).

Fase 3: I moduli VPNFilter Stage 3 funzionano come plugin per Stage 2, estendendo le funzionalità di VPNFilter. Un modulo funge da sniffer di pacchetti che raccoglie il traffico in entrata sul dispositivo e ruba le credenziali. Un altro consente al malware Stage 2 di comunicare in modo sicuro utilizzando Tor. Cisco Talos ha anche trovato un modulo che immette contenuti dannosi nel traffico che passa attraverso il dispositivo, ciò significa che l'hacker può offrire ulteriori exploit ad altri dispositivi connessi tramite un router, IoT o NAS dispositivo.

Inoltre, i moduli VPNFilter "consentono il furto delle credenziali del sito Web e il monitoraggio dei protocolli SCADA Modbus".

Meta di condivisione foto

Un'altra caratteristica interessante (ma non scoperta di recente) del malware VPNFilter è l'uso di servizi di condivisione di foto online per trovare l'indirizzo IP del suo server C&C. L'analisi Talos ha rilevato che il malware punta a una serie di URL Photobucket. Il malware scarica il prima immagine nella galleria l'URL fa riferimento ed estrae un indirizzo IP del server nascosto all'interno dell'immagine metadati.

L'indirizzo IP "viene estratto da sei valori interi per latitudine e longitudine GPS nelle informazioni EXIF". Se fallisce, il Il malware di fase 1 ricade su un dominio normale (toknowall.com — di più su questo sotto) per scaricare l'immagine e tentare lo stesso processi.

Sniffing mirato dei pacchetti

Il rapporto Talos aggiornato ha rivelato alcuni spunti interessanti sul modulo di sniffing dei pacchetti VPNFilter. Invece di aspirare tutto, ha una serie di regole piuttosto rigide che mirano a tipi specifici di traffico. In particolare, il traffico proveniente da sistemi di controllo industriale (SCADA) che si connettono tramite VPN TP-Link R600, connessioni a un elenco di indirizzi IP predefiniti (che indicano una conoscenza avanzata di altre reti e traffico desiderabile), nonché pacchetti di dati di 150 byte o più grandi.

Craig William, senior leader tecnologico e manager globale di Talos, detto ad Ars, "Stanno cercando cose molto specifiche. Non stanno cercando di raccogliere il maggior traffico possibile. Stanno cercando cose molto piccole come credenziali e password. Non abbiamo molte informazioni su questo, a parte quello che sembra incredibilmente mirato e incredibilmente sofisticato. Stiamo ancora cercando di capire su chi lo stessero usando. "

Da dove proviene VPNFilter?

Si pensa che VPNFilter sia il lavoro di un gruppo di hacker sponsorizzato dallo stato. Che l'iniziale aumento di infezione da VPNFilter si è verificato principalmente in Ucraina, le dita iniziali hanno indicato le impronte digitali sostenute dalla Russia e il gruppo di hacking, Fancy Bear.

Tuttavia, tale è la sofisticazione del malware che non esiste una chiara genesi e nessun gruppo di hacker, stato nazionale o altro, si è fatto avanti per rivendicare il malware. Date le regole dettagliate sul malware e il targeting di SCADA e altri protocolli di sistema industriale, un attore di stato-nazione sembra molto probabilmente.

Indipendentemente da ciò che penso, l'FBI crede che VPNFilter sia una creazione di Fancy Bear. Nel maggio 2018, l'FBI sequestrato un dominio—ToKnowAll.com — che si pensava fosse stato utilizzato per installare e comandare malware VPN Filter 2 Stage e Stage 3. Il sequestro del dominio ha sicuramente contribuito a fermare l'immediata diffusione di VPNFilter, ma non ha reciso l'arteria principale; la SBU ucraina ha ritirato un attacco VPNFilter contro un impianto di trattamento chimico nel luglio 2018, per esempio.

VPNFilter ha anche somiglianze con il malware BlackEnergy, un trojan APT in uso contro una vasta gamma di obiettivi ucraini. Ancora una volta, mentre questo è ben lungi dall'essere una prova completa, il targeting sistemico dell'Ucraina deriva principalmente da gruppi di hacker con legami russi.

Sono infetto da VPNFilter?

È probabile che il tuo router non stia nascondendo il malware VPNFilter. Ma è sempre meglio prevenire che curare:

- Controlla questo elenco per il tuo router. Se non sei nella lista, va tutto bene.

- Puoi andare al Sito di Symantec VPNFilter Check. Seleziona la casella termini e condizioni, quindi premi il tasto Esegui VPNFilter Check pulsante nel mezzo. Il test si completa in pochi secondi.

Sono infetto da VPNFilter: cosa devo fare?

Se Symantec VPNFilter Check conferma che il tuo router è infetto, hai una chiara linea di condotta.

- Ripristina il router, quindi esegui nuovamente VPNFilter Check.

- Ripristina le impostazioni di fabbrica del router.

- Scarica l'ultimo firmware per il tuo router e completa un'installazione pulita del firmware, preferibilmente senza che il router stabilisca una connessione online durante il processo.

Inoltre, è necessario completare le scansioni complete del sistema su ciascun dispositivo collegato al router infetto.

È necessario modificare sempre le credenziali di accesso predefinite del router, nonché eventuali dispositivi IoT o NAS (I dispositivi IoT non rendono questo compito facile Perché l'Internet of Things è il più grande incubo per la sicurezzaUn giorno, arrivi a casa dal lavoro per scoprire che il tuo sistema di sicurezza domestica abilitato per il cloud è stato violato. Come è potuto accadere? Con Internet of Things (IoT), potresti scoprire la strada difficile. Leggi di più ) se possibile. Inoltre, mentre ci sono prove che VPNFilter può eludere alcuni firewall, averne uno installato e configurato correttamente 7 semplici suggerimenti per proteggere il router e la rete Wi-Fi in pochi minutiQualcuno sta annusando e intercettando il tuo traffico Wi-Fi, rubando password e numeri di carta di credito? Sapresti anche se qualcuno lo fosse? Probabilmente no, quindi proteggi la tua rete wireless con questi 7 semplici passaggi. Leggi di più contribuirà a mantenere molte altre cose brutte fuori dalla tua rete.

Attenzione ai malware dei router!

Il malware del router è sempre più comune. Il malware e le vulnerabilità dell'IoT sono ovunque e, con il numero di dispositivi online, peggioreranno solo. Il router è il punto focale per i dati in casa. Tuttavia non riceve quasi la stessa attenzione alla sicurezza di altri dispositivi.

In poche parole, il tuo router non è sicuro come pensi 10 modi in cui il tuo router non è sicuro come pensiEcco 10 modi in cui il tuo router potrebbe essere sfruttato da hacker e dirottatori wireless drive-by. Leggi di più .

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.