Annuncio pubblicitario

Di recente hai ricevuto un aggiornamento iOS imprevisto. Dai, dai un'occhiata. Ormai, dovresti aver aggiornato il tuo iPhone a iOS 9.3.5 per correggere tre vulnerabilità zero-day essere attivamente sfruttato per consentire agli aggressori di intercettare e rubare informazioni riservate da una vasta gamma di app.

Lo spyware, soprannominato Pegasus, è stato scoperto dalla società di ricerca sulla sicurezza mobile Attenzione con l'assistenza dell'Università di Toronto Citizen Lab. Credono che lo spyware circola da qualche tempo I pericoli dello spyware per iPhoneSpiare un iPhone? Lo spyware Reckon è installato sul tuo iPhone? Ecco cosa devi sapere su spyware e jailbreak. Leggi di più , sebbene sia stato principalmente utilizzato per infettare obiettivi di alto valore in possesso di informazioni sensibili.

Pegasus impennata libera

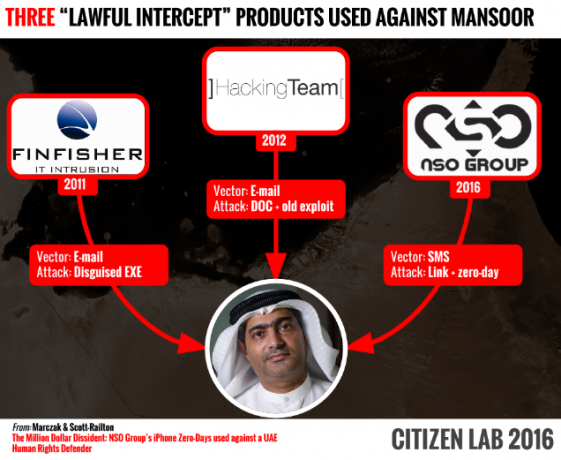

Pegasus è stato scoperto quando un importante difensore dei diritti umani, Ahmed Mansoor, ha ricevuto un SMS sospetto promettenti "nuovi segreti" sui detenuti torturati nelle carceri degli Emirati Arabi Uniti se ha cliccato sul link fornito. Invece, Mansoor ha inoltrato il messaggio a Citizen Lab per l'analisi.

Hanno scoperto uno spyware particolarmente avanzato appositamente attrezzato per rimanere il più offuscato possibile, completo di istruzioni di autodistruzione. Citizen Lab and Lookout rilasciato una dichiarazione descrivendo il potenziale hacker che portava i tratti distintivi del gruppo NSO oscuro ma prominente, presumibilmente fondato dai veterani dell'Unità israeliana dei servizi segreti 8200.

Abbiamo riconosciuto i collegamenti come appartenenti a un'infrastruttura di exploit collegata a NSO Group, un Azienda israeliana di "guerra cibernetica" che vende Pegasus, uno spyware "intercettazione lecita" esclusivo del governo Prodotto.

Una volta infetto, il telefono di Mansoor sarebbe diventato una spia digitale in tasca, in grado di utilizzare la videocamera e il microfono del suo iPhone per curiosare attività in prossimità del dispositivo, registrando le sue chiamate WhatsApp e Viber, registrando i messaggi inviati nelle app di chat mobile e monitorando i suoi movimenti.

Si ritiene che questa sia la prima "istanza di un jailbreak remoto per iPhone utilizzato in natura come parte di una campagna di attacco mirata", rendendo la sua scoperta sia rara che importante. La raccolta delle tre vulnerabilità zero-day è stata definita collettivamente Trident e comprende:

- CVE-2016-4657 - La visita di un sito Web pericoloso può comportare l'esecuzione di codice arbitrario.

- CVE-2016-4655 - Un'applicazione potrebbe essere in grado di rivelare la memoria del kernel.

- CVE-2016-4656 - Un'applicazione potrebbe essere in grado di eseguire codice arbitrario con i privilegi del kernel.

Poteri mitici di Pegasus

Siamo a conoscenza dell'esistenza del cosiddetto spyware Pegasus perché Mansoor ha inoltrato il suo SMS infetto ai ricercatori della sicurezza a Toronto. Sono riusciti a decomprimere e isolare lo spyware prima che il collegamento inviato a Mansoor diventasse inattivo. Quindi, cosa fa?

In generale, la maggior parte di ciò che ti aspetteresti da fare è un pezzo di spyware moderno e avanzato. esso si rivolge specificamente ai telefoni cellulari L'unico motivo per ottenere un BlackBerry nel 2016: sicurezzaI dispositivi BlackBerry hanno una meritata reputazione per la sicurezza, maggiore anche di iOS e Android. Anche nel 2016, BlackBerrys continua a stabilire lo standard per la sicurezza e la fiducia degli smartphone. Ecco perché. Leggi di più , rubando cronologia del browser, e-mail, SMS e dati di messaggistica (compresi i dati per app come iMessage e WhatsApp), nonché elenchi di contatti, registri del calendario, cronologie delle posizioni e molto altro.

L'iPhone ha una meritata reputazione per la sicurezza. Poiché la piattaforma iPhone è strettamente controllata da Apple, spesso sono necessari exploit tecnicamente sofisticati per consentire l'installazione e il funzionamento remoti degli strumenti di monitoraggio di iPhone. Questi exploit sono rari e costosi.

I ricercatori della sicurezza sono rimasti colpiti dalla capacità dello spyware Pegasus di rimanere offuscato per periodi di tempo prolungati, con la dichiarazione del vicepresidente della ricerca sulla sicurezza, Mike Murray Scheda madre:

Il software del gruppo NSO e il modo in cui è configurato ed eseguito, si tratta di non essere rilevati, [è] progettato per l'invisibilità e per essere invisibile.

Sottolineando il suo utilizzo contro obiettivi di alto valore, lo spyware è progettato per registrare l'ambiente circostante e scattare foto, ma solo quando lo schermo è spento. Pegasus ha anche alcuni meccanismi di autodistruzione che possono essere attivati Alcune circostanze.

Pegasus sfrutta il modo in cui i dispositivi mobili integrati sono nella nostra vita e la combinazione di funzionalità disponibili solo su cellulare - sempre connesso (WiFi, 3G / 4G), comunicazioni vocali, fotocamera, e-mail, messaggistica, GPS, password e contatto elenchi. Come risultato della sua modularità funzionale, dell'ampiezza delle comunicazioni e dei dati dell'utente che monitora e dei metodi su misura che strumenta in altri applicazioni per esfiltrare i dati da loro fino ad oggi, Pegasus è l'attacco più sofisticato sviluppato privatamente che Lookout ha riscontrato su un cellulare endpoint.

"Intercettazione legale"

NSO Group, gli sviluppatori di Pegasus, hanno concesso in licenza lo spyware a Panama e in Messico, secondo dati raccolti dal gruppo di attivisti Privacy International. Secondo quanto riferito, il governo panamense ha pagato $ 8 milioni per Pegasus segnalati localmente. Possiamo anche aggiungere definitivamente gli Emirati Arabi Uniti a tale elenco, poiché sono stati direttamente implicati in questa esposizione.

La tecnologia dell '"intercettazione lecita" non è una novità e molti paesi hanno adottato norme rigorose per garantire che queste tecnologie non vengano abusate. Sfortunatamente, sappiamo che non è sempre così. Anche il singolo caso di Ahmed Mansoor evidenzia i problemi che circondano uno spyware così potente, questo essendo il terzo strumento di "intercettazione legale" utilizzato per raccogliere informazioni che presumibilmente sarebbero state utilizzate lui.

Cosa significa per me?

Se hai già aggiornato il tuo iPhone, starai bene. La maggior interazione che la maggior parte della popolazione proprietaria di iPhone avrà con Pegasus sta individuando l'aggiornamento critico rilasciato da Apple e installandolo. Come Errata Security dice il blog:

Suppongo che sia nuovo per quelli al di fuori della comunità dei cybersec, ma per quelli di noi addetti ai lavori, non è particolarmente degno di nota. È solo più malware governativo che insegue gli attivisti. È solo un altro set di [zero-day].

In questo caso, c'è una leggera differenza. Mentre la maggior parte delle vulnerabilità zero-day vengono di solito scoperte dai ricercatori sulla sicurezza o dall'azienda stessa, questa è una che viene sfruttato attivamente per rubare informazioni private e probabilmente altamente sensibili che potrebbero mettere le persone in un posto molto immediato Pericolo.

Inoltre, il contesto dello sviluppo di Pegasus rende la sua scoperta e il suo utilizzo un po 'più interessanti del solito: a strumento spyware potenzialmente pericoloso sviluppato in un paese democratico, Israele, venduto a quelli con regimi repressivi, ad esempio come gli Emirati Arabi Uniti. Mentre lo strumento viene sviluppato legittimamente come uno strumento di "intercettazione lecita", questo caso esemplifica il modo in cui lo spyware viene utilizzato in natura. Il Gruppo NSO opera nel rispetto della legge e, con le sue stesse parole, vuole solo “aiutare a rendere il mondo un luogo più sicuro, fornendo ai governi autorizzati la tecnologia che li aiuta a combattere il terrore e crimine “.

Ecco la dichiarazione completa di NSO in risposta al rapporto. Nota la lingua che ricorda le vecchie risposte del Team di hacking. pic.twitter.com/FibS3exrAW

- Lorenzo Franceschi-Bicchierai (@lorenzofb) 25 agosto 2016

Comunque sia, viene ancora usato contro un dissidente, difendendo i diritti umani in un paese noto per avere una visione piuttosto debole di tali azioni, piuttosto confutando la loro posizione ufficiale che il loro "prodotto può essere utilizzato solo per la prevenzione e l'indagine del crimine". Naturalmente, le azioni di Mansoor all'interno degli Emirati Arabi Uniti si sommano in gran parte alle attività criminali (all'interno della loro giurisdizione).

Bug trovati in OS X e Safari

Apple ha distribuito tranquillamente patch critiche per la sua piattaforma desktop, OS X, e il suo browser principale, Safari, dopo che è emerso che la vulnerabilità del giorno zero di Trident avrebbe influenzato anche quei servizi. È piuttosto sorprendente dato la quantità di codice condiviso tra quelle piattaforme, quindi quando viene rilevata una vulnerabilità in una, è molto probabile che influisca sull'altra.

Puoi trovare patch per Il capitano OS X El Capitan è qui! Aggiornamento per un'esperienza Mac più fluidaMac OS X El Capitan è una versione discreta: i suoi maggiori cambiamenti non sono visibili, ma probabilmente li noterai comunque. Leggi di più e Yosemite 10 utili funzionalità di OS X Yosemite che potresti aver persoSin da quando OS X Yosemite è uscito, tutti hanno cercato di vedere se potevano trovare le funzionalità non così ampiamente riportate da Timmy sul suo palco. Leggi di più Qui e una patch per Safari può essere trovata Qui. Queste patch possono essere scaricate e installate tramite i meccanismi di aggiornamento standard e consigliamo vivamente di farlo.

Sicuro... fino alla prossima volta

Il tuo dispositivo Apple è sicuro se hai aggiornato. Se non sei ancora sicuro, scarica l'app Lookout Security e scansiona il tuo sistema. Se trova qualcosa, dovrai installare una patch. Gli utenti che non desiderano applicare patch (ad esempio, se si è già sottoposti a jailbreak) possono considera questo tutorial. (Disclaimer: non l'ho fatto e questo non è collegato o approvato o approvato da MakeUseOf in alcun modo.)

Le vulnerabilità zero-day vengono scoperte continuamente e patchate senza un cenno ai ricercatori della sicurezza o alle persone che potrebbero interessare. Tuttavia, gli utenti di iPhone dovrebbero davvero prendere il cuore - Gli utenti Android sono aperti Come il 95% dei telefoni Android può essere violato con un solo testoUna nuova vulnerabilità Android preoccupa il mondo della sicurezza e lascia il tuo smartphone estremamente vulnerabile. Il bug StageFright consente a MMS di inviare codice dannoso. Cosa puoi fare su questa sicurezza ... Leggi di più a qualsiasi vecchio hacker con un sospetto di autostima e il mezzo per guardare alcuni video di YouTube.

Gli iPhone vengono ancora sfruttati solo da attori dello stato-nazione. Rimane il telefono più sicuro disponibile per la maggioranza Qual è il sistema operativo mobile più sicuro?In lotta per il titolo del sistema operativo mobile più sicuro, abbiamo: Android, BlackBerry, Ubuntu, Windows Phone e iOS. Quale sistema operativo è il migliore per contrastare gli attacchi online? Leggi di più dei consumatori, nonostante le numerose vulnerabilità zero-day che appaiono nelle notizie. Gli exploit zero-day saranno sempre esplorati ed esposti Sei uno dei 900 milioni di utenti Android esposti da QuadRoot?Il tuo dispositivo Android è stato potenzialmente compromesso dal colosso americano Qualcomm? Nuovo bug Android QuadRoot influenza i dispositivi che eseguono chipset Qualcomm - e questo è la maggior parte dell'hardware Android! Leggi di più . Apple offre un massimo di $ 200.000 nel loro programma di bug bounty e broker di software dell'anno scorso Zerodium ha offerto $ 1 milione per exploit che concedono agli aggressori l'accesso a un iPhone. Vedi il problema.

Tu e i tuoi dati andrete bene. Ma questa non sarà l'ultima istanza di attivisti o giornalisti che prendono di mira lo spyware.

Hai aggiornato il tuo iPhone? Pensi che gli attori degli Stati nazionali dovrebbero essere più responsabili con le loro vendite "armate" di malware e spyware? Facci sapere i tuoi pensieri qui sotto!

Credito immagine: Intercettazioni lecite contro Mansoor tramite Citizen Lab

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.