Annuncio pubblicitario

Quando Edward Snowden fuggì dagli Stati Uniti in una stanza d'albergo di Hong Kong, e poi in Russia, portò con sé un enorme ammasso di documenti dall'establishment dell'intelligence americana. Questi formerebbero la parte principale delle rivelazioni di Snowden, che alla fine mostrarono in che misura la gente comune ha stato spiato Che cos'è il PRISMA? Tutto quello che devi sapereLa National Security Agency negli Stati Uniti ha accesso a tutti i dati archiviati con fornitori di servizi statunitensi come Google Microsoft, Yahoo e Facebook. Probabilmente stanno anche monitorando la maggior parte del traffico che attraversa il ... Leggi di più dai servizi che usano e dai loro stessi governi.

Ma non erano solo i documenti della NSA e della CIA a essere trapelati da Snowden. Riuscì anche a far luce sul segreto funzionamento interno delle agenzie di intelligence britanniche, australiane, canadesi e neozelandesi, conosciute collettivamente insieme agli Stati Uniti come i cinque occhi.

Poche persone si aspettavano che le agenzie di intelligence canadesi presentassero lo stesso livello di sofisticazione di GCHQ e della NSA. Dopotutto, il Canada è un paese di 30 milioni di persone che è più famoso per le sue città vivibili, il rigido inverno clima, politiche interne progressiste e una politica estera un po 'non interventista sopra ogni altra cosa. Ma secondo un recente articolo del First Look Media di Pierre Omidyar, in associazione con la Canadian Broadcasting Corporation, Il Canada possiede una sofisticata gamma di armi informatiche ed è in grado di compromettere e decimare le reti in tutto il mondo.

Hack The Planet

La maggior parte dei governi ha una qualche forma di strutture per la guerra informatica, che consente loro di commettere atti di sabotaggio digitale e irrompere nei sistemi informatici, sia stranieri che nazionali. L'America ha la NSA. La Gran Bretagna ha GCHQ. Perfino la Corea del Nord Ecco come appare la tecnologia in Corea del NordNell'isolamento della Corea del Nord, hanno sviluppato la propria Internet. La propria industria tecnologica. Anche i loro tablet. Ecco come si presenta la vita digitale nella RPDC. Leggi di più ha una qualche forma di capacità di guerra cibernetica, sebbene gli esperti non siano certi di quanto. Quindi, non dovrebbe sorprendere il fatto che anche il Canada abbia un'organizzazione di guerra informatica, nota come Communications Security Establishment.

È un'organizzazione relativamente piccola, con poco meno di 2000 dipendenti. Proprio come l'NSA e il GCHQ, il CSE è piuttosto riservato sulle sue attività e capacità. Ciò che sappiamo a riguardo proviene da ciò che hanno divulgato pubblicamente e volentieri e da ciò che abbiamo imparato attraverso documenti trapelati, molti dei quali provengono da Edward Snowden.

Una cosa che non è del tutto certa è la portata a cui agisce il CSE. Dove sono i loro obiettivi e chi sono gli attori statali e non statali dietro di loro?

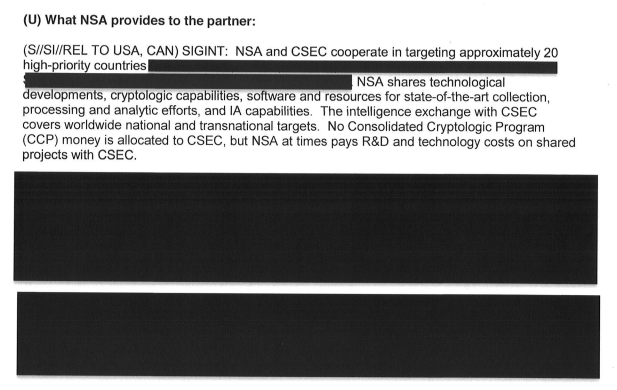

A questa domanda è stata data risposta in una nota dell'NSA trapelata, intitolata "Rapporto di intelligence della NSA con il Communications Security Establishment Canada (CSA)", del 3 aprile 2013. Il promemoria mette la relazione tra NSA e CSA in un contesto storico, e quindi continua a stabilire gli attuali livelli di cooperazione tra le due organizzazioni. Il documento ha alcune righe ridotte ed è pieno di gergo dell'agenzia di intelligence, ma in particolare mostra che il CSA ha lavorato con l'NSA per "Accedi e sfrutta" le reti per una serie di obiettivi di intelligence stranieri, compresi quelli che si trovano in Medio Oriente, Nord Africa, Europa e Messico.

Il documento continua inoltre citando la NSA e la CSA che hanno collaborato per colpire 20 "paesi ad alta priorità". Questi sono elencati più avanti nel documento, anche se non possiamo sapere con certezza quali paesi si trovino, a causa della redazione di queste informazioni.

Funzionalità e capacità

Nel documento è anche menzionata una breve valutazione della capacità del CSA di produrre software crittografico e software che può aiutare a compromettere i sistemi informatici. Indica che il Canada è un noto importatore e consumatore di "Stati Uniti Prodotti IA ", a causa dell'incapacità di produrli a livello nazionale.

Non è sorprendente. Il Canada non è come gli Stati Uniti, che hanno il più grande budget di difesa al mondo e investe miliardi di dollari in aziende del settore privato per costruire hardware e sistemi di sorveglianza.

Ma che tipo di software ha importato il Canada?

Uno dei documenti Snowden rivela che il CSE ha accesso a QUANTUM; una famiglia di applicazioni malware sviluppate dall'NSA al fine di ottenere surrettiziamente l'accesso al disco rigido di un sistema e interromperne le operazioni.

Secondo First Look, ci sono fino a cinque varianti di QUANTUM utilizzate in RAF Menwith Hill, che è un sito di intelligence cruciale nel Regno Unito, con sede alle porte di Harrogate, nel nord Yorkshire. C'è QUANTUMSKY, che impedisce a un utente di accedere a determinati siti Web; QUANTUMCOPPER, che corrompe i file scaricati; QUANTUMHAND, che impersona Facebook; più altri due. I dettagli sui restanti due programmi malware non menzionati sono scarsi.

La maggior parte delle agenzie di intelligence ha una qualche forma di industria interna dei cottage che è responsabile della produzione di malware personalizzato. Qualche anno fa, le ambizioni nucleari dell'Iran furono temporaneamente fermate dopo la distruzione di una serie di centrifughe a causa di Stuxnet; un programma malware che era diffuso attraverso unità USB infette Queste tecniche di spionaggio informatico dell'NSA potrebbero essere usate contro di te?Se l'NSA può rintracciarti - e noi lo sappiamo, anche i criminali informatici possono farlo. Ecco come gli strumenti creati dal governo verranno utilizzati contro di te in seguito. Leggi di più e provocò una rotazione inarrestabile delle centrifughe, il che alla fine causò gravi danni ai macchinari sensibili. Si sospettava che gli Stati Uniti e Israele fossero responsabili di Stuxnet. Sembra plausibile che anche il Canada abbia questa capacità interna, sebbene su scala minore.

Al di fuori di specifiche applicazioni malware, il CSE sembra avere una forza lavoro qualificata e qualificata, in grado di interrompere e compromettere reti e applicazioni. Una presentazione di PowerPoint trapelata dal Communications Security Establishment denominata "CSEC Cyber Threat Funzionalità - SIGINT e ITS: un approccio end-to-end "fornisce una valutazione top-down delle loro capacità di. Ciò include la difesa proattiva del sistema, ma anche meccanismi per "disabilitare" e "distruggere l'infrastruttura avversaria", nonché per distribuire malware.

Un'altra versione della verità

Negli ultimi anni, i governi hanno visto le opportunità presentate dai social media per creare e comunicare una certa narrativa Come i social media sono il più recente campo di battaglia militareLa Gran Bretagna ha rianimato la 77a brigata, nota per il suo uso di strategie non ortodosse durante la seconda guerra mondiale per raccogliere informazioni, diffondere propaganda e controllare narrative generali su Facebook e Twitter. Potrebbero guardarti? Leggi di più . Molti paesi, tra cui Cina, Regno Unito e Israele, hanno intere unità di dipendenti il cui compito è quello di diffondere propaganda su Twitter, Facebook e nella blogosfera.

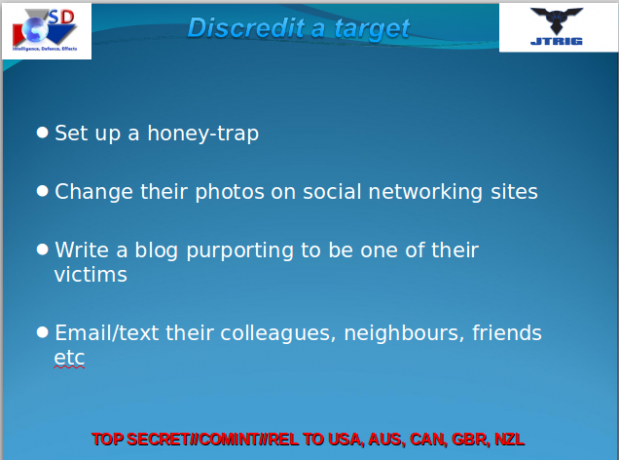

È stato anche rivelato, per gentile concessione di questi documenti, che il Canada è anche in grado di "tattiche di inganno".

Questi includono azioni "false flag", in cui un atto criminale è erroneamente attribuito a un attore statale o non statale, così come altre tattiche banali, ma anche preoccupanti, di inganno. Questi includono sondaggi online di rigging per produrre un risultato favorevole; distribuire informazioni ritenute false; e siti di social network "astroturfing" con messaggi ingannevoli o disonesti, al fine di attutire i messaggi contrari e presentare un punto di vista dominante.

Che cosa significa questo per i canadesi?

Le persone più sensibili vedono la necessità di un servizio di intelligence. Il 21 ° secolo è pericoloso e sta diventando sempre più pericoloso. Ma è anche innegabile che avere un servizio di intelligence che funzioni impunemente e senza controllo giudiziario sia in definitiva dannoso per la privacy, la sicurezza e la libertà.

Questo è stato un sentimento echeggiato da Ronald Deibert, direttore di Citizen Lab, parlando con la Canadian Broadcasting Corporation.

“Questi sono poteri straordinari che dovrebbero essere concessi al governo con enorme trepidazione e solo con un ingente investimento corrispondente in sistemi altrettanto potenti di supervisione, revisione e pubblico responsabilità,"

Resta da vedere se esiste la volontà politica di riformare effettivamente i servizi di intelligence canadesi, soprattutto con la minaccia sempre presente di terroristi estremisti come l'ISIL.

Alcuni dubitano che le strategie del CSE per proteggere il Canada siano utili, o semplicemente esacerbando le minacce esistenti. Ho parlato con Cory Doctorow, l'autore canadese di "Little Brother" e fondatore di Boing Boing. Egli ha detto:

"La protezione dell'infrastruttura elettronica del Canada dovrebbe iniziare trovando e correggendo il maggior numero di difetti nel codice, nei SO e sistemi su cui i canadesi, le imprese canadesi e il governo canadese e le sue istituzioni fanno affidamento per la vita e Morte. I servizi di sicurezza danno la priorità all'offesa - - ricerca di bug e tenuta segreta in modo che possano usarli per hackerare "cattivi" - e ciò significa che sono costituzionalmente incapaci di fare il loro dovere difensivo nei nostri confronti senza comprometterne il principale tattica.

Qualunque siano i bug che stanno scoprendo e armando [il CSA] vengono anche scoperti e sfruttati da spie straniere, truffatori meschini e organizzati, guardoni e brividi di ogni descrizione. Lasciandoci vulnerabili a queste minacce in modo che possano giocare ai giochi di ruolo di Tom Clancy dal vivo, stanno abrogando il loro dovere nei confronti del pubblico canadese e del Canada stesso. È indifferenza depravata su una scala grottesca. "

Il tempismo è tutto

Non è un caso che First Look Media abbia rilasciato questi documenti poche settimane prima della scadenza del parlamento canadese votare il disegno di legge C-51, noto anche come legge antiterrorismo, e mentre questo disegno di legge è ancora molto dibattuto. Abbiamo imparato fino a che punto i servizi di sicurezza canadesi possono compromettere e interrompere i computer reti e rivelano come lo hanno fatto con poca o nessuna supervisione giudiziaria, e lo è *preoccupante*.

Ma per nulla preoccupante quanto lo è Bill C-51. Questo controverso atto legislativo vedrebbe l'agenzia di intelligence domestica CSIS (Canadian Security Intelligence Service) utilizzare più facilmente la sofisticata infrastruttura del CSE.

I gruppi per le libertà civili temono inoltre che il C-51 potrebbe anche comportare una riduzione della libertà di protesta, della libertà di espressione e dell'indebolimento dei diritti alla privacy.

È improbabile che queste sole rivelazioni facciano male a Bill C-51. Ciò accadrà solo come conseguenza del fatto che le persone si arrabbiano e fanno pressione sui loro rappresentanti. Tuttavia, ciò che abbiamo appreso evidenzia i poteri già posseduti dai servizi di sicurezza canadesi e solleva la questione se debbano essere estesi ulteriormente. Soprattutto quando i canadesi sono già sottoposti a pesanti controlli, sia a casa, online e persino al confine.

Ma tu cosa ne pensi È mai accettabile sorvegliare in massa i cittadini e hackerare i computer senza un mandato, quando è in nome della sicurezza pubblica? Ti piacerebbe vedere più controllo giudiziario del CSE? Qualunque cosa tu pensi, mi piacerebbe ascoltarlo. Lasciami un commento qui sotto e parleremo.

Matthew Hughes è uno sviluppatore e scrittore di software di Liverpool, in Inghilterra. Raramente si trova senza una tazza di caffè nero forte in mano e adora assolutamente il suo Macbook Pro e la sua fotocamera. Puoi leggere il suo blog all'indirizzo http://www.matthewhughes.co.uk e seguilo su Twitter su @matthewhughes.