Annuncio pubblicitario

iOS è ampiamente considerato uno dei sistemi operativi mobili più sicuri. È stato progettato da zero per essere sicuro e, di conseguenza, ha evitato molte delle minacce alla sicurezza che hanno afflitto Android.

I pochi minacce esistenti per la piattaforma Sicurezza smartphone: gli iPhone possono ottenere malware?I malware che colpiscono "migliaia" di iPhone possono rubare le credenziali dell'App Store, ma la maggior parte degli utenti iOS sono perfettamente al sicuro, quindi qual è il problema con iOS e software canaglia? Leggi di più tendono ad essere centrati intorno ai dispositivi jailbreak 4 validi motivi di sicurezza per non effettuare il jailbreak del tuo iPhone o iPadIl jailbreak può sbarazzarsi delle numerose restrizioni di Apple, ma prima di eseguire il jailbreak del dispositivo è una buona idea valutare i vantaggi e i potenziali svantaggi. Leggi di più o quelli che sono stati altrimenti compromessi o sfruttano i certificati aziendali rubati.

Ma AceDeceiver è diverso

. È stato scoperto da Reti Palo Alto all'inizio di questa settimana ed è in grado di infettare gli iPhone configurati in fabbrica senza che l'utente se ne accorga, sfruttando i difetti fondamentali nel sistema DRM FairPlay di Apple.Dalla pirateria al malware

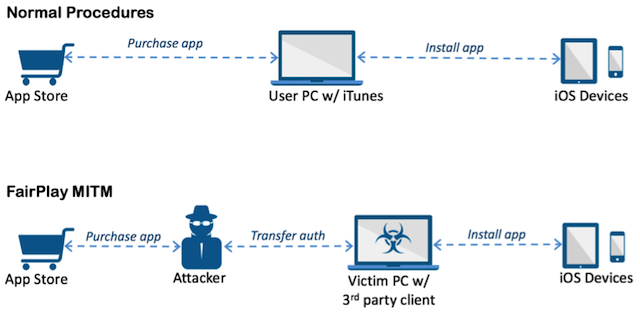

Il modo in cui AceDeceiver è distribuito si basa su qualcosa chiamato "FairPlay Man-In-the-Middle", che è un tattica comune che è stata utilizzata dal 2013 per installare applicazioni piratate su iPhone non jailbreak e iPads.

Quando una persona acquista un'applicazione iPhone da un computer, l'applicazione può essere inviata immediatamente a quel telefono. Ma tra l'acquisto in corso e l'applicazione in consegna, c'è un sacco di comunicazione in corso tra i dispositivi e i server di Apple.

In particolare, Apple invierà un codice di autorizzazione al dispositivo iOS, che in sostanza afferma al dispositivo client che l'applicazione è stata legittimamente acquistata. Se qualcuno acquisisce uno di questi codici di autorizzazione ed è in grado di imitare il modo in cui i server Apple interagiscono con i dispositivi iOS, saranno in grado di inviare applicazioni a quel dispositivo.

Queste applicazioni possono essere applicazioni che Apple non è stata autorizzata ad apparire sull'App Store 8 Linee guida ridicole e incoerenti sull'App Store di Apple [Opinione]Ecco un'opinione radicale: dovresti essere in grado di eseguire tutte le app che ti piacciono sui dispositivi che possiedi. Apple non è d'accordo e si è trasformato in pretzel creando regole arbitrarie per quale app ... Leggi di più o potrebbero essere applicazioni piratate.

In questo caso, le applicazioni distribuite da questo nuovo spin sul "Fairplay Man-In-The-Middle" sono applicazioni malware.

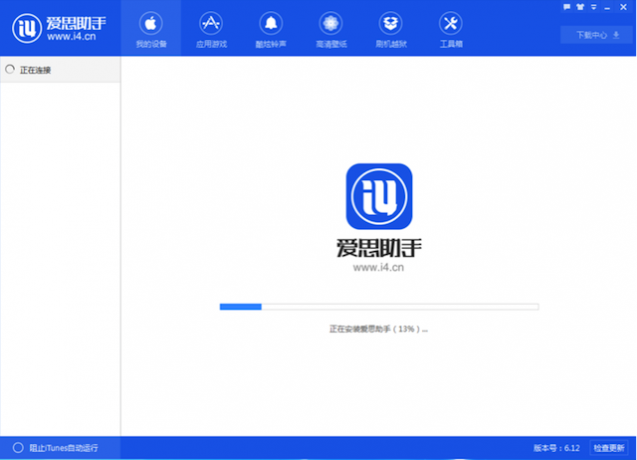

Incontra Aisi Helper

Per questo attacco, FairPlay Uomo nel mezzo Che cos'è un attacco man-in-the-middle? Spiegazione del gergo sulla sicurezzaSe hai sentito parlare di attacchi "man-in-the-middle" ma non sei sicuro di cosa significhi, questo è l'articolo per te. Leggi di più l'attacco viene eseguito da Aisi Helper, un'applicazione software Windows, che si ritiene sia stata sviluppata a Shenzhen, in Cina.

A prima vista, pretende di essere un legittimo, di terze parti iDevice prodotto di gestione. Ha gran parte dei simboli di programmi legittimi. Consente agli utenti di eseguire il jailbreak e il backup dei dispositivi sulla rete locale e di reinstallare iOS se necessario. È essenzialmente iTunes, anche se senza il lettore musicale, e mirava esattamente al mercato cinese.

Secondo ITJuzi, che profila le startup nel mercato cinese, è stato rilasciato per la prima volta nel 2014. All'epoca non conteneva comportamenti dannosi. Da allora, è stato ampiamente modificato per utilizzare la strategia di cui sopra, al fine di distribuire malware a tutti i dispositivi collegati.

Quando Aisi Helper rileva un dispositivo collegato, lo farà automaticamente e senza il consenso dell'utente, inizierà l'installazione di AppDeciever Trojan. L'unico suggerimento che sta accadendo è che un'applicazione misteriosa e indesiderata sarà apparsa nell'elenco delle app dell'utente.

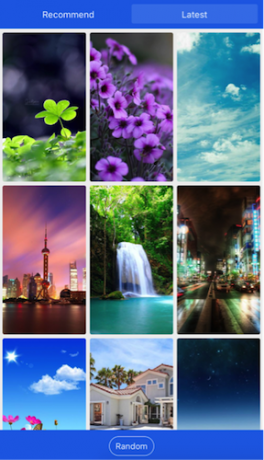

Il malware AceDeceiver

Al momento della stesura, c'erano tre di questi trojan. Ognuno di loro finora è stato inizialmente mascherato da app per lo sfondo. Ognuno di questi è stato reso disponibile sull'App Store, dopo aver superato i controlli di codice sorgente notoriamente rigorosi di Apple, dove viene esaminato al momento dell'invio e ad ogni successivo aggiornamento. Questo, in teoria, avrebbe dovuto impedire loro di apparire nell'App Store.

Palo Alto Networks ritiene che gli sviluppatori siano stati in grado di evitare questi controlli presentandoli al di fuori di Cina, e inizialmente rendendoli disponibili solo a una manciata di mercati, come il Regno Unito e il Nuovo Zealand.

Questa specifica variante del malware AceDeciever rimane inattiva a meno che il dispositivo non disponga di un indirizzo IP nella Repubblica popolare cinese. È chiaro a causa di ciò e del mezzo di consegna che è rivolto agli utenti cinesi. Anche se potrebbe avere un impatto anche su chiunque utilizzi una VPN cinese o qualcuno che viaggia in Cina.

Quando il malware rileva che il dispositivo si trova in Cina, si trasforma da semplice applicazione a scarica e modifica i wallpwapers, in uno che si maschera da diversi servizi Apple, come l'App Store e Centro giochi.

Lo scopo di questo è, prevedibilmente, di raccogliere le credenziali di Apple. Ciò consentirebbe quindi all'autore dell'attacco di acquistare applicazioni ed e-book che ha inserito sull'App Store e, a sua volta, realizzare un utile profitto. Tuttavia, AppDeciever non può semplicemente "accedere" a queste credenziali, poiché sono archiviate in modo sicuro in un contenitore crittografato.

Quindi usa tattiche di ingegneria sociale Che cos'è l'ingegneria sociale? [MakeUseOf Explains]Puoi installare il firewall più potente e costoso del settore. È possibile istruire i dipendenti sulle procedure di sicurezza di base e sull'importanza di scegliere password complesse. Puoi persino bloccare la sala server, ma come ... Leggi di più anziché. AceDeceiver mostrerà dei pop-up che sembrano provenire da Apple, chiedendo all'utente di confermare le proprie credenziali. Quando l'utente risponde, questi vengono inviati sulla rete a un server remoto.

Queste applicazioni sono state rimosse dal negozio. Nonostante ciò, possono ancora essere installati da un attaccante, sfruttando l'attacco Man-In-The-Middle di FairPlay.

Dovresti essere preoccupato?

Quindi, andiamo al sodo. Hai motivo di preoccuparti di questo? Bene, sì e no.

In questo momento, la principale manifestazione di questo è centrata sulla Cina. Si rivolge agli iPhone cinesi, è dormiente al di fuori della Cina e utilizza tattiche di ingegneria sociale che sono state accuratamente progettate per avere successo contro gli utenti cinesi.

Ma nonostante ciò, c'è motivo di preoccupazione. Dopotutto, si basa su una tattica utilizzata dal 2013 per installare software piratato. Tre anni dopo, questo buco deve ancora essere chiuso, e lo è ancora in definitiva sfruttabile.

Il fatto che sia stato pubblicato con successo su App Store tre volte solleva anche serie domande sulla capacità di Apple di mantenerlo privo di malware.

Inoltre, come sottolineato da Palo Alto Labs, sarebbe banale rielaborare questo malware per indirizzare gli utenti negli Stati Uniti o in Europa.

In questo momento, non c'è molto da fare per combatterlo. Palo Alto Networks consiglia a chiunque abbia installato Aisi Helper di disinstallarlo immediatamente. Dicono anche che le vittime dovrebbero attivare l'autenticazione a due fattori e cambiare le loro password.

Hanno anche rilasciato due firme IPS (Intrusion Prevention System) per le aziende che utilizzano i loro dispositivi firewall, al fine di bloccare l'attacco. Purtroppo, questi non sono disponibili per i consumatori.

A voi

Sei stato interessato dal malware AceDeceiver? Conosci qualcuno che era? Parlamene nei commenti qui sotto.

Matthew Hughes è uno sviluppatore e scrittore di software di Liverpool, in Inghilterra. Raramente si trova senza una tazza di caffè nero forte in mano e adora assolutamente il suo Macbook Pro e la sua macchina fotografica. Puoi leggere il suo blog all'indirizzo http://www.matthewhughes.co.uk e seguilo su Twitter su @matthewhughes.