Annuncio pubblicitario

GRUB o GRand Unified Bootloader è il bootloader comunemente installato dalle distribuzioni Linux sul tuo disco rigido. GRUB è responsabile di mostrarti il menu che ti consente di scegliere il sistema operativo in cui vuoi avviare e ti consente anche di modificare e controllare le opzioni di avvio.

GRUB o GRand Unified Bootloader è il bootloader comunemente installato dalle distribuzioni Linux sul tuo disco rigido. GRUB è responsabile di mostrarti il menu che ti consente di scegliere il sistema operativo in cui vuoi avviare e ti consente anche di modificare e controllare le opzioni di avvio.

Poteri straordinari in buone mani, ma come probabilmente saprete "con grandi poteri derivano grandi responsabilità", quindi GRUB ti consente di bloccare alcune funzionalità e voci di avvio per consentire solo agli utenti previsti di andare attraverso.

Quando si parla di sicurezza nei sistemi informatici, è spesso necessario analizzare la situazione in cui ci si trova e scegliere le opzioni appropriate. Se gli hacker ottengono l'accesso fisico al tuo sistema informatico, le misure di sicurezza di GRUB non dureranno un secondo (praticamente nulla farebbe). La soluzione migliore in tale situazione è mantenere crittografato il disco rigido o, se il disco rigido può essere protetto da password, utilizzare tale opzione.

Tuttavia, la maggior parte di noi non deve preoccuparsi degli hacker con accesso fisico tanto quanto i nostri parenti e amici non esperti di computer che armeggiano con il sistema. Questo è ciò per cui abbiamo le password di accesso (non sono abbastanza sicure per gli hacker, fidati di me!), Ed è questa la situazione in cui saresti saggio fare uso delle funzionalità di sicurezza di GRUB.

È anche buona norma proteggere con password le voci della modalità di ripristino in quanto possono essere utilizzate da qualsiasi utente per ottenere l'accesso come root.

Le funzionalità di sicurezza di GRUB consentono di bloccare la modifica delle opzioni di avvio a cui si accede premendo il tasto "e" e consentono di proteggere con password le voci di avvio selezionate o tutte.

Segui i passaggi seguenti per vedere come proteggere con password le voci di GRUB:

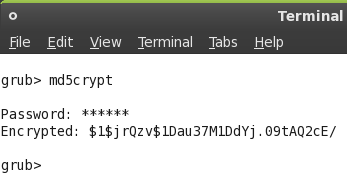

- Accendi il terminale. genere larva e premere invio. Il prompt cambierebbe in qualcosa come "grub>".

- accedere md5crypt al prompt di GRUB. Digitare la password quando richiesto e premere Invio. Il comando ti restituirà la password crittografata come hash md5. Ne avrai bisogno, quindi prendine nota o copia negli appunti.

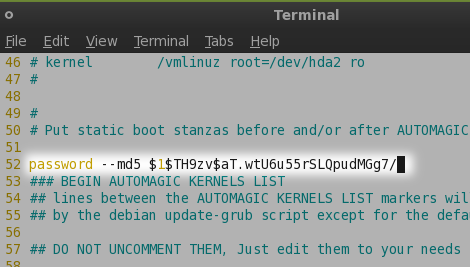

- Ora dobbiamo modificare il /boot/grub/menu.lst file. Si consiglia di eseguire un backup del file prima di modificarlo nel caso in cui qualcosa vada storto.

- Inserisci la riga password –md5 prima della riga che dice: "INIZIA ELENCO KERNEL AUTOMAGICO" (in realtà deve solo venire prima di qualsiasi voce del menu di avvio, quindi puoi scriverlo ovunque fintanto che è prima di loro).

- Se salvate il file in questo momento senza ulteriori modifiche, avreste bloccato la modifica interattiva in GRUB. L'amministratore o in questo caso dovresti premere il tasto "p" e inserire la password corretta per accedere a queste opzioni avanzate.

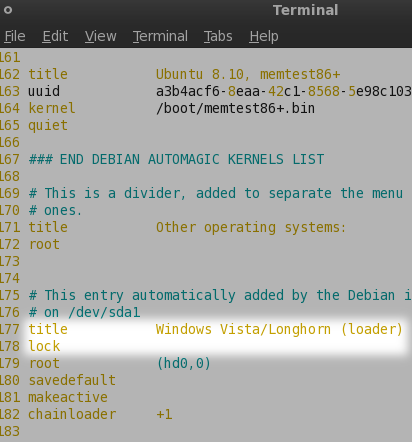

- Se inoltre desideri bloccare voci di menu specifiche in modo che chiunque non sia a conoscenza della password corretta non possa avviarsi in quel sistema operativo, dovresti aggiungere la parola serratura tutto da solo su una riga separata subito dopo la specifica del titolo per ogni voce nel menu.

- La prossima volta che qualcuno tenta di selezionare la voce di menu bloccata, gli verrà richiesto di inserire una password prima di poter avviare il sistema operativo corrispondente.

- Per bloccare le voci della modalità di ripristino, è consigliabile modificare la riga lockalternative = false per lockalternative = true. Ciò bloccherà anche tutte le future voci della modalità di ripristino anche se si aggiorna il kernel.

Quali funzionalità di sicurezza utilizzate per proteggere il vostro sistema? Hai crittografato il tuo disco rigido? O usi una password del BIOS? Fateci sapere nei commenti. Guarda anche come aggiungere uno sfondo personalizzato al menu di GRUB Come creare uno Splashimage personalizzato per GRUB Leggi di più

Scopri di più su: Schermata di avvio, crittografia, Bootloader GRUB, Parola d'ordine, Ubuntu.

hotgeek

24 dicembre 2014 15:08

Non funziona nel caso in cui tu abbia una macchina a doppio avvio con EFI abilitato.

rispondereSensiGuard

15 ottobre 2009 alle 4:57

Grazie per aver condiviso con noi. Molto informativo e interessante... continua a pubblicare: D

rispondereGiacomo il 1 °

6 ottobre 2009 alle 10:56

Due commenti:

1. Varun Kashyap, l'autore, ha chiarito che questo era per evitare che aspiranti guru di famiglia e amici facessero casino dove non si voleva fare scherzi. Non è certo per impedire a un cracker esperto di entrare.

2. Ha anche reso abbastanza chiaro fare alcuni backup intelligenti prima di entrare in questo.Bel lavoro...

rispondere-

delhi

9 aprile 2009 alle 00:48

signore, sto affrontando un problema. se avvio allora riceverò un messaggio di errore

come errore 32: deve essere autenticato

Premere un tasto qualsiasi per continuare...rispondereVickey

28 maggio 2009 alle 7:29

Controlla la password che hai inserito. Penso che l'errore rappresenti questo.

rispondere

-

HydTech

23 febbraio 2009 alle 14:29

hmm, cosa succede se qualcuno riesce a bypassare o sostituire il bootloader Grub? quindi il blocco della password non avrebbe importanza.

rispondere-

JBu92

27 febbraio 2009 alle 17:39

In realtà, è molto più semplice di così, puoi semplicemente premere e (penso che sia w, qualunque ti permetta di modificare le opzioni di avvio) ed eliminare la riga della password. Vorrei aver saputo che PRIMA di aver incasinato il mio hash md5 (ho dimenticato $, lol).

rispondereJBu92

6 marzo 2009 alle 9:14

Funziona se metti la password su ogni singola voce, comunque, non sono sicuro che funzioni con la funzione di blocco.

rispondere

-