Annuncio pubblicitario

Da allora il File system NTFS Da FAT a NTFS A ZFS: file system demistificatoDiversi dischi rigidi e sistemi operativi possono utilizzare file system diversi. Ecco cosa significa e cosa devi sapere. Leggi di più è stato introdotto come formato predefinito nelle edizioni consumer di Windows (a partire da Windows XP), le persone hanno avuto problemi con l'accesso ai propri dati sia interni che unità esterne. Gli attributi di file semplici non sono più l'unica causa di problemi durante la ricerca e l'utilizzo dei loro file. Ora dobbiamo fare i conti con le autorizzazioni per file e cartelle, come ha scoperto uno dei nostri lettori.

La domanda del nostro lettore:

Non riesco a vedere le cartelle sul mio disco rigido interno. Ho eseguito il comando "Attrib -h -r -s / s / d" e mostra l'accesso negato su ogni cartella. Posso andare alle cartelle usando il comando Esegui ma non riesco a vedere le cartelle sul mio disco rigido. Come posso risolvere questo problema?

Risposta di Bruce:

Ecco alcune ipotesi sicure basate sulle informazioni che ci sono state fornite: Il sistema operativo è Windows XP o successivo; il file system in uso è NTFS; l'utente non dispone delle autorizzazioni di controllo completo sulla parte del file system che sta tentando di manipolare; non sono nel contesto di amministratore; e le autorizzazioni predefinite sul file system potrebbero essere state modificate.

Qualunque cosa in Windows è un oggetto, che si tratti di una chiave di registro, una stampante o un file. Anche se usano gli stessi meccanismi per definire l'accesso degli utenti, limiteremo la nostra discussione agli oggetti del file system per renderlo il più semplice possibile.

Controllo di accesso

Sicurezza Red Alert: 10 blog sulla sicurezza informatica che dovresti seguire oggiLa sicurezza è una parte cruciale dell'informatica e dovresti cercare di educare te stesso e rimanere aggiornato. Ti consigliamo di dare un'occhiata a questi dieci blog sulla sicurezza e agli esperti di sicurezza che li scrivono. Leggi di più di qualsiasi tipo si tratta di controllare chi può fare qualcosa sull'oggetto da proteggere. Chi ha la chiave magnetica per sbloccare il cancello per entrare nel complesso? Chi ha le chiavi per aprire l'ufficio del CEO? Chi ha la combinazione per aprire la cassaforte nel loro ufficio?

Lo stesso tipo di pensiero si applica alla sicurezza di file e cartelle su file system NTFS. Ogni utente sul sistema non ha una necessità giustificabile di accedere a tutti i file sul sistema, né tutti devono avere lo stesso tipo di accesso a questi file. Proprio come ogni dipendente di un'azienda non deve avere accesso alla cassaforte nell'ufficio del CEO o alla possibilità di modificare i report aziendali, anche se può essere autorizzato a leggerli.

permessi

Windows controlla l'accesso agli oggetti del file system (file e cartelle) impostando le autorizzazioni per utenti o gruppi. Questi specificano il tipo di accesso dell'utente o del gruppo all'oggetto. Queste autorizzazioni possono essere impostate su entrambi permettere o negare un tipo specifico di accesso e può essere impostato esplicitamente sull'oggetto o implicitamente tramite l'ereditarietà dalla cartella principale.

Le autorizzazioni standard per i file sono: Controllo completo, Modifica, Leggi ed Esegui, Leggi, Scrivi e Speciale. Le cartelle hanno un altro permesso speciale, chiamato Elenco contenuti cartella. Queste autorizzazioni standard sono insiemi predefiniti di permessi avanzati che consentono un controllo più granulare, ma normalmente non sono necessari al di fuori delle autorizzazioni standard.

Ad esempio, il Leggi ed esegui l'autorizzazione standard include le seguenti autorizzazioni avanzate:

- Attraversa cartella / Esegui file

- Elenca cartella / Leggi dati

- Leggi attributi

- Leggi attributi estesi

- Autorizzazioni di lettura

Elenchi di controllo degli accessi

Ogni oggetto nel file system ha un Elenco di controllo di accesso (ACL) associato. L'ACL è un elenco di identificatori di sicurezza (SID) che dispongono di autorizzazioni sull'oggetto. Il sottosistema dell'autorità di sicurezza locale (LSASS) confronterà il SID associato al token di accesso fornito all'utente al momento dell'accesso ai SID nella LCA per l'oggetto a cui l'utente sta tentando di accedere. Se il SID dell'utente non corrisponde a nessuno dei SID nella LCA, l'accesso verrà negato. Se corrisponde, l'accesso richiesto verrà concesso o negato in base alle autorizzazioni per quel SID.

Esiste anche un ordine di valutazione per le autorizzazioni che deve essere considerato. Le autorizzazioni esplicite hanno la precedenza sulle autorizzazioni implicite e le autorizzazioni negate hanno la precedenza sulle autorizzazioni consentite. In ordine, si presenta così:

- Nega esplicito

- Consenti esplicito

- Negazione implicita

- Consenti implicito

Autorizzazioni di directory root predefinite

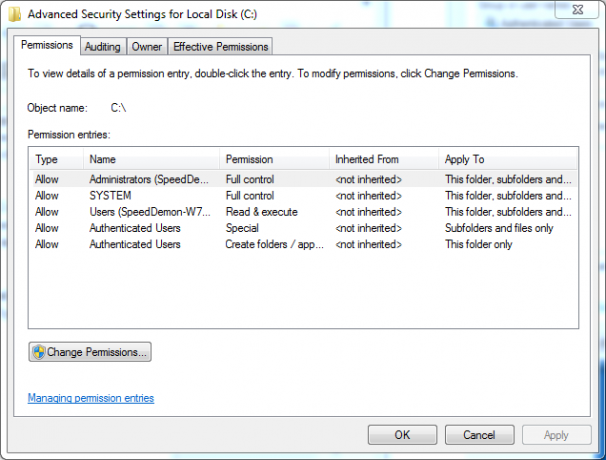

Le autorizzazioni concesse nella directory principale di un'unità variano leggermente, a seconda che l'unità sia o meno l'unità di sistema. Come si vede nell'immagine qui sotto, un'unità di sistema ne ha due separate permettere voci per utenti autenticati. Ce n'è uno che consente agli utenti autenticati di creare cartelle e aggiungere dati a file esistenti, ma di non modificare alcun dato esistente nel file che si applica esclusivamente alla directory principale. L'altro consente agli Utenti autenticati di modificare file e cartelle contenuti nelle sottocartelle, se tale sottocartella eredita le autorizzazioni dalla radice.

Le directory di sistema (Windows, Dati programma, File programma, File programma (x86), Utenti o Documenti e impostazioni, e possibilmente altri) non ereditano le loro autorizzazioni dalla directory principale. Poiché sono directory di sistema, le loro autorizzazioni sono esplicitamente impostate per prevenire alterazione involontaria o dannosa del sistema operativo, dei programmi e dei file di configurazione da parte di malware o un hacker.

Se non si tratta di un'unità di sistema, l'unica differenza è che il gruppo Utenti autenticati ha un'unica voce di autorizzazione che consente di modificare le autorizzazioni per la cartella principale, le sottocartelle e i file. Tutte le autorizzazioni assegnate per i 3 gruppi e l'account SYSTEM sono ereditate in tutto il disco.

Analisi del problema

Quando il nostro poster ha pubblicato il attrib comando che tenta di rimuovere qualsiasi attributo di sistema, nascosto e di sola lettura su tutti i file e le cartelle a partire da (non specificato) in cui si trovavano, hanno ricevuto messaggi che indicavano l'azione che volevano eseguire (Scrivi attributi) essere negato. A seconda della directory in cui si trovavano quando eseguivano il comando, questa è probabilmente un'ottima cosa, specialmente se si trovavano in C: \.

Invece di provare a eseguire quel comando, sarebbe stato meglio modificare le impostazioni in Esplora risorse / Esplora file per mostrare file e directory nascosti. Questo può essere facilmente realizzato andando a Organizza> Opzioni cartella e ricerca in Windows Explorer o File> Cambia cartella e opzioni di ricerca in Esplora file. Nella finestra di dialogo risultante, selezionare il Visualizza scheda> Mostra file, cartelle e unità nascosti. Con questa opzione abilitata, le directory e i file nascosti verranno visualizzati come elementi in grigio nell'elenco.

A questo punto, se i file e le cartelle non vengono ancora visualizzati, esiste un problema con l'autorizzazione avanzata Elenco cartelle / Leggi dati. O l'utente o un gruppo a cui appartiene l'utente è espressamente o implicitamente ha negato tale autorizzazione per le cartelle in questione o l'utente non appartiene a nessuno dei gruppi che hanno accesso a tali cartelle.

Puoi chiedere come il lettore potrebbe andare direttamente in una di queste cartelle se l'utente non dispone delle autorizzazioni Elenco cartelle / Leggi dati. Finché conosci il percorso della cartella, puoi accedervi a condizione che tu abbia le autorizzazioni avanzate Traverse Folder / Execute File su di essa. Questo è anche il motivo per cui non è probabile che si tratti di un problema con l'autorizzazione standard Elenco cartelle contenuti. Esso ha entrambi di queste autorizzazioni avanzate.

La risoluzione

Ad eccezione delle directory di sistema, la maggior parte delle autorizzazioni sono ereditate lungo la catena. Quindi, il primo passo è identificare la directory più vicina alla radice dell'unità, in cui emergono i sintomi. Una volta individuata questa directory, fare clic con il tasto destro del mouse e selezionare Proprietà> scheda Sicurezza. Controllare le autorizzazioni per ciascuno dei gruppi / utenti elencati, al fine di verificare che abbiano un segno di spunta nella colonna Consenti per l'autorizzazione del contenuto della cartella Elenco e non nella colonna Nega.

Se nessuna delle colonne è selezionata, controlla anche la voce Autorizzazioni speciali. Se questa opzione è selezionata (consenti o nega), fai clic su Avanzate pulsante, quindi Modifica autorizzazioni nella finestra di dialogo risultante se si esegue Vista o versioni successive. Ciò farà apparire una finestra di dialogo quasi identica con alcuni pulsanti aggiuntivi. Seleziona il gruppo appropriato, fai clic su modificare e assicurarsi che sia consentita la cartella Elenco / autorizzazione dei dati di lettura.

Se i segni di spunta sono disattivati, significa che è un permesso ereditato, e modificarlo dovrebbe essere fatto nella cartella principale, a meno che non ci sia un motivo convincente per non farlo, come se fosse la directory del profilo di un utente e il genitore sarebbe Utenti o Documenti e impostazioni cartella. Non è inoltre saggio aggiungere autorizzazioni per un secondo utente per poter accedere alla directory del profilo di un altro utente. Effettua invece il login come quell'utente per accedere a quei file e cartelle. Se è qualcosa che dovrebbe essere condiviso, spostali nella directory del profilo pubblico o usa la scheda Condivisione per consentire ad altri utenti di accedere alle risorse.

È anche possibile che l'utente non disponga dell'autorizzazione per modificare le autorizzazioni dei file o delle directory in questione. In tal caso, Windows Vista o versione successiva dovrebbe presentare a Controllo dell'account utente (UAC) Stop fastidiosi prompt UAC - Come creare una whitelist di controllo dell'account utente [Windows]Da quando Vista, noi utenti di Windows siamo stati assillati, infastiditi, infastiditi e stanchi della richiesta User Account Control (UAC) che ci dice che un programma sta avviando che abbiamo lanciato intenzionalmente. Certo, è migliorato, ... Leggi di più richiedere la password dell'amministratore o l'autorizzazione per elevare i privilegi dell'utente per consentire questo accesso. In Windows XP, l'utente deve aprire Esplora risorse con l'opzione Esegui come... e utilizzare l'opzione Account amministratore Account amministratore Windows: tutto ciò che devi sapereA partire da Windows Vista, l'account amministratore di Windows integrato è disabilitato per impostazione predefinita. Puoi abilitarlo, ma fallo a tuo rischio e pericolo! Ti mostriamo come. Leggi di più per garantire che le modifiche possano essere apportate, se non sono già in esecuzione con un account amministrativo.

So che molte persone ti direbbero semplicemente di diventare proprietario delle directory e dei file in questione, ma ce n'è uno enorme avvertimento per quella soluzione. Se influirebbe su qualsiasi file di sistema e / o directory, indebolirai gravemente la sicurezza generale del tuo sistema. Dovrebbe mai essere eseguito su root, Windows, Utenti, Documenti e impostazioni, File di programma, File di programma (x86), Dati del programma o directory inetpub o una delle loro sottocartelle.

Conclusione

Come puoi vedere, le autorizzazioni sulle unità NTFS non sono eccessivamente difficili, ma individuare la fonte dei problemi di accesso può essere noioso su sistemi con molte directory. Grazie a una comprensione di base di come funzionano le autorizzazioni con le liste di controllo degli accessi e un po 'di tenacia, individuare e risolvere questi problemi diventerà presto un gioco da ragazzi.

Bruce gioca con l'elettronica dagli anni '70, i computer dai primi anni '80 e risponde accuratamente a domande sulla tecnologia che non ha mai usato né visto per tutto il tempo. Si infastidisce anche tentando di suonare la chitarra.