Annuncio pubblicitario

I produttori di CPU stanno sopportando alcuni mesi difficili. Il enormi vulnerabilità di Spettro e Meltdown ha scosso il mondo dell'informatica. E poi, se le vulnerabilità non erano abbastanza gravi, le patch messe in evidenza per risolvere i problemi venivano fornite con il proprio set di problemi. Sarà qualche tempo fino a quando gli effetti di Spettro / Meltdown si attenuano.

I chip AMD non erano incolumi. Peggio ancora, a marzo 2018, i ricercatori affermano di aver trovato una serie di nuove vulnerabilità critiche specifiche di AMD. Tuttavia, alcune persone nel mondo della tecnologia non sono sicure. C'è qualche verità nelle segnalazioni di vulnerabilità critiche in CPU AMD Ryzen Cosa c'è di così buono nel nuovo AMD Ryzen?L'AMD Ryzen è appena atterrato e il mondo delle CPU è diventato interessante. In cosa consiste l'hype ed è giusto per te? Leggi di più ? Diamo un'occhiata alla storia finora.

Vulnerabilità critiche e backdoor sfruttabili

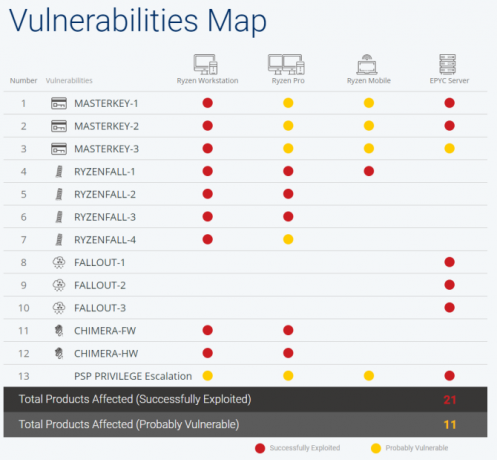

La società di sicurezza israeliana CTS Labs ha rivelato 13 vulnerabilità critiche. Le vulnerabilità riguardano la workstation AMD Ryzen, Ryzen Pro, l'architettura mobile Ryzen e i processori server EPYC. Inoltre, le vulnerabilità mostrano analogie con Spectre / Meltdown e potrebbero consentire a un utente malintenzionato di accedere a dati privati, installare malware o accedere a un sistema compromesso.

Le vulnerabilità del processore derivano dalla progettazione di Secure Processor di AMD, una funzione di sicurezza della CPU che consente l'archiviazione sicura di chiavi di crittografia, password e altri dati estremamente sensibili. Questo, in combinazione con un difetto nella progettazione del chipset Zen di AMD che collega il processore ad altri dispositivi hardware.

"Questa parte integrante della maggior parte dei prodotti AMD, comprese le workstation e i server, viene attualmente fornita con più vulnerabilità di sicurezza che potrebbero consentire agli attori malintenzionati di installare permanentemente codice dannoso all'interno del Processore protetto si."

Queste vulnerabilità sono reali?

Sì, sono molto reali e sono disponibili in quattro gusti:

- Ryzenfall: Consente al codice dannoso di assumere il controllo completo di AMD Secure Processor

- Ricaduta: Consente a un utente malintenzionato di leggere e scrivere in aree di memoria protette come SMRAM

- Chimera: Una vulnerabilità "doppia", con un difetto del firmware e un difetto dell'hardware che consente l'iniezione di codice dannoso direttamente nel chipset AMD Ryzen; Il malware basato su chipset elude praticamente tutte le soluzioni di sicurezza degli endpoint

- masterkey: Sfrutta molteplici vulnerabilità nel firmware AMD Secure Processor per consentire l'accesso a Secure Processor; consente a malware basati su chipset persistenti estremamente furtivi di eludere la sicurezza; potrebbe consentire danni fisici al dispositivo

Il blog sulla sicurezza di CTS Labs afferma: "Gli aggressori potrebbero usare Ryzenfall per aggirare Windows Credential Guard, rubare le credenziali di rete e quindi potenzialmente diffondersi anche attraverso reti aziendali Windows altamente sicure […] Gli attaccanti potrebbero usare Ryzenfall insieme a Masterkey per installare malware persistente sul processore sicuro, esponendo i clienti al rischio di copertura industriale a lungo termine spionaggio."

Altri ricercatori sulla sicurezza hanno rapidamente verificato i risultati.

Indipendentemente dal clamore attorno alla versione, i bug sono reali, accuratamente descritti nel loro rapporto tecnico (che non è pubblico) e il loro codice di exploit funziona.

- Dan Guido (@dguido) 13 marzo 2018

Nessuna delle vulnerabilità richiede l'accesso al dispositivo fisico o eventuali driver aggiuntivi per l'esecuzione. Tuttavia, richiedono i privilegi di amministratore della macchina locale, quindi c'è qualche tregua. E ammettiamolo, se qualcuno ha accesso diretto alla radice al tuo sistema, sei già in un mondo di dolore.

Qual è il problema, allora?

Bene, nessuno ha davvero sentito parlare di CTS Labs. Che da solo non è un problema. Le piccole imprese completano costantemente ricerche eccellenti. È piuttosto il modo in cui CTS Labs ha divulgato le vulnerabilità al pubblico. La divulgazione standard della sicurezza chiede ai ricercatori di concedere all'azienda vulnerabile almeno 90 giorni per correggere un problema prima di rendere pubbliche le scoperte sensibili.

CTS Labs ha offerto a AMD un enorme 24 ore prima di mettere online il sito amdflaws [Broken URL Removed]. E questo ha attirato l'ira significativa della comunità della sicurezza. Tuttavia, non è solo il sito. Anche il modo in cui vengono presentate le vulnerabilità è fonte di problemi. Il sito di informazioni sulla vulnerabilità presenta un'intervista con uno dei ricercatori, è pieno di infografiche e altri media, ha nomi accattivanti e accattivanti per i problemi e sembra esagerato per l'uscita di a vulnerabilità. (Una vulnerabilità che AMD ha risolto in meno di 24 ore, attenzione!)

Anche i CTS Lab hanno dato il loro ragionamento per questo. Il CTO Ilia Luk-Zilberman di CTS Labs spiega che "l'attuale struttura della" Divulgazione responsabile "presenta un problema molto serio." Inoltre, loro "Penso che sia difficile credere che siamo l'unico gruppo al mondo che ha queste vulnerabilità, considerando chi sono gli attori del mondo oggi." voi può leggi la lettera completa qui [PDF].

TL; DR: CTS Labs ritiene che il periodo di attesa di 30/60/90 giorni prolunghi il pericolo per i consumatori già vulnerabili. Se i ricercatori fanno immediatamente la divulgazione, forza la mano dell'azienda ad agire immediatamente. In effetti, il loro suggerimento di utilizzare la convalida di terze parti, come ha fatto CTS Labs con Dan Guido (la cui conferma Tweet è collegata sopra), è sensato, ma qualcosa che già accade.

Shorting AMD Stock

Altri ricercatori hanno minimizzato la gravità dei difetti a causa del livello richiesto di accesso al sistema. Ci sono state ulteriori domande sulla tempistica del rapporto in quanto è emersa la società di vendita allo scoperto Viceroy Research stavano emettendo un rapporto dichiarando che le azioni AMD potrebbero perdere tutto il loro valore. Le azioni AMD hanno effettivamente avuto un crollo, in coincidenza con il rilascio del rapporto sulla vulnerabilità di CTS Labs, ma hanno chiuso la giornata in rialzo rispetto a prima.

Lo sviluppatore principale del kernel Linux Linus Torvalds crede anche che l'approccio di CTS Labs sia negligente, affermando “Sì, sembra più una manipolazione delle scorte che un consulenza di sicurezza per me. " Torvalds si lamenta anche del clamore inutile che circonda il rilascio, affermando che i ricercatori della sicurezza “Sembrano pagliacci a causa di esso “.

Il ranting di Torvald non è senza precedenti. Ma ha ragione. Viene anche sul retro di un altro "avviso di sicurezza" che richiede sia un SSH terribile che una terribile password di root per funzionare. Torvalds (e altri ricercatori e sviluppatori della sicurezza sottolineano che a volte solo perché un difetto sembra pericoloso ed esotico, non lo rende un grosso problema per il grande pubblico.

Puoi stare al sicuro?

Bene, è una borsa di sicurezza mista. La tua CPU AMD Ryzen è vulnerabile? Sì. La tua CPU AMD Ryzen vedrà probabilmente un exploit in questo modo? È alquanto improbabile, almeno a breve termine.

Detto questo, quelli con un sistema AMD Ryzen dovrebbero alzare il livello di vigilanza sulla sicurezza per le prossime settimane fino a quando AMD può rilasciare una patch di sicurezza. Speriamo che saranno a dannatamente meglio della vista delle patch Spectre / Meltdown Lo spettro e il tracollo sono ancora una minaccia? Le patch di cui hai bisognoSpectre e Meltdown sono vulnerabilità della CPU. Siamo più vicini a correggere queste vulnerabilità? Le patch hanno funzionato? Leggi di più !

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.