Annuncio pubblicitario

Per molti, la parola "crittografia" suscita probabilmente le immagini in stile James Bond di un cattivo con una valigetta ammanettata al polso con codici di lancio nucleari o qualche altro film d'azione di base. In realtà, tutti noi usiamo la tecnologia di crittografia su base giornaliera e, sebbene la maggior parte di noi probabilmente non capisca il "come" o il "Perché", siamo certi che la sicurezza dei dati sia importante e se la crittografia ci aiuta a raggiungere questo obiettivo, allora siamo decisamente impegnati tavola.

Quasi ogni dispositivo informatico con cui interagiamo quotidianamente utilizza una qualche forma di tecnologia di crittografia. Dagli smartphone (che spesso possono avere i loro dati crittografati Come crittografare i dati sul tuo smartphoneCon lo scandalo Prism-Verizon, ciò che presumibilmente sta accadendo è che la National Security Agency (NSA) degli Stati Uniti d'America sta effettuando il mining. Cioè, hanno passato i registri delle chiamate di ... Leggi di più

), su tablet, desktop, laptop o persino sul tuo fidato Kindle, la crittografia è ovunque.Ma come funziona?

Che cos'è la crittografia?

La crittografia è una forma moderna di crittografia che consente all'utente nascondi informazioni Non solo per i paranoici: 4 motivi per crittografare la tua vita digitaleLa crittografia non è solo per i teorici della cospirazione paranoica, né è solo per i fanatici della tecnologia. La crittografia è qualcosa di cui tutti gli utenti di computer possono beneficiare. I siti Web di tecnologia scrivono su come crittografare la tua vita digitale, ma ... Leggi di più da altri. La crittografia utilizza un algoritmo complesso chiamato cifratura per trasformare i dati normalizzati (testo in chiaro) in una serie di caratteri apparentemente casuali (testo cifrato) che è illeggibile da quelli senza una chiave speciale in cui decifrarlo. Coloro che possiedono la chiave possono decrittografare i dati per visualizzare nuovamente il testo in chiaro anziché la stringa di caratteri casuali del testo cifrato.

Due dei metodi di crittografia più utilizzati sono la crittografia a chiave pubblica (asimmetrica) e la crittografia a chiave privata (simmetrica). I due sono simili nel senso che entrambi consentono a un utente di crittografare i dati per nasconderli dagli altri e quindi decrittografarli per accedere al testo in chiaro originale. Differiscono, tuttavia, nel modo in cui gestiscono i passaggi tra crittografia e decrittografia.

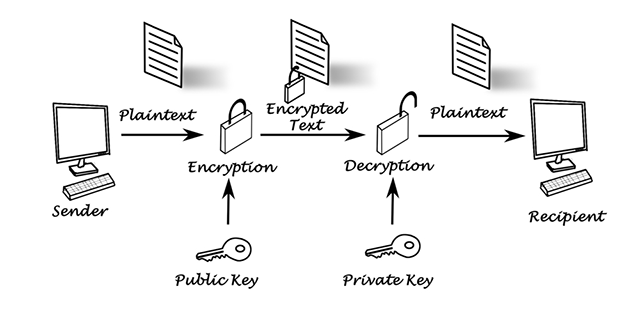

Crittografia a chiave pubblica

Chiave pubblica - o asimmetrica - la crittografia utilizza la chiave pubblica del destinatario e una chiave privata (matematicamente) corrispondente.

Ad esempio, se Joe e Karen avevano entrambi le chiavi di una scatola, con Joe che aveva la chiave pubblica e Karen che aveva una chiave privata corrispondente, Joe poteva usare la sua chiave per sbloccare la scatola e inserirvi degli oggetti, ma non sarebbe in grado di visualizzare gli oggetti già presenti, né di recuperare nulla. Karen, d'altra parte, poteva aprire la scatola e visualizzare tutti gli oggetti all'interno, oltre a rimuoverli come meglio credeva usando la sua chiave privata corrispondente. Non poteva, tuttavia, aggiungere oggetti alla scatola senza avere una chiave pubblica aggiuntiva.

In senso digitale, Joe può crittografare il testo in chiaro (con la sua chiave pubblica) e inviarlo a Karen, ma solo Karen (e la sua chiave privata corrispondente) potrebbe decodificare il testo cifrato in testo normale. La chiave pubblica (in questo scenario) viene utilizzata per crittografare il testo cifrato, mentre la chiave privata viene utilizzata per decodificarla in testo normale. Karen avrebbe solo bisogno della chiave privata per decrittografare il messaggio di Joe, ma avrebbe bisogno di accedere a una chiave pubblica aggiuntiva per crittografare un messaggio e rispedirlo a Joe. Joe d'altra parte non poteva decrittografare i dati con la sua chiave pubblica, ma poteva usarli per inviare a Karen un messaggio crittografato.

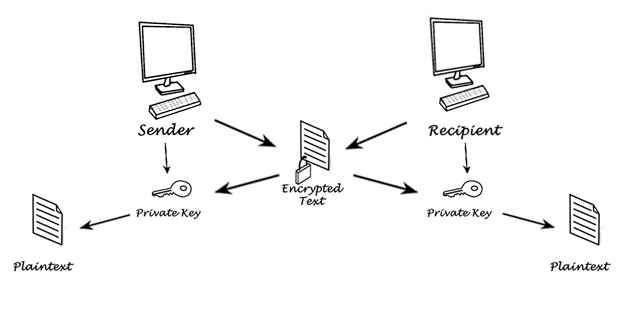

Crittografia chiave privata

Laddove la crittografia a chiave privata - o simmetrica - differisce dalla crittografia a chiave pubblica è nello scopo delle chiavi stesse. Ci sono ancora due chiavi necessarie per comunicare, ma ognuna di queste chiavi è essenzialmente la stessa.

Ad esempio, Joe e Karen possiedono entrambi le chiavi della casella sopracitata, ma in questo scenario le chiavi fanno la stessa cosa. Entrambi sono ora in grado di aggiungere o rimuovere elementi dalla confezione.

Parlando digitalmente, ora Joe può crittografare un messaggio e decodificarlo con la sua chiave. Karen può fare lo stesso con i suoi.

Una (breve) storia della crittografia

Quando si parla di crittografia, è importante distinguere tra tutte le moderne tecnologie di crittografia derivato dalla crittografia Computer quantistici: la fine della crittografia?Il calcolo quantistico come idea è in circolazione da un po 'di tempo: la possibilità teorica è stata originariamente introdotta nel 1982. Negli ultimi anni il campo si è avvicinato alla praticità. Leggi di più . La crittografia è, al centro, l'atto di creare e (tentare di) decifrare un codice. Mentre la crittografia elettronica è relativamente nuova nello schema più grande delle cose, la crittografia è una scienza che risale all'antica Grecia.

I Greci furono la prima società a cui viene attribuita la crittografia per nascondere i dati sensibili sotto forma di parole scritte, dagli occhi dei loro nemici e dal pubblico in generale. Hanno usato un metodo molto primitivo di crittografia che si basava sull'uso dello scytale come strumento per creare un codice di trasposizione (chiave di risposta) per decodificare i messaggi crittografati. Lo scytale è un cilindro usato per avvolgere la pergamena per decifrare il codice. Quando le due parti comunicanti utilizzavano un cilindro dello stesso spessore, la pergamena visualizzava il messaggio quando veniva letta da sinistra a destra. Quando la pergamena veniva srotolata, appariva come un lungo e sottile pezzo di pergamena con numeri e lettere apparentemente casuali. Quindi, mentre non arrotolato può sembrare competere senza senso, quando arrotolato sullo scytale sembrerebbe più simile a questo:

I Greci non erano i soli a sviluppare metodi di crittografia primitivi. I romani seguirono l'esempio introducendo quella che divenne nota come "cifra di Cesare", una cifra di sostituzione che implicava la sostituzione di una lettera con un'altra lettera spostata più in basso nell'alfabeto. Ad esempio, se la chiave comportasse uno spostamento a destra di tre, la lettera A diventerebbe D, la lettera B sarebbe E, e così via.

Altri esempi che sono stati considerati scoperte del loro tempo sono stati:

- Il quadrato di Polibio: Un'altra svolta crittografica dell'antica Grecia si basa su una griglia 5 x 5 che inizia con la lettera "A" in alto a sinistra e "Z" in basso a destra ("I" e "J" condividono un quadrato). I numeri da 1 a 5 appaiono sia orizzontalmente che verticalmente in cima alla riga superiore delle lettere e all'estrema sinistra. Il codice si basa sul dare un numero e poi localizzarlo sulla griglia. Ad esempio, "Ball" sarebbe 12, 11, 31, 31.

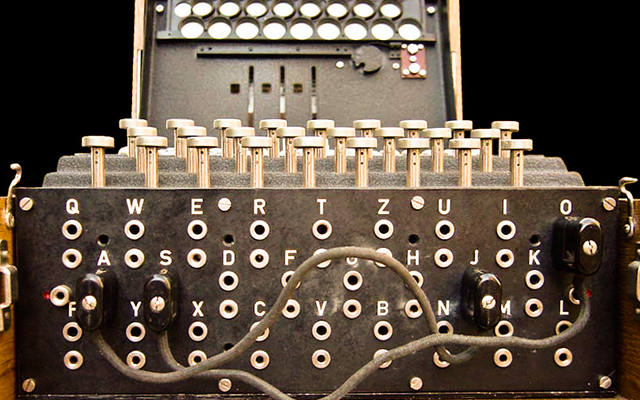

- Enigma machine: La macchina Enigma è una tecnologia della Seconda Guerra Mondiale conosciuta come una macchina di cifratura a rotore elettromeccanico. Questo dispositivo sembrava una macchina da scrivere sovradimensionata e consentiva agli operatori di digitare in chiaro, mentre la macchina crittografava il messaggio e lo inviava a un'altra unità. Il destinatario annota la stringa casuale di lettere crittografate dopo che si sono accese sulla macchina ricevente e ha rotto il codice dopo aver impostato il modello originale dal mittente sulla sua macchina.

- Standard di crittografia dei dati: Il Data Encryption Standard (DES) è stato il primo moderno algoritmo a chiave simmetrica utilizzato per la crittografia dei dati digitali. Sviluppato negli anni '70 presso IBM, DES divenne lo standard federale di elaborazione delle informazioni per gli Stati Uniti nel 1977 e divenne la base per la costruzione delle moderne tecnologie di crittografia.

Tecnologia di crittografia moderna

La moderna tecnologia di crittografia utilizza algoritmi più sofisticati e chiavi di dimensioni maggiori per migliorare nascondere i dati crittografati L'interesse per la privacy garantirà il targeting da parte della NSASì, è giusto. Se ti interessa la privacy, potresti essere aggiunto a un elenco. Leggi di più . Maggiore è la dimensione della chiave, più combinazioni possibili che dovrebbe essere eseguito un attacco di forza bruta per trovare con successo la decrittografia del testo cifrato.

Man mano che le dimensioni della chiave continuano a migliorare, il tempo necessario per decifrare una crittografia utilizzando un attacco di forza bruta sale alle stelle. Ad esempio, mentre una chiave a 56 bit e una chiave a 64 bit sembrano avere un valore relativamente vicino, la chiave a 64 bit è in realtà 256 volte più difficile da decifrare rispetto alla chiave a 56 bit. La maggior parte delle crittografie moderne utilizza un minimo di una chiave a 128 bit, con alcune che utilizzano chiavi a 256 bit o superiori. Per metterlo in prospettiva, decifrare una chiave a 128 bit richiederebbe un attacco di forza bruta per testarlo 339.000.000.000.000.000.000.000.000.000.000.000 possibili combinazioni di tasti. Nel caso in cui tu sia curioso, in realtà ci vorrebbero oltre un milione di anni per indovinare la chiave corretta usando attacchi di forza bruta e che sta usando i supercomputer più potenti esistenti. In breve, teoricamente non è plausibile che qualcuno provi persino a violare la crittografia utilizzando la tecnologia a 128 bit o superiore.

3DES

Gli standard di crittografia hanno fatto molta strada da quando il DES è stato adottato per la prima volta nel 1977. In effetti, una nuova tecnologia DES, nota come Triple DES (3DES) è piuttosto popolare ed è basata su una versione modernizzata dell'algoritmo DES originale. Mentre la tecnologia DES originale era piuttosto limitata con una dimensione della chiave di soli 56 bit, l'attuale dimensione della chiave 3DES di 168 bit rende significativamente più difficile e richiede tempo per craccare.

AES

Advanced Encryption Standard è un codice simmetrico basato sul codice a blocchi Rijandael che è attualmente lo standard del governo federale degli Stati Uniti. AES fu adottato in tutto il mondo come l'erede apparente al ormai deprecato standard DES del 1977 e sebbene vi siano esempi pubblicati di attacchi più veloci della forza bruta, la potente tecnologia AES è ancora ritenuta non calcolabile dal punto di vista computazionale in termini di cracking. Inoltre, AES offre solide prestazioni su un'ampia varietà di hardware e offre requisiti sia di alta velocità che di bassa RAM, rendendolo una scelta di prim'ordine per la maggior parte delle applicazioni. Se stai utilizzando un Mac, il popolare strumento di crittografia FileVault Che cos'è FileVault su macOS e come si usa?Ecco cosa devi sapere sulla funzionalità di crittografia del disco FileVault sul tuo Mac e su come abilitare e disabilitare FileVault. Leggi di più è una delle tante applicazioni che utilizza AES.

RSA

RSA è uno dei primi sistemi crittografici asimmetrici ampiamente utilizzati per la trasmissione di dati. L'algoritmo è stato descritto per la prima volta nel 1977 e si basa su una chiave pubblica basata su due grandi numeri primi e un valore ausiliario per crittografare un messaggio. Chiunque può utilizzare la chiave pubblica per crittografare un messaggio, ma solo qualcuno con conoscenza dei numeri primi può tentare in modo fattibile di decodificare il messaggio. RSA ha aperto le porte a numerosi protocolli crittografici come le firme digitali e i metodi di voto crittografico. È anche l'algoritmo alla base di diverse tecnologie open source, come PGP PGP Me: spiegazione della privacy abbastanza buonaPretty Good Privacy è un metodo per crittografare i messaggi tra due persone. Ecco come funziona e se resiste al controllo. Leggi di più , che consente di crittografare la corrispondenza digitale.

ECC

La crittografia a curva ellittica è tra le forme di crittografia più potenti e meno comprese oggi. I sostenitori dell'approccio ECC citano lo stesso livello di sicurezza con tempi operativi più rapidi, in gran parte a causa degli stessi livelli di sicurezza utilizzando dimensioni chiave inferiori. Gli elevati standard prestazionali sono dovuti all'efficienza complessiva della curva ellittica, che li rende ideali per piccoli sistemi embedded come le smart card. L'NSA è il più grande sostenitore della tecnologia ed è già stato fatturato come successore dell'approccio RSA sopra menzionato.

Quindi, la crittografia è sicura?

Inequivocabilmente, la risposta è sì. La quantità di tempo, il consumo di energia e il costo computazionale per decifrare la maggior parte delle moderne tecnologie crittografiche lo rendono l'atto di tentare di rompere una crittografia (senza chiave) è un esercizio costoso che, relativamente parlando, futile. Detto questo, la crittografia presenta vulnerabilità che ricadono in gran parte al di fuori del potere della tecnologia.

Per esempio:

backdoor

Non importa quanto sia sicura la crittografia, una backdoor potrebbe potenzialmente fornire accesso alla chiave privata Perché l'e-mail non può essere protetta dalla sorveglianza del governo"Se sapessi quello che so sull'e-mail, potresti non usarlo neanche", ha dichiarato il proprietario del servizio di posta elettronica sicuro Lavabit mentre lo ha chiuso di recente. "Non c'è modo di fare crittografato ... Leggi di più . Questo accesso fornisce i mezzi necessari per decrittografare il messaggio senza interrompere la crittografia.

Gestione delle chiavi private

Mentre la moderna tecnologia di crittografia è estremamente sicura, gli umani non sono così facili da contare. Un errore in maneggiare la chiave KeePass Password Safe - Il sistema di password crittografato definitivo [Windows, portatile]Archivia in modo sicuro le tue password. Completo di crittografia e un generatore di password decente - per non parlare dei plugin per Chrome e Firefox - KeePass potrebbe essere il miglior sistema di gestione delle password. Se tu... Leggi di più come l'esposizione a terzi a causa di una chiave smarrita o rubata o un errore umano nella memorizzazione della chiave in luoghi non sicuri potrebbe consentire ad altri di accedere a dati crittografati.

Maggiore potenza computazionale

Usando le stime attuali, le moderne chiavi di crittografia sono computazionalmente impossibili da decifrare. Detto questo, con l'aumentare della potenza di elaborazione, la tecnologia di crittografia deve tenere il passo per stare al passo con la curva.

Pressione governativa

La legalità di questo è dipende dal tuo paese d'origine Ricerche su smartphone e laptop: Conosci i tuoi dirittiSai quali sono i tuoi diritti quando viaggi all'estero con un laptop, uno smartphone o un disco rigido? Leggi di più , ma in genere, le leggi di decrittazione obbligatorie obbligano il proprietario dei dati crittografati a consegnare la chiave al personale delle forze dell'ordine (con un mandato / ordine del tribunale) per evitare ulteriori azioni penali. In alcuni paesi, come il Belgio, i proprietari di dati crittografati interessati l'auto-incriminazione non è tenuta a conformarsi e la polizia è autorizzata a richiedere la conformità piuttosto che richiederlo. Non dimentichiamo che esiste anche un precedente di proprietari di siti Web che consegnano intenzionalmente chiavi di crittografia memorizzato i dati dei clienti o le comunicazioni ai funzionari delle forze dell'ordine nel tentativo di rimanere cooperativi.

La crittografia non è a prova di proiettile, ma protegge ognuno di noi in quasi ogni aspetto della nostra vita digitale. Mentre esiste ancora un (relativamente) piccolo gruppo demografico che non si fida dell'online banking o di effettuare acquisti su Amazon o altri rivenditori online, il resto di noi è un po 'più sicuro shopping online (da fonti attendibili) di quanto non saremmo dal fare lo stesso viaggio di shopping nel nostro locale centro commerciale.

Mentre la persona media rimarrà beatamente inconsapevole delle tecnologie che le proteggono durante l'acquisto caffè a Starbucks con la loro carta di credito, o accedendo a Facebook, che parla solo della potenza del tecnologia. Vedi, mentre la tecnologia di cui siamo entusiasti è decisamente più sexy, sono quelli che rimangono relativamente invisibili a fare il massimo. La crittografia rientra saldamente in questo campo.

Hai pensieri o domande sulla crittografia? Usa la casella dei commenti qui sotto.

Credito immagine: System Lock di Yuri Samoilov via Flickr, Crittografia della chiave pubblica tramite Shutterstock, Crittografia a chiave pubblica (modificata) tramite Shutterstock, Scytale tramite Wikimedia Commons, Enigma Plugboard tramite Wikimedia Commons, Lucchetto, chiave e informazioni personali tramite Shutterstock

Bryan è un espatriato nato negli Stati Uniti che attualmente vive nella soleggiata penisola di Baja in Messico. Ama la scienza, la tecnologia, i gadget e la citazione dei film di Will Ferrel.