Annuncio pubblicitario

Il ransomware è in aumento. I criminali informatici hanno aumentato la posta in gioco Oltre il tuo computer: 5 modi in cui il ransomware ti catturerà in futuroIl ransomware è probabilmente il malware più dannoso là fuori e i criminali che lo utilizzano stanno diventando di più avanzato, ecco cinque cose preoccupanti che potrebbero essere presto prese in ostaggio, tra cui case intelligenti e intelligenti macchine. Leggi di più nella battaglia per i tuoi dati, introducendo fasce di malware avanzato progettato per crittografare i tuoi dati personali. Il loro obiettivo finale è estorcere denaro da te. A meno che le loro richieste non vengano soddisfatte, i file crittografati rimarranno fuori portata.

Non disponibile. Perduto.

Gli attacchi agli individui non sono innovativi. Né stanno nascondendo i titoli. Ma il 2015 ha visto l'FBI ricevere poco meno di 2.500 reclami relativi direttamente agli attacchi relativi al ransomware, per un importo di circa $ 24 milioni in perdite per le vittime.

Poco più di due settimane fa, una nuova variante di ransomware, Petya, è emerso. Tuttavia, non appena i ricercatori della sicurezza hanno iniziato ad amministrare gli avvertimenti riguardanti il capacità del ransomware e specifiche modalità di attacco, un individuo irritato ha rotto il Petya crittografia. Ciò significa che migliaia di potenziali vittime possono decifrare in sicurezza i propri file, risparmiando tempo, denaro e montagne di frustrazione.

Perché Petya è diversa

ransomware le infezioni di solito seguono un percorso lineare Che cos'è un Bootkit e Nemesis è una vera minaccia?Gli hacker continuano a trovare modi per interrompere il sistema, come il bootkit. Diamo un'occhiata a cos'è un bootkit, come funziona la variante di Nemesis e consideriamo cosa puoi fare per essere chiaro. Leggi di più . Una volta che un sistema è stato compromesso, il ransomware esegue la scansione dell'intero computer Non cadere in fallo dei truffatori: una guida al ransomware e ad altre minacce Leggi di più e inizia il processo di crittografia. A seconda della variante di ransomware Evita di cadere vittima di queste tre truffe ransomwareAl momento sono in circolazione diverse truffe ransomware di spicco; andiamo oltre tre dei più devastanti, in modo da poterli riconoscere. Leggi di più , anche i percorsi di rete possono essere crittografati. Una volta completato il processo di crittografia, il ransomware invia un messaggio all'utente informandolo in merito alle loro opzioni: pagare o perdere Non pagare - Come battere il ransomware!Immagina se qualcuno si presentasse alla tua porta e dicesse: "Ehi, ci sono topi in casa che non sapevi. Dacci $ 100 e ce ne libereremo. "Questo è il Ransomware ... Leggi di più .

Le recenti variazioni nel ransomware hanno visto i file degli utenti personali ignorati, scegliendo invece di crittografare la tabella dei file master (MFT) dell'unità C: rendendo di fatto un computer inutile.

Tabella dei file master

Petya è stata ampiamente distribuita attraverso una campagna di posta elettronica dannosa.

"Le vittime riceveranno un'e-mail su misura per apparire e leggere come una missiva legata al mondo degli affari da un" candidato "che cerca una posizione in un'azienda. Presenterebbe agli utenti un collegamento ipertestuale a una posizione di archiviazione di Dropbox, che presumibilmente consentirebbe all'utente di scaricare il curriculum vitae (CV) del richiedente. "

Una volta installato, Petya inizia a sostituire il Master Boot Record (MBR). L'MBR è l'informazione memorizzata nel primo settore del disco rigido, contenente il codice che individua la partizione primaria attiva. Il processo di sovrascrittura impedisce il normale caricamento di Windows e impedisce l'accesso alla modalità provvisoria.

Una volta che Petya ha sovrascritto l'MBR, crittografa l'MFT, un file trovato sulle partizioni NTFS contenente informazioni critiche su ogni altro file sull'unità. Petya quindi forza un riavvio del sistema. Al riavvio, l'utente incontra una scansione CHKDSK falsa. Mentre la scansione sembra garantire l'integrità del volume, è vero il contrario. Quando CHKDSK viene completato e Windows tenta di caricare, l'MBR modificato visualizzerà un teschio ASCII con un ultimatum per pagare un riscatto, di solito in Bitcoin.

Il prezzo di recupero ammonta a circa $ 385, anche se questo può cambiare in base al tasso di cambio Bitcoin. Se l'utente decide di ignorare l'avviso, il riscatto di Bitcoin raddoppia. Se l'utente continua a resistere al tentativo di estorsione, l'autore del ransomware Petya eliminerà la chiave di crittografia.

Missione Hack-Petya

Laddove i progettisti di ransomware sono generalmente estremamente attenti nella scelta della crittografia, l'autore di Petya "è scivolato". Un programmatore non identificato capito come decifrare la crittografia di Petya dopo un "La visita di Pasqua a mio suocero mi ha portato [lui] in questo casino."

Il crack è in grado di rivelare la chiave di crittografia necessaria per sbloccare il record di avvio principale crittografato, rilasciando i file di sistema in cattività. Per riprendere il controllo dei file, gli utenti dovranno prima rimuovere il disco rigido infetto dal computer e collegarlo a un altro computer funzionante. Possono quindi estrarre un numero di stringhe di dati per accedere allo strumento.

L'estrazione dei dati è difficile e richiede strumenti e conoscenze specialistici. Fortunatamente, dipendente di Emsisoft Fabian Wosar creato uno strumento speciale per alleviare questo problema, rendendo "la decodifica effettiva più user friendly". Puoi trovare il Estrattore del settore Petya qui. Scaricalo e salvalo sul desktop del computer utilizzato per la correzione.

I "giornalisti" potrebbero iniziare a fare i compiti? Non sono responsabile della decrittabilità di Petya. Credito @leo_and_stone.

- Fabian Wosar (@fwosar) 15 aprile 2016

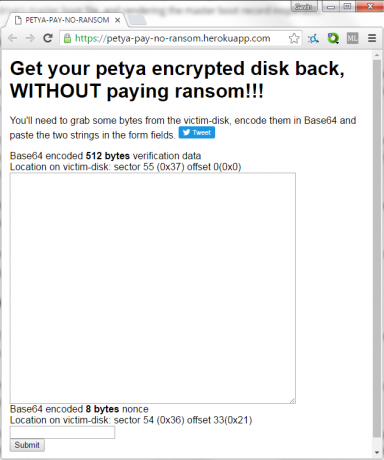

Lo strumento di Wosar estrae i 512 byte richiesti per il Petya crepa, "A partire dal settore 55 (0x37h) con un offset di 0 e il nonce 8 byte dal settore 54 (0x36) offset: 33 (0x21). ” Una volta estratti i dati, lo strumento li convertirà nella Base64 necessaria codificante. Può quindi essere inserito nel sito web petya-no-pay-riscatto.

Ho semplicemente fornito un piccolo strumento da ~ 50 righe che rende la decodifica effettiva più intuitiva.

- Fabian Wosar (@fwosar) 15 aprile 2016

Dopo aver generato la password di decodifica, scriverla. Ora dovrai sostituire il disco rigido, quindi avviare il sistema infetto. Quando viene visualizzata la schermata di blocco Petya, è possibile inserire la chiave di decodifica.

Un'esercitazione dettagliata sull'estrazione della stringa di dati, sull'inserimento dei dati convertiti nel sito Web e sulla generazione della password di decodifica può essere trovato qui.

Decrittazione per tutti?

La combinazione del crack di crittografia di leo-stone e dell'estrattore di settore Petya di Fabian Wosar rende felice la lettura. Chiunque abbia le conoscenze tecniche per cercare una soluzione per i propri file crittografati potrebbe avere una possibilità combattiva di riguadagnare il controllo dei propri dati.

Ora la soluzione è stata semplificata, quegli utenti senza risme di conoscenze tecniche potrebbero concretamente prendere la loro sistema infetto a un'officina di riparazione locale e informare i tecnici di ciò che deve fare, o almeno di ciò in cui credono deve fare.

Tuttavia, anche come il percorso per il fissaggio Questo una particolare variante di ransomware è diventata molto più semplice, il ransomware è ancora enorme, problema in continua evoluzione di fronte a ciascuno di noi Il ransomware continua a crescere: come proteggersi? Leggi di più . E, nonostante quel percorso sia più facile da trovare e più facile da seguire, gli autori di ransomware sanno che esiste una grande maggioranza di utenti che non avranno semplicemente alcuna speranza di decrittografare i file, la loro unica possibilità di recupero attraverso freddo, duro, non rintracciabile Bitcoin.

Nonostante la loro codifica iniziale passo falso, Sono sicuro che gli autori di Petya ransomware non sono seduti in giro, dispiaciuti per se stessi. Ora che questo metodo di crack e decrittazione sta guadagnando trazione, probabilmente stanno lavorando per aggiornare il loro codice per disabilitare la soluzione, chiudendo nuovamente la porta al recupero dei dati.

Sei stato vittima di un ransomware? Sei riuscito a recuperare i tuoi file o hai pagato il riscatto? Facci sapere di seguito!

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.