Annuncio pubblicitario

Ci sono persone che guadagnano milioni dall'ingerire nel tuo computer. Ogni clic ed e-mail può portarti a portata di mano. come ti proteggi? Imparando quali tecniche usano e cosa puoi fare al riguardo. Ecco la tua guida al ransomware e alle altre minacce che potresti incontrare.

ransomware

Il ransomware è qualsiasi software che richiede di pagare un prezzo prima di poterlo disinstallare o accedere ad altri software. Tiene il corretto funzionamento del tuo computer in ostaggio per un riscatto.

Il ransomware può essere semplice come una finestra che dice che hai un virus o altro malware sul tuo computer. Quindi ti dirà che hanno l'unico antivirus in grado di sbarazzarsene e te lo venderanno per soli $ 19,95 - inserisci qui i dettagli della tua carta di credito. Quindi effettuano addebiti fraudolenti sulla tua carta di credito e avrai comunque il virus. In generale, non pagare il riscatto. Consulta il nostro articolo su battendo ransomware e come rimuoverlo Non pagare - Come battere il ransomware! Immagina se qualcuno si presentasse alla tua porta e dicesse: "Ehi, ci sono topi in casa che non sapevi. Dacci $ 100 e ce ne libereremo. "Questo è il Ransomware ... Leggi di più per alcuni suggerimenti.

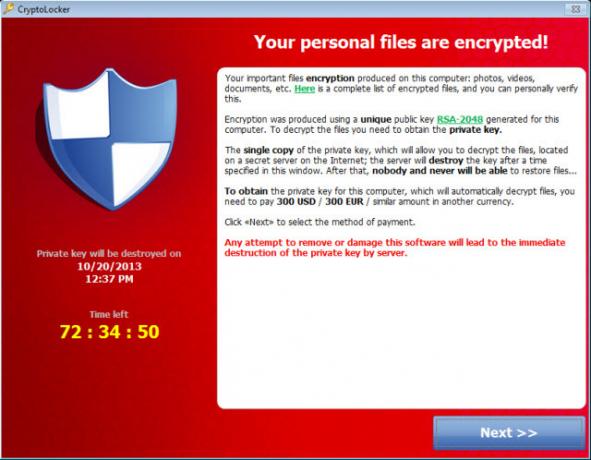

Esiste un pezzo davvero pessimo di ransomware chiamato cryptolocker. Non c'è speranza per le persone i cui computer vengono infettati da esso. Il ransomware crittografa i tuoi file nel momento in cui viene aperto, rendendoli inutili per te senza la chiave per decrittografarli. Ti venderanno la chiave per trecento dollari.

Quando vedi che hai CryptoLocker sul tuo computer, disconnetti il computer dalla tua rete. Scollegare il cavo di rete e spegnere la scheda WiFi. Non usare ancora nulla per rimuovere CryptoLocker - avrà smesso di crittografare i file - tuttavia devi decidere se pagare il riscatto per ottenere la chiave di decrittazione.

Se rimuovi CryptoLocker, non sarai in grado di pagare il riscatto per decifrare i tuoi file. Consigliamo di non pagare il riscatto, il che li incoraggia a escogitare più truffe, ma la decisione è tua. A volte funziona, a volte no. Dopo aver preso la tua decisione e preso provvedimenti, puoi utilizzarlo Malwarebytes per rimuoverlo.

La cosa migliore da fare è seguire queste passi per impedirti di rimanere bloccato con CryptoLocker CryptoLocker è il malware più cattivo di sempre ed ecco cosa puoi fareCryptoLocker è un tipo di software dannoso che rende il tuo computer completamente inutilizzabile crittografando tutti i tuoi file. Richiede quindi un pagamento in denaro prima che venga restituito l'accesso al computer. Leggi di più . Inoltre, fai riferimento al nostro eBook gratuito Una guida universale alla sicurezza del PC Una guida universale alla sicurezza del PCDai trojan ai worm, dai phisher ai farmacie, la rete è piena di pericoli. Tenersi al sicuro richiede non solo il software giusto, ma anche una comprensione del tipo di minacce a cui prestare attenzione. Leggi di più .

Chiamate al supporto tecnico falso

Alcune minacce informatiche si presentano sotto forma di una telefonata. Questo è noto come Ingegneria sociale Che cos'è l'ingegneria sociale? [MakeUseOf Explains]Puoi installare il firewall più potente e costoso del settore. È possibile istruire i dipendenti sulle procedure di sicurezza di base e sull'importanza di scegliere password complesse. Puoi persino bloccare la sala server, ma come ... Leggi di più nel mondo della sicurezza e ci sono cose che puoi fare proteggiti dall'ingegneria sociale Come proteggersi dagli attacchi di ingegneria socialeLa scorsa settimana abbiamo esaminato alcune delle principali minacce di ingegneria sociale che voi, la vostra azienda o i vostri dipendenti dovreste cercare. In poche parole, il social engineering è simile a un ... Leggi di più . Ciò si basa sul fatto che la vittima non è molto esperta di computer. La truffa attuale è il Supporto tecnico Microsoft falso chiamata. Ricevi una chiamata da qualcuno che ti dice che il tuo computer ha inviato loro nota che ha un problema. Potrebbero dirti che sono un tecnico certificato Microsoft o che sono partner Microsoft. Alcuni diranno che stanno chiamando da Microsoft.

La persona ti chiederà di installare un'applicazione. L'applicazione è una backdoor nel tuo computer che consente loro di fare ciò che vogliono con esso. Quindi ti chiederanno di pagarli. Se rifiuti, dicono che dovranno annullare il loro aiuto. Quando li paghi, fanno addebiti fraudolenti sulla tua carta di credito. Se questo dovesse succedere a te, lo abbiamo aiuto per te dopo essere caduto vittima della truffa del supporto tecnico Cosa dovresti fare dopo essere caduto per una truffa di supporto IT falso?Cerca la "truffa del supporto tecnico falso" e capirai quanto sia comune in tutto il mondo. Alcune semplici precauzioni dopo l'evento potrebbero aiutarti a sentirti meno vittima. Leggi di più .

Phishing

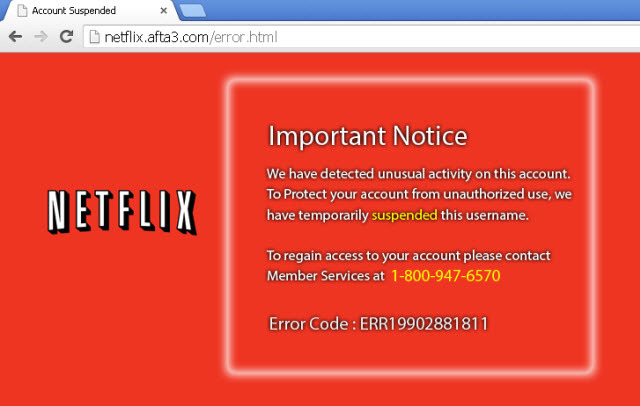

Il phishing è un modo geniale di dire pesca - come nelle persone che pescano informazioni preziose. L'esca è un messaggio che indica che è necessario aggiornare i dettagli dell'account per continuare a utilizzare un servizio. L'attuale popolare truffa di phishing si basa su Netflix.

In questa versione della truffa, un'e-mail ti chiede di accedere al tuo account Netflix. Quindi fai clic sul collegamento e inserisci il nome utente e la password di Netflix. Quindi verrai reindirizzato a un sito in cui ti viene comunicato che il tuo account Netflix è stato sospeso e devi chiamare un numero verde per assistenza.

Quando chiami il numero verde, ti fanno scaricare un aggiornamento per Netflix che è solo una backdoor sul tuo computer. Ora il Truffa del supporto tecnico Microsoft Che cos'è il supporto tecnico falso e perché non dovresti fidarti di tutto ciò che vedi su GoogleSei seduto a casa a pensare ai fatti tuoi. All'improvviso, il telefono squilla. Prendi, ed è Microsoft (o Norton, o Dell, o ...). In particolare, è un ingegnere di supporto ed è preoccupato, preoccupato per ... Leggi di più ha luogo.

Per evitare queste truffe, attiva il rilevamento del phishing del tuo browser. La maggior parte dei browser viene fornita con quella funzione attivata, ma verificalo per sicurezza e aggiorna spesso il tuo browser.

Se non sei sicuro che un link sia sicuro, ci sono siti che ti aiuteranno identificare se il collegamento è sicuro o sospetto 7 siti rapidi che consentono di verificare se un collegamento è sicuroPrima di fare clic su un collegamento, utilizzare questi controlli di collegamento per verificare che non causino malware o altre minacce alla sicurezza. Leggi di più . Se ti viene chiesto di chiamare un numero verde, esegui una ricerca sul numero. Esistono siti dedicati al monitoraggio dei truffatori telefonici e ai numeri di telefono che utilizzano. Se vuoi essere informato in modo proattivo, segui i siti su cui fai rapporto nuove tendenze del malware come il blog di MalwareBytes.

Attacchi informatici IoT

IoT è l'inizializzazione per il termine ionternet of Things. Cos'è l'Internet of Things? Cos'è l'Internet delle cose?Cos'è l'Internet of Things? Ecco tutto ciò che devi sapere a riguardo, perché è così eccitante e alcuni dei rischi. Leggi di più È l'estensione di Internet in dispositivi che la maggior parte non considera computer. Sono tutti i dispositivi a cui il tuo computer può connettersi; archiviazione collegata in rete, stampanti wireless, smart TV, frigoriferi, termostati e lampadine. Nell'Internet of Things, questi sono tutti punti di attacco ora.

Di recente, è stato lanciato un attacco denial of service distribuito utilizzando oltre 100.000 dispositivi in grado di inviare e-mail. La maggior parte delle persone non aveva idea che alcuni di questi dispositivi potessero inviare e-mail, e tanto meno essere raggiunti da qualcun altro su Internet. Secondo Proofpoint, la società di sicurezza che ha scoperto questa situazione, gran parte dell'e-mail è stata inviata, "... con gadget di consumo di tutti i giorni come router di rete domestica compromessi, centri multimediali collegati, televisori e almeno un frigorifero."

Il seguente documentario, "Un regalo per gli hacker", è un must-watch. È lungo solo 30 minuti. Passa attraverso alcuni dei problemi con diversi dispositivi collegati in rete e tenta di risolvere i problemi con le aziende che hanno realizzato i prodotti.

Cosa puoi fare per evitare che le tue cose vengano prese in consegna? Assicurati di avere solida sicurezza impostata sul router 7 semplici suggerimenti per proteggere il router e la rete Wi-Fi in pochi minutiQualcuno sta annusando e intercettando il tuo traffico Wi-Fi, rubando password e numeri di carta di credito? Sapresti anche se qualcuno lo fosse? Probabilmente no, quindi proteggi la tua rete wireless con questi 7 semplici passaggi. Leggi di più e quegli altri dispositivi. Leggere e seguire i manuali fa molto per la protezione.

Applicazioni potenzialmente indesiderate

Potentially UNwanted UNpplicazioni, o PUA, sono programmi che vengono installati sul tuo computer insieme ad altri programmi, per inganno o ignoranza. La PUA potrebbe essere un software che non fa male a niente, ma che non volevi o di cui non avevi bisogno. Potrebbe anche essere un software che apre il tuo computer a chiunque. Queste PUA possono provenire da clic su annunci progettati per apparire come notifiche dal tuo computer, oppure possono derivare da un piggyback su un'installazione di software che volevi.

Per gli annunci, a volte sono realizzati in modo tale che anche facendo clic su X per chiuderlo è possibile avviare il download. Il modo per affrontarlo è chiuderli usando la combinazione di tasti Alt + F4. Questo chiude immediatamente la finestra.

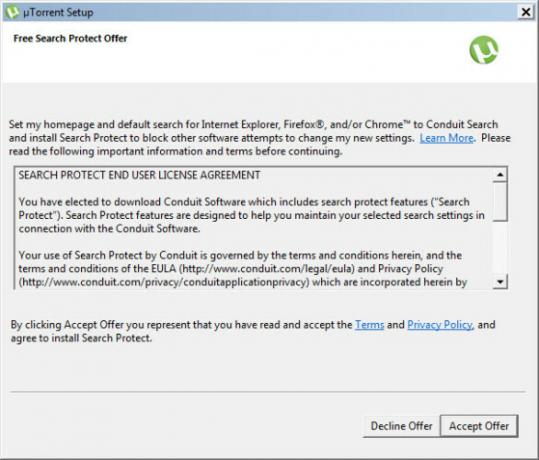

Un esempio di installazione del software piggybacking è il software Free Search Protect di Conduit, che può essere installato insieme ad uTorrent, ad esempio. Non è un cattivo software, ma è probabilmente qualcosa che non vuoi o di cui non hai bisogno. Tuttavia, è così semplice fare clic sul pulsante Accetta offerta mentre procedi con il processo di installazione di uTorrent. Rallenta e prenditi del tempo per leggere ciò su cui stai facendo clic.

Se sei consapevole che lo stai installando e sei consapevole che la società che ti ha chiesto di installarlo sta provando a fare qualche soldo in più con esso, allora non è necessariamente una cosa negativa. Nel caso di uTorrent - un client torrent molto amato - qualcuno deve pagare le bollette per continuare a svilupparlo.

Minacce per smartphone

A causa di quanto relativamente nuovi sono gli smartphone e della complessità dei loro sistemi hardware e operativi, le minacce agli smartphone potrebbero essere un articolo completamente nuovo. Ci sono i problemi tipici che interessano sia i laptop che gli smartphone applicazioni che ottengono l'accesso a cose di cui non hanno davvero bisogno 4 rischi per la sicurezza dello smartphone di cui essere consapevoliSembra esserci una sorta di malessere generale tra gli utenti - esperti di tecnologia e utenti comuni - che, poiché il tuo computer si inserisce in tasca, non può essere infettato da malware, trojan, ... Leggi di più , gli acquisti in-app sono troppo facili da effettuare Cosa sono gli acquisti in-app e come posso disabilitarli? [MakeUseOf Explains]"Non ci posso credere!" mio cugino mi ha detto l'altro giorno, "qualcuno ha appena acquistato un acquisto in-app di $ 10 sul telefono di mia madre e non sa nemmeno di cosa sto parlando!". Suona familiare? Come... Leggi di più , buchi nel firmware che consentono di manipolare il telefono e così via.

L'ultima notizia è che esiste un sviluppato un drone aereo che può facilmente rubare tutte le tue informazioni mentre pensi di utilizzare il tuo telefono. Inganna il tuo telefono pensando che si stia collegando a un punto di accesso WiFi che ha usato in passato. Mentre i tuoi dati lo attraversano, il drone prende tutto ciò che vuole.

Quindi, come proteggete da tutto ciò? Utilizza i metodi di base indicati nell'eBook gratuito, Una guida universale alla sicurezza del PC Una guida universale alla sicurezza del PCDai trojan ai worm, dai phisher ai farmacie, la rete è piena di pericoli. Tenersi al sicuro richiede non solo il software giusto, ma anche una comprensione del tipo di minacce a cui prestare attenzione. Leggi di più . Fai gli stessi passi che avresti fatto se lo fossi bancario con il tuo telefono 5 consigli di sicurezza fondamentali per operazioni bancarie più intelligenti su smartphoneMan mano che gli smartphone sono diventati più capaci, molte persone hanno iniziato a usarli come strumento bancario e l'accesso a un conto bancario in movimento è molto più facile e veloce tramite i dati mobili di qualsiasi altro ... Leggi di più e crittografare i dati del tuo smartphone Come crittografare i dati sul tuo smartphoneCon lo scandalo Prism-Verizon, ciò che presumibilmente sta succedendo è che la National Security Agency (NSA) degli Stati Uniti d'America è stata data mining. Cioè, hanno passato i registri delle chiamate di ... Leggi di più .

The Takeaway

Il fatto che ora tu sappia queste cose è buono. Sai che ci sono dei cattivi là fuori, ma sai anche che ci sono dei bravi ragazzi là fuori che ti aiutano. Hai imparato un po 'di più e va bene. Rallenta e inizia a prestare attenzione. Non scoraggiarti. essere incoraggiato ed essere potenziato.

Con oltre 20 anni di esperienza in IT, formazione e scambi tecnici, è mio desiderio condividere ciò che ho imparato con chiunque sia disposto a imparare. Mi sforzo di fare il miglior lavoro possibile nel miglior modo possibile e con un po 'di umorismo.