Annuncio pubblicitario

Gestisci un blog personale? Forse fai parte del boom dei blog in corso. Se riesci a scrivere bene, scattare belle foto e catturare la mente del pubblico, ci sono molti soldi nel blog. Dipende anche da cosa stai bloggando. Tuttavia, che tu abbia 10 milioni di visualizzazioni mensili o solo 10, il tuo blog potrebbe essere ancora un obiettivo per gli hacker.

La relativa facilità di hacking di alcune piattaforme di blogging le rende un frutto a basso rischio per alcuni individui senza scrupoli. Inoltre, ci sono numerosi metodi di hacking per le piattaforme di blog più popolari, come WordPress. Ti mostrerò alcuni dei giochi più comuni, nonché relativamente nuovi dal manuale dell'hacker.

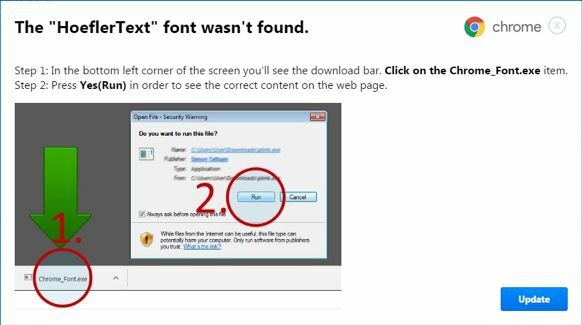

Chrome Font Social Engineering

Numerosi siti Web sono stati compromessi con un hack che modifica l'aspetto visivo del testo. L'attacco utilizza JavaScript per cambiare La tua nuova minaccia alla sicurezza per il 2016: JavaScript RansomwareLocky ransomware ha preoccupato i ricercatori della sicurezza, ma dalla sua breve scomparsa e ritorno come minaccia ransomware JavaScript multipiattaforma, le cose sono cambiate. Ma cosa puoi fare per sconfiggere il ransomware Locky? Leggi di più il rendering del testo, causando la visualizzazione di un insieme confuso di simboli al posto del contenuto del sito. All'utente viene quindi richiesto di aggiornare il "pacchetto lingua Chrome" nel tentativo di risolvere il problema.

Il processo di infezione è piuttosto semplice. Se una potenziale vittima soddisfa una serie di criteri, inclusi Paese e lingua di destinazione, e User-Agent (confermato come Chrome in esecuzione su Windows), il JavaScript viene inserito nella pagina. Successivamente, viene visualizzata una delle due potenziali finestre di dialogo, che spiega che "Il carattere" HoeflerText "non è stato trovato", insieme a un'unica opzione: Aggiornare.

Le finestre di dialogo sono esche costruite con cura, ma tra un attimo ne parlerò.

Selezionando Aggiorna si scarica automaticamente il file infetto. Naturalmente, se l'utente non esegue il file, il computer rimane privo di infezione. Tuttavia, lo script crea un problema falso, inducendo l'utente a interagire con la finestra di dialogo. È un classico stratagemma di social engineering, garantito per irretire numerosi utenti.

Cosa nasconde il file?

Questo exploit è stato messo in campo da dicembre 2016, quando il ricercatore di sicurezza @Kafeine è stato informato di un sito Web compromesso. Il sito Web in questione forniva agli utenti il payload infetto. "Azienda di sicurezza informatica di nuova generazione" ProofPoint ha condiviso uno smontaggio e un'analisi dettagliati dell'hack e del potenziale exploit.

Uno sguardo a EITest e al suo nuovo schema di social engineering "Chrome Font"https://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17 gennaio 2017

La loro analisi descrive in dettaglio un ecosistema di minacce esteso e dinamico destinato a più Paesi. Il payload offre un tipo di malware fraudolento pubblicitario, noto come Fleercivet. Il malware anti-frode viene utilizzato per reindirizzare gli utenti ai siti Web, quindi fare clic automaticamente sugli annunci visualizzati lì. Una volta installato, il sistema infetto inizia a navigare in Internet da solo, in background.

Perché è diverso?

Gli hack di ingegneria sociale stanno aumentando di frequenza Come proteggersi da questi 8 attacchi di ingegneria socialeQuali tecniche di social engineering userebbe un hacker e come ti proteggeresti da loro? Diamo un'occhiata ad alcuni dei metodi di attacco più comuni. Leggi di più . Questo hack è notevole per il suo targeting specifico degli utenti di Chrome in combinazione con esche dettagliate.

Il primo richiamo della finestra di dialogo informava l'utente che "il carattere" HoeflerText "non è stato trovato." Per aggiungere autenticità all'esca, una casella aggiunge i dettagli del presunto pacchetto di caratteri Chrome corrente. Naturalmente, la tua versione apparirà obsoleta, incoraggiando l'utente a premere il pulsante Aggiorna.

Il secondo richiamo della finestra di dialogo contiene quasi lo stesso testo, ma utilizza una formattazione diversa, inclusa un'immagine per "assistere" l'utente verso il file dannoso.

Gli attori delle minacce trovano più difficile infettare il numero di sistemi necessari per rimanere redditizi. Pertanto, si stanno rivolgendo all'anello più debole della catena di sicurezza: gli umani.

Sono disponibili altri hack

Ci sono miliardi di siti Web. Nel febbraio 2017, WordPress ha alimentato circa il 27,5 percento del Web. Joomla, Drupal, Magento e Blogger si uniscono per alimentare un ulteriore 8,9 percento. Il solo numero di siti gestiti da questi sistemi di gestione dei contenuti li rende un obiettivo enorme. (Se arrotondiamo il numero totale di siti sul Web a un miliardo, 364 milioni di questi sono alimentati da uno dei CMS sopra. Questa è una grossa semplificazione.)

Allo stesso modo, il numero di siti gestiti da webmaster non esperti e dilettanti presenta obiettivi facili per hacker esperti. Detto questo, un gran numero di i siti professionali sono ugualmente vulnerabili Quali siti Web sono più propensi a infettarti con malware?Potresti pensare che i siti porno, il web Dark o altri siti Web non salati siano i luoghi più probabili in cui il tuo computer viene infettato da malware. Ma avresti torto. Leggi di più .

Perché il mio blog è stato violato?

Il tuo blog è stato violato ad un certo punto? Ci sono molte ragioni comuni per cui.

- Sicurezza - Il tuo computer è stato compromesso e hai perso i dettagli di accesso a un utente malintenzionato. Questo potrebbe provenire da qualsiasi numero di vettori di attacco.

- Applicazione di terzi - Componenti aggiuntivi, estensioni e widget di terze parti possono facilmente diventare una vulnerabilità. Tuttavia, il solo numero di essi rende difficile la sicurezza della polizia gli exploit di solito vengono corretti rapidamente Perché aggiornare il tuo blog: vulnerabilità di WordPress che dovresti conoscereHo molte cose fantastiche da dire su Wordpress. È un software open source popolare a livello internazionale che consente a chiunque di avviare il proprio blog o sito Web. È abbastanza potente per essere ... Leggi di più .

- Server compromesso - Per risparmiare denaro sulle risorse, milioni di siti Web sono ospitati su server "condivisi". Ha consentito l'hosting web a bassissimo costo, ma crea anche la possibilità per gli hacker di compromettere più siti.

- Phishing — Le e-mail di phishing sono ancora tra le più popolari Nuove tecniche di phishing da tenere presente: Vishing e SmishingVishing e smishing sono nuove e pericolose varianti di phishing. Cosa dovresti cercare? Come saprai un tentativo di vishing o smishing quando arriverà? E sei probabilmente un bersaglio? Leggi di più metodi per la consegna di malware, grazie alla loro continua efficacia. A molto il blog popolare potrebbe ricevere e-mail mirate di phishing Come individuare allegati e-mail non sicuri: 6 bandiere rosseLeggere un'e-mail dovrebbe essere sicuro, ma gli allegati possono essere dannosi. Cerca queste bandiere rosse per individuare gli allegati e-mail non sicuri. Leggi di più , su misura per il proprietario o i collaboratori del sito.

- Hai aggiornato? - Un CMS obsoleto, un'estensione, un componente aggiuntivo o un widget obsoleti è un ottimo punto di ingresso per un attaccante I nuovi malware evidenziano l'importanza di aggiornare e proteggere il tuo blog WordPressQuando si verifica un'infezione da malware devastante come il SoakSoak.ru appena scoperto, è fondamentale che i proprietari dei blog di WordPress agiscano. Veloce. Leggi di più .

- Sicurezza del sito Web - I blog più piccoli lo faranno probabilmente si basano su una forte generazione di password 7 errori di password che probabilmente ti faranno hackerareLe password peggiori del 2015 sono state rilasciate e sono abbastanza preoccupanti. Ma mostrano che è assolutamente fondamentale rafforzare le tue password deboli, con solo alcune semplici modifiche. Leggi di più e semplicemente facendo attenzione. I siti più grandi dovrebbero avere protocolli di sicurezza aggiuntivi per mitigare i potenziali attacchi alla sicurezza informatica.

"ElTest" sta arrivando a modo mio?

Onestamente, chi lo sa? L'hack di sostituzione del font di Chrome è stato direttamente collegato alla catena di infezione "ElTest". La catena dell'infezione è comunemente collegato a ransomware e kit di exploit Una storia di ransomware: dove è iniziata e dove sta andandoIl ransomware risale alla metà degli anni 2000 e, come molte minacce alla sicurezza informatica, è nato dalla Russia e dall'Europa orientale prima di evolversi per diventare una minaccia sempre più potente. Ma cosa riserva il futuro per i ransomware? Leggi di più , ed è attivo dal 2014. Non esiste un percorso chiaro per la catena, solo per trovare siti vulnerabili ed esporre i loro utenti.

esponendo #EITest campagna https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30 gennaio 2017

Con questo in testa, vale sempre la pena considerare la sicurezza del tuo sito Proteggiti con un controllo annuale sulla sicurezza e sulla privacySiamo quasi a due mesi dall'inizio del nuovo anno, ma c'è ancora tempo per prendere una risoluzione positiva. Dimentica di bere meno caffeina: stiamo parlando di misure per salvaguardare la sicurezza e la privacy online. Leggi di più . Affrontare i punti trattati nell'ultima sezione consentirà di tenerti al sicuro. Come abbiamo visto, gli umani sono spesso l'anello più debole della catena di sicurezza. Sia perché abbiamo dimenticato di aggiornare il nostro CMS o antivirus, o perché siamo stati ingannati da un attacco di ingegneria sociale Come individuare ed evitare le 10 tecniche di hacking più insidioseGli hacker stanno diventando più subdoli e molte delle loro tecniche e attacchi spesso passano inosservati anche a utenti esperti. Ecco 10 delle tecniche di hacking più insidiose da evitare. Leggi di più , dobbiamo prendere seriamente la responsabilità della nostra sicurezza informatica.

Hai sperimentato un blog o un sito Web hack? Che cosa è successo al tuo sito Web? Avevi abbastanza sicurezza sul posto o sei stato compromesso altrove? Facci sapere la tua esperienza qui sotto!

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.