Annuncio pubblicitario

Scoperto alla fine del 2016, Dirty COW è una vulnerabilità di sicurezza informatica che interessa tutti i sistemi basati su Linux. La cosa sorprendente è che questo difetto a livello di kernel esiste nel kernel Linux dal 2007, ma è stato scoperto e sfruttato solo nel 2016.

Oggi vedremo cos'è esattamente questa vulnerabilità, i sistemi che colpisce e come proteggerti.

Che cos'è la vulnerabilità della mucca sporca?

La vulnerabilità di COW sporca è un tipo di exploit di escalation di privilegi, che essenzialmente significa che può essere utilizzata per guadagnare accesso utente root Che cos'è SU e perché è importante usare Linux in modo efficace?L'account utente Linux SU o root è un potente strumento che può essere utile se usato correttamente o devastante se usato incautamente. Vediamo perché dovresti essere responsabile quando usi SU. Leggi di più su qualsiasi sistema basato su Linux. Mentre gli esperti di sicurezza affermano che questo tipo di exploit non è raro, la sua natura facile da sfruttare e il fatto che esiste da più di 11 anni è piuttosto preoccupante.

In effetti, Linus Torvalds ha riconosciuto di averlo scoperto nel 2007, ma lo ha ignorato considerandolo un "exploit teorico".

Dirty COW prende il nome dal copia su scrittura (COW) meccanismo nel sistema di gestione della memoria del kernel. I programmi dannosi possono potenzialmente impostare una race condition per trasformare un mapping di sola lettura di un file in un mapping scrivibile. Pertanto, un utente sfavorito potrebbe utilizzare questo difetto per elevare i propri privilegi sul sistema.

Ottenendo i privilegi di root, i programmi dannosi ottengono un accesso illimitato al sistema. Da lì in poi, può modificare i file di sistema, distribuire keylogger, accedere ai dati personali memorizzati sul dispositivo, ecc.

Quali sistemi sono interessati?

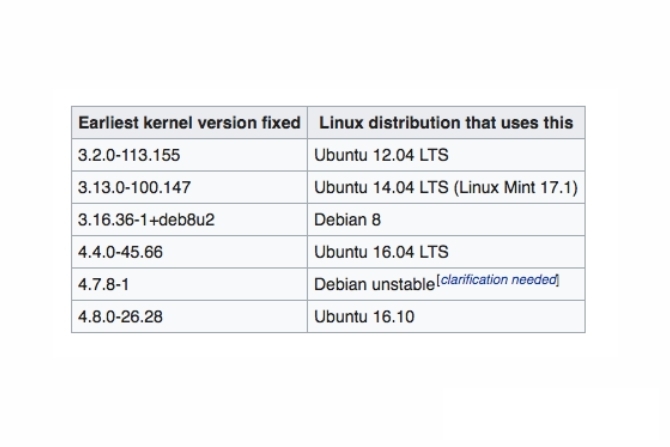

La vulnerabilità di COW sporca interessa tutte le versioni del kernel Linux dalla versione 2.6.22, che è stata rilasciata nel 2007. Secondo Wikipedia, la vulnerabilità è stata corretta nelle versioni del kernel 4.8.3, 4.7.9, 4.4.26 e successive. Una patch è stata inizialmente rilasciata nel 2016, ma non ha risolto completamente il problema, quindi una patch successiva è stata rilasciata a novembre 2017.

Per verificare il numero della versione del kernel corrente, è possibile utilizzare il comando seguente sul proprio sistema basato su Linux:

uname - rLe principali distro Linux come Ubuntu, Debian, ArchLinux hanno tutte rilasciato le correzioni appropriate. Quindi, se non l'hai già fatto, assicurati di aggiorna il tuo kernel Linux 5 motivi per cui dovresti aggiornare spesso il tuo kernel [Linux]Se stai usando una distribuzione Linux come Ubuntu o Fedora, stai anche usando il kernel Linux, il nucleo che rende effettivamente la tua distribuzione una distribuzione Linux. La tua distribuzione ti chiede costantemente di aggiornare il tuo kernel ... Leggi di più .

Poiché la maggior parte dei sistemi è ora patchata, il rischio è mitigato, giusto? Bene, non esattamente.

Mentre la maggior parte dei sistemi tradizionali è stata patchata, ce ne sono molti altri Dispositivi embedded basati su Linux Linux è ovunque: 10 cose che non sapevi erano basate sui pinguiniSe pensi che il mondo poggi su Windows, ripensaci. Linux gioca un ruolo cruciale nel far andare avanti il nostro mondo. Leggi di più che sono ancora vulnerabili. La maggior parte di questi dispositivi integrati, soprattutto quelli economici, non riceve mai un aggiornamento dai produttori. Sfortunatamente, non puoi fare molto al riguardo.

Pertanto, è piuttosto importante acquistare Dispositivi Internet of Things (IoT) I 10 migliori gadget per Internet of Things da provareSolo un decennio fa, gadget come questi erano roba da immaginazione. Ma ora sono ampiamente disponibili giocattoli, cuffie, bagagli e altro ancora connessi a Internet. Ecco alcuni prodotti fantastici che dovresti assolutamente provare! Leggi di più da fonti affidabili che forniscono supporto post-vendita affidabile.

Poiché Android si basa sul kernel Linux, anche la maggior parte dei dispositivi Android ne risente.

In che modo la COW sporca influisce sui dispositivi Android

ZNIU è il primo malware per Android basato sulla vulnerabilità di COW sporca. Può essere utilizzato per eseguire il root di qualsiasi dispositivo Android fino ad Android 7.0 Nougat. Mentre la vulnerabilità stessa interessa tutte le versioni di Android, ZNIU colpisce specificamente i dispositivi Android con l'architettura ARM / X86 a 64 bit.

Secondo un rapporto di Trend Micro, a settembre 2017 sono state rilevate oltre 300.000 app dannose che trasportano ZNIU. Utenti in 50 paesi tra cui Cina, India, Giappone, ecc. ne sono influenzati. La maggior parte di queste app si travestono da app e giochi per adulti.

Come funziona il malware Android ZNIU

L'app interessata da ZNIU appare spesso come app soft-porn su siti Web dannosi, dove gli utenti sono indotti a scaricarlo 5 modi in cui visitare siti Web per adulti è un male per la tua sicurezza e privacyMentre la pornografia è spesso discussa nel contesto della moralità, c'è un enorme angolo di sicurezza e privacy che viene spesso trascurato. Se sai cosa cercare, più sicuro sarai. Leggi di più . Poiché Android semplifica il trasferimento laterale delle app, molti utenti principianti cadono in questa trappola e la scaricano.

Una volta avviata l'app infetta, comunica con il suo server di comando e controllo (C&C). Quindi, sfrutta la vulnerabilità di COW sporca per concedersi autorizzazioni da superutente. Sebbene la vulnerabilità non possa essere sfruttata in remoto, l'app dannosa può comunque creare una backdoor ed eseguire attacchi di controllo remoto in futuro.

Dopo che l'app ha ottenuto l'accesso come root, raccoglie e invia le informazioni del corriere ai loro server. Esegue quindi transazioni con il corriere tramite un servizio di pagamento basato su SMS. Quindi, raccoglie i soldi attraverso il servizio di pagamento del corriere. I ricercatori di Trend Micro affermano che i pagamenti sono diretti a una società fittizia con sede in Cina.

Se il target si trova al di fuori della Cina, non sarà in grado di eseguire queste micro-transazioni con il corriere, ma continuerà a piantare una backdoor per installare altre app dannose.

Una cosa interessante del malware è che esegue micro-transazioni, circa $ 3 al mese per rimanere inosservato. È anche abbastanza intelligente da eliminare tutti i messaggi al termine della transazione, rendendo così più difficile il rilevamento.

Come proteggersi da ZNIU

Google ha risolto rapidamente il problema e rilasciato una patch a dicembre 2016 per risolvere il problema. Tuttavia, questa patch ha funzionato su dispositivi con Android 4.4 KitKat o versione successiva.

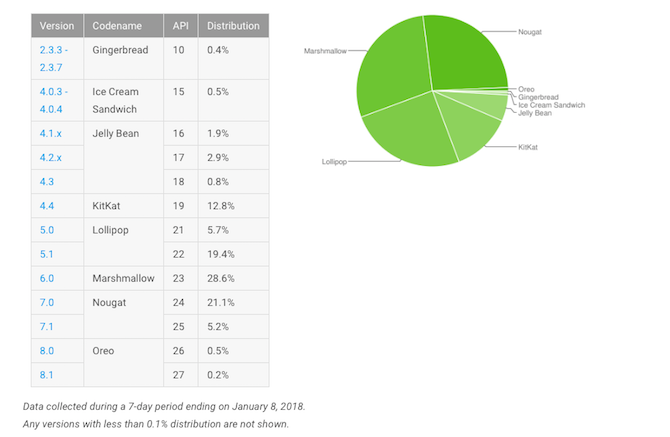

A gennaio 2018, circa il 6 percento dei dispositivi utilizza ancora una versione di Android inferiore a 4.4 KitKat.

Anche se questo potrebbe non sembrare molto, mette comunque a rischio un discreto numero di persone.

Se sul tuo dispositivo è installato Android 4.4 KitKat e versioni successive, assicurati di avere installato l'ultima patch di sicurezza. Per verificare ciò, apri Impostazioni> Informazioni sul telefono. Scorri verso il basso e seleziona Livello di patch di sicurezza Android.

Se la patch di sicurezza installata è più recente di dicembre 2016, è necessario essere protetti da questa vulnerabilità.

Anche Google lo ha confermato Google Play Protect In che modo Google Play Protect sta rendendo il tuo dispositivo Android più sicuroPotresti aver visto spuntare "Google Play Protect", ma che cos'è esattamente? E come ti aiuta? Leggi di più può cercare app interessate e aiutarti a rimanere al sicuro. Ma ricorda che Google Play Protect richiede che il tuo dispositivo sia certificato per funzionare correttamente con le app di Google. I produttori possono includere app proprietarie come Google Play Protect solo dopo aver superato i test di compatibilità. La buona notizia è che la maggior parte dei principali produttori sono certificati Google. Quindi, a meno che non ti procuri un dispositivo Android knock-off davvero economico, non c'è molto di cui preoccuparsi.

Mentre App antivirus Android 6 app di sicurezza Android che dovresti installare oggiLe app di sicurezza Android - in grado di bloccare malware e tentativi di phishing - sono necessarie se si desidera eseguire uno smartphone sicuro. Diamo un'occhiata ad alcune delle migliori app di sicurezza Android attualmente ... Leggi di più sono in grado di rilevare attacchi con autorizzazioni elevate che non possono impedirlo. Le app antivirus possono essere utili per altre funzionalità come antifurto Le 7 migliori app antifurto Android per proteggere il tuo dispositivoSe il tuo telefono Android viene rubato, avrai bisogno di un modo per riaverlo. Ecco le migliori app antifurto per Android. Leggi di più , ma certamente non sono molto utili in questo caso.

Come ultima precauzione, dovresti essere consapevole quando si tratta di installare app da fonti sconosciute. Android 8.0 Oreo 9 motivi di sicurezza che dovresti aggiornare ad Android 8.0 OreoAndroid 8.0 Oreo ha migliorato la sicurezza del sistema operativo a passi da gigante - e ciò significa che è necessario eseguire l'aggiornamento. Leggi di più rende l'installazione di app da fonti sconosciute un po 'più sicura, ma dovresti comunque procedere con cautela.

Rimanere al sicuro: la chiave da asporto

Non è un segreto che la vulnerabilità di COW sporca colpisca un gran numero di sistemi. Per fortuna, le aziende si sono attivate rapidamente per controllare la situazione in maniera danneggiata. La maggior parte dei sistemi basati su Linux come Ubuntu, Debian e Arch-Linux sono stati patchati. Google ha distribuito Play Protect per cercare app interessate su Android.

Sfortunatamente, un discreto numero di utenti che eseguono sistemi embedded con il kernel Linux interessato probabilmente non riceveranno mai aggiornamenti di sicurezza, mettendoli a rischio. Produttori che vendono dispositivi Android knock-off economici Il tuo smartphone cinese potrebbe avere un serio problema di sicurezzaUna vulnerabilità scoperta di recente in molti telefoni cinesi a basso costo, che potrebbe consentire a un utente malintenzionato di ottenere l'accesso come root, è attualmente una minaccia per i proprietari di dispositivi Android 4.4 KitKat Leggi di più non sono certificati Google, mettendo così a rischio i loro acquirenti. Tali acquirenti non ricevono aggiornamenti di sicurezza, per non parlare degli aggiornamenti della versione di Android.

Pertanto, è estremamente importante saltare i dispositivi di acquisto da tali produttori. Se ne possiedi uno, è il momento di ignorarlo immediatamente. Ecco alcuni dei migliori telefoni Android I 5 migliori telefoni Android economici nel 2017Alla ricerca di un telefono Android economico? Sei nel posto giusto. Leggi di più che non brucia un buco in tasca. Il resto di noi dovrebbe assicurarsi di installare gli aggiornamenti prontamente e usare il nostro buon senso per rimanere al sicuro su internet Capire come rimanere online in sicurezza nel 2016Perché alcuni utenti vagano alla cieca su Internet con il minimo indispensabile di software di sicurezza online installato? Diamo un'occhiata ad alcune dichiarazioni di sicurezza comunemente fraintese e prendiamo le giuste decisioni sulla sicurezza. Leggi di più .

Il tuo sistema Linux è mai stato interessato dalla vulnerabilità di Dirty COW o dal malware ZNIU? Installi tempestivamente gli aggiornamenti di sicurezza? Condividi i tuoi pensieri con noi nei commenti qui sotto.

Abhishek Kurve è un laureato in Informatica. È un geek che abbraccia ogni nuova tecnologia di consumo con disumano entusiasmo.