Annuncio pubblicitario

Il malware è ovunque in questi giorni. Devi solo starnutire nel bar sbagliato e hai malware. Okay, forse non così male. Ma man mano che il mondo in rete si espande, aumenta anche il potenziale di infezione.

Questa guida a MakeUseOf è un approccio graduale alla rimozione di una quantità significativa di malware. Inoltre, ti mostreremo come fermare i malware che infettano il tuo sistema, per cominciare. E se non devi preoccuparti del malware, avrai più tempo per le cose più belle della vita.

Non possiamo fornire una guida che dettaglia le istruzioni di rimozione per ogni malware o ransomware in circolazione. Ce ne sono semplicemente troppi. Tuttavia, possiamo mirare a rimuovere la maggior parte delle infezioni da malware per un computer Windows 10. Inoltre, molte delle correzioni e dei metodi dettagliati sono compatibili con le versioni precedenti di Windows.

L'eliminazione del malware dal sistema è un processo lungo. I malware di quasi tutte le varietà sono distruttivi. Inoltre, gli sviluppatori di malware non sono interessati a rendere la rimozione un processo semplice - sarebbe controproducente. Pertanto, per la stragrande maggioranza degli utenti di computer, la rimozione di malware richiede una guida.

Se ritieni che il tuo computer sia infetto, hai bisogno di questa guida.

- Come faccio a sapere che sono infetto?

- Prepara il tuo sistema

- Modalità provvisoria e Ripristino configurazione di sistema

- Rimozione malware

- Dopo il processo di rimozione

- ransomware

- Come fermare un'altra infezione da malware

- Casa e asciutto

1. Come faccio a sapere che sono infetto?

Perché ci sono molte diverse varietà di malware, ci sono molti diversi sintomi di malware. I sintomi variano da estremamente ovvio a estremamente sottile. Di seguito è riportato un elenco di sintomi malware comuni.

- Il computer mostra strani messaggi di errore o popup

- Il computer impiega più tempo ad avviarsi e funziona più lentamente del solito

- Blocchi o arresti anomali casuali influiscono sul computer

- La homepage del tuo browser web è cambiata

- Barre degli strumenti sconosciute o impreviste vengono visualizzate nel browser Web

- I risultati della tua ricerca vengono reindirizzati

- Inizi a finire su siti web a cui non hai intenzione di andare

- Non è possibile accedere a siti Web relativi alla sicurezza

- Sul desktop vengono visualizzate nuove icone e programmi che non sono stati inseriti

- Lo sfondo del desktop è cambiato a tua insaputa

- I tuoi programmi non si avviano

- La tua protezione di sicurezza è stata disabilitata senza motivo apparente

- Non è possibile connettersi a Internet o funziona molto lentamente

- Programmi e file mancano improvvisamente

- Il computer sta eseguendo azioni da solo

- I tuoi file sono bloccati e non si apriranno

Se il sistema mostra uno o più di questi sintomi, la causa potrebbe essere il malware.

2. Prepara il tuo sistema

La prima cosa da fare prima di iniziare con la rimozione del malware è eseguire il backup dei file in una posizione offline protetta La guida definitiva al backup dei dati di Windows 10Abbiamo riassunto tutte le opzioni di backup, ripristino, ripristino e riparazione che abbiamo trovato su Windows 10. Usa i nostri semplici consigli e non disperare mai più per i dati persi! Leggi di più . Il processo di rimozione è potenzialmente dannoso per il tuo sistema e altri file importanti. Alcune varianti di malware diventano estremamente aggressive quando rilevano il processo di rimozione in corso e mirano a rimuovere i tuoi documenti importanti e privati con esso.

In questo caso, consiglio vivamente di utilizzare un dispositivo di archiviazione esterno anziché una soluzione cloud La Guida al backup e al ripristino di WindowsI disastri accadono. A meno che tu non sia disposto a perdere i tuoi dati, hai bisogno di una buona routine di backup di Windows. Ti mostreremo come preparare i backup e ripristinarli. Leggi di più , e per una buona ragione. Prima di ripristinare i tuoi file privati sul tuo computer che sarà presto pulito, dovremo scansionare a fondo il tuo backup alla ricerca di tracce di infezione. Se il malware è presente nel backup, copierai l'infezione direttamente sul tuo computer e tornerai al punto di partenza. (Inoltre, ci sono varianti ransomware che crittografano le unità cloud Sì, il ransomware può crittografare l'archiviazione cloudDiverse varianti di ransomware non solo attaccano il tuo disco rigido principale, ma anche altre unità di sistema, incluso l'archiviazione su cloud! È giunto il momento di considerare come eseguire il backup dei file e dove conservarli. Leggi di più - più su ransomware più tardi.)

2.1 Come scansionare l'unità USB di backup

Un modo semplice e veloce per salvare il problema è scansionare l'unità USB prima di collegarla. Ho due opzioni per te.

USB Disk Security è un pratico strumento gratuito che offre un livello di protezione ragionevolmente elevato da unità USB infette. Scarica e installa lo strumento. Quando sei pronto, apri USB Disk Security e seleziona il Scansione USB scheda. Mentre stiamo bloccando il malware, seleziona l'opzione grande Vaccino USB pulsante. Quando si inserisce l'unità USB di backup, verrà automaticamente eseguita la ricerca di potenziali minacce.

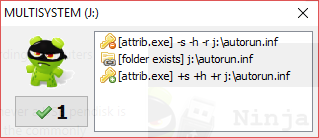

Ninja Pendisk è un altro strumento gratuito che lo farà scansionare e immobilizzare rapidamente un'unità USB infetta 5 modi in cui la chiavetta USB può costituire un rischio per la sicurezzaLe unità USB sono utili per tante cose diverse, ma possono essere problematiche e pericolose se non si prendono le giuste precauzioni. Leggi di più . Lo strumento creerà anche uno speciale autorun.inf con autorizzazioni speciali per la protezione dalla reinfezione (nel caso in cui il sistema non sia completamente pulito).

3. Modalità provvisoria e Ripristino configurazione di sistema

Iniziamo il processo di rimozione. Questo può richiedere del tempo. Inoltre, il successo potrebbe derivare dalla prima correzione che proviamo. La rimozione di malware è, a volte, un processo molto frustrante.

Molte varianti di malware si intromettono nella tua connessione Internet. Alcune varianti di malware creano un proxy per instradare tutto il traffico, mentre altre nascondono semplicemente la connessione di rete. Altri ti impediscono di accedere al desktop o impediscono l'esecuzione di determinati programmi. In tutti i casi, eseguiamo l'avvio Modalità sicura. La modalità provvisoria è una modalità di avvio limitata Windows 10 non si avvia? 12 correzioni per riavviare il PCIl tuo PC Windows 10 non si avvia? Dai un'occhiata a queste utili correzioni che possono ripristinare il tuo PC e farlo avviare. Leggi di più accessibile tramite il menu di avvio avanzato di Windows.

Per accedere alla modalità provvisoria da Windows 10, premere Tasto Windows + I. genere inizio avanzato nella barra di ricerca del pannello Impostazioni e selezionare la prima opzione. Selezionare Riavvia ora sotto Avvio avanzato. Questo riavvierà immediatamente il tuo sistema. Arriverete al Menu impostazioni di avvio al riavvio del computer. Selezionare Abilita la modalità provvisoria con rete dall'elenco.

In alternativa, riavvia il sistema e premi F8 durante il processo di avvio (ma prima di vedere il logo di Windows). A causa di avvio veloce Questa piccola modifica renderà l'avvio di Windows 10 ancora più veloceEcco una semplice impostazione che puoi abilitare sul tuo PC per accelerare il tempo di avvio di Windows 10. Leggi di più (e il velocità di avvio rapide degli SSD 101 Guida alle unità a stato solidoLe unità a stato solido (SSD) hanno davvero preso d'assalto il medio raggio verso il mondo dell'informatica di fascia alta. Ma cosa sono? Leggi di più ) questa procedura non funzionerà su alcuni sistemi più recenti.

3.1 Ripristino del sistema

Prima di iniziare, facciamolo controlla se hai creato un punto di Ripristino configurazione di sistema Cosa fare quando il ripristino del sistema di Windows non riesceRipristino configurazione di sistema può ripristinare Windows a uno stato precedente. Ti mostriamo come recuperare da un errore di Ripristino configurazione di sistema e come configurarlo per il successo. Leggi di più prima che iniziassero i tuoi problemi. Ripristino configurazione di sistema ci consente di ripristinare l'intero sistema a un momento precedente. Un punto di ripristino può alleviare rapidamente alcuni forme di malware.

genere Ristabilire nella barra di ricerca del menu Start e seleziona la corrispondenza migliore. Questo aprirà il pannello Proprietà del sistema. Selezionare Ripristino del sistema. Se hai un punto di ripristino, controlla la sua data di creazione. Se ritieni che sia stato creato un punto di ripristino prima dell'infezione da malware, selezionalo dall'elenco e seleziona Il prossimo. (Selezionare Mostra più punti di ripristino guardare più indietro.)

Non sei sicuro di quale installazione abbia introdotto malware nel tuo sistema? Evidenziare un punto di ripristino e selezionare Cerca i programmi interessati. Questo elenca i programmi e i driver installati dalla creazione del punto di ripristino.

In questo caso, è meglio utilizzare Ripristino configurazione di sistema in modalità provvisoria Ripristino configurazione di sistema non funzionante? 5 correzioni per Windows 7 e 10Ripristino configurazione di sistema salva il PC dal disastro. Ma cosa succede se System Restored ti ha fallito? Abbiamo la soluzione. Leggi di più . Alcune varianti di malware bloccano Ripristino configurazione di sistema.

3.2 Rimuovi da Programmi e funzionalità

genere Pannello di controllo nella barra di ricerca del menu Start. Vai a Programmi> Programmi e funzionalità. Ordina l'elenco per Installato su. Guarda l'elenco. C'è qualcosa che non riconosci? O con un nome oscuro? Se è così, tasto destro del mouse e selezionare Disinstallare.

4. Rimozione malware

Esistono numerose varianti di malware. Utilizzeremo alcuni dei migliori strumenti disponibili per attaccare il più possibile:

- Rkill

- Kaspersky TDSSKiller

- Malwarebytes Anti-Rootkit BETA

- Malwarebytes 3.x

- Malwarebytes ADWCleaner

- Hitman Pro

Sembra molto? Il malware non è facile da cancellare.

Prima di tutto, noi usa Rkill per uccidere tutti i processi malware Rimuovi facilmente malware aggressivi con questi 7 strumentiLe tipiche suite antivirus gratuite saranno in grado di portarti così lontano solo quando si tratta di esporre ed eliminare malware. Queste sette utility elimineranno e rimuoveranno software dannoso per te. Leggi di più che si sono fatti strada in modalità provvisoria. Teoricamente, la Modalità provvisoria interrompe l'esecuzione di eventuali processi malware, ma non è sempre così. Rkill ignora e distrugge i processi dannosi che tentano di bloccare il processo di rimozione.

Scarica Rkill ed eseguilo. È un processo automatizzato. Al termine di Rkill, assicurati di mantenere acceso il sistema, altrimenti i processi dannosi si riavvieranno al riavvio.

4.2 Scansione preliminare del rootkit

Un rootkit è un tipo di malware che si annida nella radice stessa del computer. Prende il nome dagli account Admin presenti su macchine Linux e Unix. I rootkit si nascondono con altri software e consentono il controllo remoto su un sistema. I rootkit fungono da backdoor per altri tipi di malware Quello che non sai sui rootkit ti spaventeràSe non sai nulla dei rootkit, è tempo di cambiarlo. Ciò che non sai ti spaventerà e ti costringerà a riconsiderare la tua sicurezza dei dati. Leggi di più .

Ad esempio, qualcuno potrebbe scansionare il proprio sistema con un antivirus. L'antivirus rileva malware "regolari" e mette in quarantena le infezioni di conseguenza. L'utente riavvia il computer nella convinzione di aver pulito l'infezione. Il rootkit, tuttavia, consente a malefactor di reinstallare automaticamente il malware precedentemente eliminato e l'utente è tornato da dove era partito.

Rootkit (e la variante bootkit Che cos'è un Bootkit e Nemesis è una vera minaccia?Gli hacker continuano a trovare modi per interrompere il sistema, come il bootkit. Diamo un'occhiata a cos'è un bootkit, come funziona la variante di Nemesis e consideriamo cosa puoi fare per essere chiaro. Leggi di più ) sono notoriamente difficili da rilevare poiché risiedono nelle directory principali, agganciandosi a processi regolari. Gli utenti di Windows 10 a 64 bit sono leggermente più sicuri rispetto alle altre versioni del sistema operativo a causa del sistema di driver firmato. Gli hacker intraprendenti, tuttavia, hanno rubato certificati digitali legittimi per autenticare i loro rootkit. Non sei completamente fuori dal bosco!

Fortunatamente, ci sono due strumenti con cui scansioniamo il tuo sistema. Detto questo, non sono accurati al 100%.

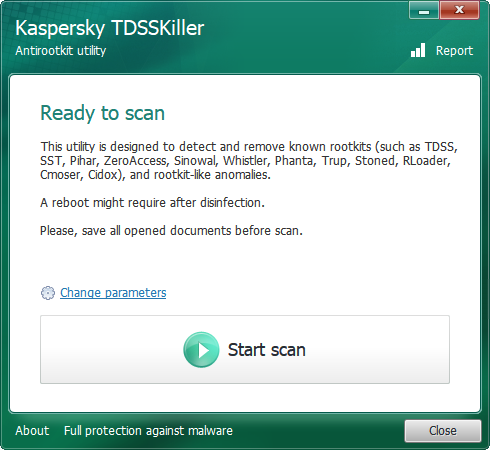

Kaspersky TDSSKiller è un noto scanner per rootkit rapido. Cerca e rimuove la famiglia di malware Rootkit. Win32.TDSS. Il link sopra contiene la pagina di download e un elenco completo di programmi dannosi rimossi da TDSSKiller.

Scarica TDSSKiller ed esegui il file. Seguire le istruzioni visualizzate sullo schermo, completare la scansione e rimuovere qualsiasi elemento dannoso. Riavvia il sistema in modalità provvisoria secondo le istruzioni precedenti.

Malwarebytes Anti-Rootkit BETA (MBAR) è il nostro secondo strumento di rimozione del rootkit facile da usare. Scarica ed esegui il programma, estraendolo sul desktop. MBAR è in beta ma è stato per anni. È solo un disclaimer che il programma potrebbe non farlo trova un'infezione. Aggiorna il database, quindi esegui la scansione del sistema.

Elimina eventuali voci dannose al termine della scansione. Riavvia il sistema in modalità provvisoria secondo le istruzioni precedenti.

Malwarebytes è un pilastro di rimozione di malware I 10 migliori software antivirus gratuitiIndipendentemente dal computer in uso, è necessaria la protezione antivirus. Ecco i migliori strumenti antivirus gratuiti che puoi utilizzare. Leggi di più . Malwarebytes analizza e mette in quarantena il malware, consentendoci di pulire a fondo il sistema. Apri Malwarebytes e aggiorna le definizioni dei malware. Quindi colpisci Scannerizza adesso e attendi il completamento del processo.

Malwarebytes tende a vomitare un numero di falsi positivi. Ad esempio, alcune app di mining Bitcoin appariranno come malware. Qualsiasi cosa con certificazione digitale non firmata attiverà un avviso - comprensibilmente, poiché la maggior parte dei malware è, ovviamente, non firmata.

Controlla l'elenco degli elementi infetti al termine della scansione. Riferimenti incrociati contrassegnati il malware con il loro nome file. Puoi farlo completando una ricerca su Internet usando "[nome file] Malwarebytes falso positivo." In alternativa, completa una ricerca su Internet per "malware [nome file]". Metti in quarantena e rimuovi eventuali confermati malware.

Jotti e Virus Total

Ho intenzione di dare una parola qui per quanto riguarda i servizi di scansione dei file online Jotti e Virus Total. Entrambi i servizi consentono di caricare singoli file per la scansione su una serie di popolari programmi antivirus. I risultati sono catalogati dai servizi e resi disponibili agli sviluppatori antivirus per aumentare l'accuratezza del rilevamento dei loro prodotti.

Non sostituiscono affatto i prodotti antivirus e antimalware. Possono, tuttavia, accertare rapidamente lo stato del tuo falso positivo.

Malwarebytes AdwCleaner è il prossimo nell'elenco. Un altro prodotto Malwarebytes, AdwCleaner esegue la scansione e rimuove gli adware e i browser hijacker. AdwCleaner può generare molti risultati a seconda del livello di infezione del sistema.

L'ultima versione di AdwCleaner raggruppa i problemi del programma, elencando i servizi, i problemi di registro, i collegamenti dannosi, i reindirizzamenti del browser e altro ancora. Ad esempio, se si utilizza Chrome, i problemi relativi al browser verranno elencati in un menu a discesa. Da lì puoi mettere in quarantena le estensioni malevole e altro ancora.

Un'altra utile funzionalità di Malwarebytes AdwCleaner è il ripristino Winsock integrato. Il Winsock definisce il modo in cui i servizi di rete comunicano con Internet, con particolare attenzione al protocollo TCP / IP (protocolli Internet). Se le ricerche del browser vengono dirottate e reindirizzate, il ripristino di Winsock può alleviare alcuni dei problemi.

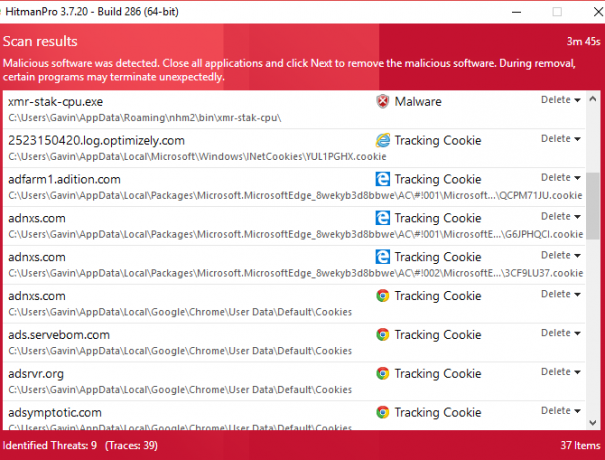

HitmaPro è un potente strumento di rimozione malware secondario a pagamento. Non preoccuparti ancora di pagare per HitmanPro. Puoi scaricare e utilizzare la versione di prova gratuita per rimuovere la tua attuale infezione. Selezionare No, voglio solo eseguire una scansione singola, quindi selezionare Il prossimo.

Anche dopo altri tentativi di rimozione di malware, HitmanPro può generare più risultati. Ecco perché lo usiamo per ultimo - per raccogliere tutto ciò che è sfuggito alla rete. Come alcuni degli altri strumenti che abbiamo usato, HitmanPro può emettere un falso positivo o due, quindi ricontrolla prima della quarantena.

4.5 Antivirus

A questo punto, eseguiamo la scansione del sistema con il tuo antivirus. Se non hai installato un antivirus, suppongo che tu stia utilizzando Windows Defender. Windows Defender non è il peggior prodotto là fuori da un lungo colpo - non è nemmeno il miglior prodotto gratuito - ma è sicuramente meglio di niente. Dai un'occhiata al nostro elenco dei migliori programmi antivirus gratuiti in circolazione I 10 migliori software antivirus gratuitiIndipendentemente dal computer in uso, è necessaria la protezione antivirus. Ecco i migliori strumenti antivirus gratuiti che puoi utilizzare. Leggi di più - Suggerisco Avira o Avast.

Ritornare agli Affari. Completa una scansione completa del sistema per vedere cosa si nasconde. Speriamo che la risposta sia Niente. In tal caso, puoi andare alla sezione successiva.

Altrimenti, ho delle notizie un po 'brutte per te. Questo è dove i nostri percorsi si separano. Questa guida si concentra sull'offerta di strumenti per tute per la rimozione di malware. Ma, amico, non tutto è perduto. Hai due opzioni:

- Completa di nuovo l'elenco, in ordine. Alcuni malware offuscano altre varianti. L'esecuzione dell'elenco nuovamente potrebbe catturare e rimuovere ulteriori oggetti nocivi.

- Nota i nomi specifici delle famiglie di malware dettagliati nei risultati della tua scansione antivirus. Completa una ricerca su Internet per le istruzioni di rimozione di [nome / tipo di famiglia malware]. " Troverai istruzioni molto più dettagliate in particolare per il tipo di infezione.

5. Dopo il processo di rimozione

Dopo aver rimosso il malware offensivo dal tuo sistema, ci sono alcuni piccoli lavori di pulizia di cui occuparsi. Non richiedono molto tempo, ma può fare la differenza tra ricominciare da capo operazioni regolari e soccombere nuovamente al malware.

5.1 Ripristino configurazione di sistema

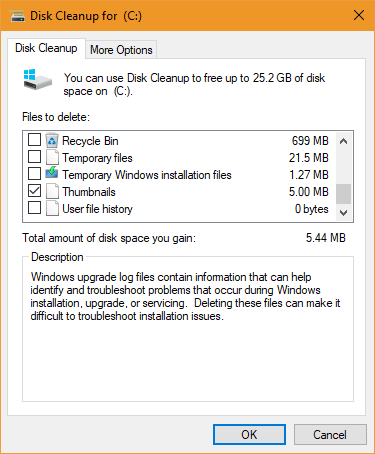

Abbiamo tentato di utilizzare Ripristino configurazione di sistema per ripristinare il sistema. Se il problema persiste o hai creato punti di ripristino dopo l'introduzione del malware nel tuo sistema, devi eliminarli. Useremo Pulizia del disco per rimuovere tutto tranne il punto di ripristino più recente.

genere disco pulito nella barra di ricerca del menu Start e seleziona la corrispondenza migliore. Seleziona l'unità che desideri pulire; in molti casi, questo sarà C:. Selezionare Pulisci i file di sistema seguito dall'unità che desideri pulire (la stessa selezionata per prima). Seleziona il nuovo Più opzioni scheda. Sotto Ripristino configurazione di sistema e copie shadow Selezionare Pulire… e procedere con la cancellazione.

5.2 File temporanei

Successivamente, pulisci i tuoi file temporanei. Noi useremo CCleaner per questo processo. Utilizzando il collegamento, scarica la versione CCleaner gratuita e installa. CCleaner ora ha il rilevamento intelligente dei cookie, lasciando in posizione i cookie più visitati e importanti.

stampa Analizzare e attendere il completamento della scansione. Quindi premere Run Cleaner.

5.3 Modifica delle password

Alcune varianti di malware rubano dati privati. Tali dati includono password, informazioni bancarie, e-mail e altro. Consiglio vivamente di cambiare immediatamente tutte le password.

L'uso di un gestore di password è un modo eccellente per tenere traccia della miriade di account online. Meglio ancora, ti permette di usare una password estremamente forte al posto degli altri. Ma se il tuo computer è compromesso, dovresti cambiare la tua password principale per il tuo manager preferito.

5.4 Ripristina il browser

Alcune varianti di malware modificano le impostazioni del browser Internet. Siamo in grado di ripristinare le impostazioni del browser per garantire la rimozione di qualsiasi elemento dannoso.

- Cromo: vai a Impostazioni> Mostra impostazioni avanzate> Ripristina impostazioni.

- Firefox: vai a impostazioni. Selezionare Punto interrogativo blu per aprire il menu Guida. Selezionare Informazioni sulla risoluzione dei problemi> Ripristina Firefox> Ripristina Firefox.

- musica lirica: chiudi Opera. Aprire un prompt dei comandi con privilegi elevati premendo Tasto Windows + Xe selezionando Prompt dei comandi (amministratore). Copia il seguente comando nella finestra: del% AppData% \ Opera \ Opera \ operaprefs.ini. Premere Invio.

- Safari: vai a Impostazioni> Ripristina Safari> Ripristina.

- Aggiornamento dei creatori Edge prima dell'autunno: vai a Impostazioni> Cancella dati del browser. Seleziona il menu a discesa e seleziona tutte le caselle.

- Aggiornamento dei creatori Edge dopo l'autunno: stampa Tasto Windows + I. Aperto applicazioni. Scorri verso il basso fino a Microsoft Edge e seleziona Avanzate> Ripristina.

5.5 Verifica le impostazioni del proxy

Aggiungendo alla reimpostazione del browser, vale anche la pena di verificare che non ci siano proxy imprevisti in agguato.

Vai a Pannello di controllo> Opzioni Internet> Connessioni> Impostazioni LAN. Dai un'occhiata Rileva automaticamente le impostazioni e garantire Usa un server proxy rimane chiaro. Se esiste un indirizzo proxy (che non hai inserito), suggerirei di ripetere la scansione del tuo computer.

5.6 Ripristina associazioni file predefinite

A volte dopo un'infezione da malware, scoprirai che non puoi eseguire o aprire alcun programma. Questo problema si riferisce in genere alle associazioni di file predefinite non funzionanti.

Useremo un piccolo programma per correggere le associazioni di file non funzionanti. Usa questo link per scaricare exeHelper. Dovrai accettare i termini e le condizioni del forum, ma non dovrai registrarti a nulla. Fare clic con il tasto destro del mouse sul file scaricato e selezionare Eseguire come amministratore. Lascia che il processo sia completo.

È possibile sostituire manualmente le associazioni di file utilizzando un file delle voci di registro. Usa questo link per scaricare un elenco completo di tipi di file e protocolli, tramite TenForums. Una volta scaricato, decomprimere il file e fare doppio clic su qualsiasi associazione che si desidera ripristinare ai valori predefiniti.

5.7 Verifica il file degli host

Ogni sistema operativo ha un file hosts. Il file hosts definisce quali nomi di dominio sono collegati a quali siti Web. Il file hosts supera le impostazioni del server DNS. In tal senso, puoi fare in modo che un file host punti ovunque. Questo è esattamente il motivo per cui alcune varianti di malware aggiungono i propri reindirizzamenti IP - per riportarti a un sito di phishing o ad altri siti dannosi ancora e ancora.

Trova il tuo file hosts:

- finestre: C: \ Windows \ system32 \ drivers \ etc \ hosts

- Mac e Linux: /etc/hosts

Sarà necessario l'accesso amministrativo per modificare il file hosts. Inoltre, è necessario modificare il file hosts utilizzando un editor di testo.

Allora cosa stai cercando? Tutto ciò che sembra o sembra spiacevole. Il file hosts di Windows non deve contenere alcun commento, ovvero righe senza un "#" davanti. Le risoluzioni per il tuo host locale e il nome host in 127.0.0.1 sono del tutto normali, non fatevi prendere dal panico se lo individuate.

Elimina eventuali voci offensive (dopo il controllo incrociato online), salva le modifiche ed esci.

5.8 Scopri e riattiva

Alcune infezioni da malware nascondono tutti i tuoi file. Altri disabilitano l'accesso alle applicazioni principali, come Pannello di controllo, Task Manager o Prompt dei comandi. Esistono due piccole applicazioni che utilizziamo per invertire questi problemi.

Per rendere nuovamente visibili i tuoi file, scarica ed esegui unhide.

Per riottenere l'accesso al Pannello di controllo e ad altri strumenti vitali, scaricare ed eseguire Riabilitare.

6. ransomware

Il ransomware è un grosso problema per gli utenti di Internet in tutto il mondo. Come il malware, esistono numerose varianti di ransomware ognuna con caratteristiche dannose distinte. Vi sono, tuttavia, un paio di caratteristiche chiave che differenziano il ransomware dal malware.

- Un'infezione da ransomware di solito inizia silenziosamente, crittografando i tuoi file personali e privati utilizzando un elenco predefinito di estensioni di file di destinazione.

- Il ransomware di solito blocca il sistema, costringendoti a pagare un riscatto per recuperare la chiave di sblocco.

- Infine, anche se rimuovi l'infezione da ransomware, i tuoi file non decifrano magicamente. (In aggiunta a ciò, i file precedentemente crittografati non sono sicuri: sono solo crittografati, insieme al resto.)

L'ascesa del ransomware è un flagello che causa una notevole quantità di problemi. Forse il miglior esempio di ransomware è WannaCry L'attacco globale al ransomware e come proteggere i tuoi datiUn massiccio attacco informatico ha colpito i computer di tutto il mondo. Sei stato colpito dal ransomware autoregolante ad alta virulenza? In caso contrario, come puoi proteggere i tuoi dati senza pagare il riscatto? Leggi di più . Il ransomware WannaCry altamente virulento ha spazzato il mondo crittografando milioni di sistemi in oltre 100 paesi. Il ricercatore di sicurezza Marcus Hutchins, alias MalwareTechBlog, ha fermato la diffusione del ransomware registrando un nome di dominio trovato nel codice sorgente del ransomware.

Il ransomware, quindi, richiede un approccio su due fronti. Sfortunatamente, il contenimento reattivo funziona solo se si rileva il ransomware in corso. Rimozione del ransomware e la decrittografia dei file è impossibile per molte varianti.

6.1 Decrittografia del ransomware

Come appena accennato, ci sono un numero enorme di varianti di ransomware. Usano algoritmi di crittografia diversi per rendere inutili i tuoi file privati, a meno che tu non possa decrittografarli.

I ricercatori della sicurezza hanno decifrato con successo diversi algoritmi ransomware. Altri sviluppatori di ransomware sono scivolati e hanno offerto indizi su dove si trovasse il decryptor, mentre i raid delle forze dell'ordine hanno scoperto reperti di chiavi di crittografia private per i principali ransomware varianti.

Se hai un'infezione da ransomware, devi agire rapidamente.

La maggior parte delle varianti di ransomware annuncia la loro presenza dopo aver crittografato i file, insieme al loro nome, tramite una nota di riscatto. Se ciò non accade, è necessario caricare un file crittografato su ID Ransomware (il sito accetta anche note di riscatto o collegamenti ipertestuali inclusi nel riscatto). Il sito identificherà rapidamente l'infezione.

Trova uno strumento di decrittazione

Una volta che sai cosa stai affrontando, puoi provare a trovare uno strumento per riparare il danno. Diversi siti, incluso noi stessi 12 strumenti che puoi usare per aiutare a battere RansomwareUno dei maggiori problemi per gli utenti di computer è il ransomware. E mentre un'infezione da ransomware è notoriamente difficile da combattere, non è impossibile. Scopri come questi strumenti possono aiutarti. Leggi di più , elenca gli strumenti di decrittazione.

- Il progetto No More Ransom

- Decryptors gratuiti di Kaspersky Ransomware

- Decryptors gratuiti di Avast Ransomware

- Combatti Ransomware Elenco degli strumenti di decrittazione - super list

- Collezione Decryptors WatchPoint - super list

Se non trovi lo strumento di decodifica di cui hai bisogno, prova a completare una ricerca su Internet per "[variante ransomware] + strumento di decrittazione". Tuttavia, non approfondire i risultati della ricerca: esistono siti di phishing e altri siti dannosi che inseriscono semplicemente il nome di ciò che stai cercando per irretire gli utenti ignari.

Non ho intenzione di commentare come utilizzare i singoli strumenti. Ci sono semplicemente troppi per offrire consigli e istruzioni dettagliate. La stragrande maggioranza viene con almeno alcune istruzioni sul loro uso.

7. Come fermare un'altra infezione da malware

Ora che il tuo sistema è libero da infezioni, è tempo di valutare come fermarlo di nuovo. Ci sono così tanti antivirus, antimalware, pulizia del sistema, blocco degli script, strumenti per la distruzione dei processi là fuori che è difficile sapere da dove cominciare.

Riposati. Ti mostreremo come costruire i muri migliori per tenere fuori il malware.

7.1 Antivirus

Per iniziare è necessaria una suite antivirus. Se ne hai già installato uno, considera di cambiarlo in qualcosa di meglio. Onestamente, quelli di voi che usano Windows Defender ricevono un livello base di protezione. Windows Defender è uno strumento molto migliore rispetto agli anni precedenti, ma non è paragonabile ad altre opzioni di terze parti.

Prova le eccellenti suite Bitdefender o Trend Micro. In alternativa, se sei soddisfatto di una soluzione gratuita, prova Avast.

- Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Security

- Avast Antivirus gratuito

7.2 Antimalware

Successivamente abbiamo bisogno di uno strumento antimalware. Il mercato degli strumenti antimalware ha meno strumenti affidabili rispetto al mercato degli antivirus, facilitando le nostre selezioni.

- Malwarebytes Anti-Malware - la versione gratuita va bene, ma scegli Premium se puoi permetterti la spesa annuale.

- Zemana AntiMalware - di nuovo, la versione gratuita va bene.

7.3 Anti-Ransomware

Stiamo sviluppando un approccio a più livelli alla sicurezza informatica. È vero che avere più suite antivirus crea un effetto quasi neutralizzante. Ma avere più servizi incentrati su diversi vettori di attacco è esattamente l'opposto. Gli strumenti anti-ransomware si concentrano in primo luogo sull'arresto del ransomware nel tuo sistema.

- Cybereason RansomFree

- Malwarebytes Anti-Ransomware BETA

- Mettere in guardia

7.4 Sicurezza del browser

Una vulnerabilità ampiamente trascurata è il tuo browser Internet. Ci sono molti siti dannosi là fuori che ti aspettano. Inoltre, le campagne di malvertising possono infettarti senza che tu ti accorga che qualcosa non va. Prendersi il tempo per rinforzare il browser può fermare un gran numero di attacchi di malware e ransomware prima che inizino.

Gli strumenti di sicurezza variano in base al browser, ma per la maggior parte esistono strumenti simili. Gli strumenti di seguito sono un ottimo punto di partenza per la sicurezza del browser:

- NoScript: questa estensione di Firefox interrompe l'esecuzione di numerosi script in background, impedendo la registrazione, il clickjacking e altro.

- uBlock Origin: questa estensione multi-browser blocca una vasta gamma di server di tracciamento, malvertising, clickjackers Clickjacking: che cos'è e come è possibile evitarlo?Il clickjacking è difficile da rilevare e potenzialmente devastante. Ecco cosa devi sapere sul clickjacking, incluso ciò che è, dove lo vedrai e come proteggerti da esso. Leggi di più e altro ancora. (Nella foto sopra.)

- Disconnetti: consente di visualizzare e bloccare i numerosi siti che monitorano l'utilizzo di Internet.

- Privacy Badger: blocca tracker e server malvertising.

- HTTPS ovunque: impone a tutti i siti Web di utilizzare HTTPS 6 modi in cui puoi essere monitorato in modalità di navigazione in incognito o privataLa navigazione privata è privata nel 99% dei casi, ma è possibile hackerare la navigazione privata? Puoi dire cosa qualcuno ha visto in incognito? Leggi di più , aumenta la tua sicurezza generale, previene gli attacchi man-in-the-middle.

La combinazione di estensioni che usi dipende dalle tue abitudini di navigazione. Se, tuttavia, ti senti a disagio con l'estensione del monitoraggio di Internet, NoScript o uBlock Origin sono un must (o il nostro guida completa per evitare la sorveglianza di Internet! Evitare la sorveglianza su Internet: la guida completaLa sorveglianza di Internet continua a essere un argomento caldo, quindi abbiamo prodotto questa risorsa completa sul perché è un grosso problema, chi c'è dietro, se puoi evitarlo completamente e altro. Leggi di più ).

Non hai bisogno di tutti gli strumenti sopra elencati. Come ho detto, più di una suite antivirus è l'approccio sbagliato. Personalmente, combino Bitdefender, Malwarebytes Anti-Malware Premium e Cybereason RansomFree.

Vi sono, tuttavia, una serie di strumenti davvero utili da prendere in considerazione.

- Kit di emergenza Emsisoft: l'Emsisoft Emergency Kit è uno strumento portatile che esegue la scansione di una vasta gamma di malware, virus e altro. Comodo come parte di un kit di recupero unità USB.

- SUPERAntiSpyware: la versione gratuita di SUPERAntiSpyware rileva e rimuove una vasta gamma di malware, adware e spyware.

- Spybot Cerca e distruggi: Spybot è uno strumento antispyware di vecchia data che ripara e pulisce una vasta gamma di entità potenzialmente dannose.

- Strumento Kaspersky Anti-Ransomware: lo strumento anti-ransomware di Kaspersky blocca una vasta gamma di ransomware

7.6 Linux Live CD / USB

Il malware è un problema solo se non sei preparato. Aggiungi un CD o USB Live Linux alla preparazione del tuo giorno del giudizio malware Il toolkit di riparazione PC in tasca: avvio del CD su una chiavetta USBAll'interno del toolkit del mio tecnico tengo caricata un'unità flash USB con gli strumenti più incredibili del pianeta: il mio toolkit di riparazione del PC. In questo articolo, condivido i suoi contenuti. Leggi di più e sarai al posto giusto. I sistemi operativi Linux Live funzionano sull'installazione esistente. Avvia il sistema operativo live da un disco o un'unità USB, concedendoti l'accesso a una vasta gamma di programmi di utilità correttivi e al sistema operativo infetto.

Qui ci sono cinque che dovresti considerare I 5 migliori dischi di salvataggio e ripristino per un ripristino del sistema di WindowsEcco i migliori dischi di ripristino di Windows per aiutarti ad accedere al tuo computer per effettuare riparazioni e backup, anche quando non si avvia. Leggi di più fare una copia di adesso. (Ripristino infetto i computer non sono l'unica cosa per cui Live CD e unità USB vanno bene! I 50 fantastici usi per Live CDI CD live sono forse lo strumento più utile nel toolkit di qualsiasi geek. Questa guida pratica su CD live descrive molti usi che possono offrire CD live o DVD, dal recupero dei dati al miglioramento della privacy. Leggi di più )

- CD di System Rescue

- BootCD di Hiren

- Knoppix

- CD di avvio definitivo

- Trinity Rescue Kit

Una volta scaricato uno o più dei dischi di ripristino, sarà necessario per masterizzarli sul tuo supporto preferito Come creare il proprio CD live Linux avviabileÈ facile creare un CD live avviabile fai-da-te in Linux, utilizzando strumenti di terze parti o sistemi operativi Linux ufficiali. Ho bisogno di aiuto? Seguire questi passaggi per creare un Live CD di Linux in pochi minuti. Leggi di più .

8. Casa e asciutto

Teoricamente, il tuo computer è ora completamente privo di malware. Inoltre, hai installato alcuni antivirus, antimalware e uno strumento anti-ransomware per proteggerti. Hai anche installato alcuni strumenti per bloccare l'esecuzione di script indesiderati nel tuo browser Internet. E per finire, hai creato un Live CD di Linux o un'unità USB di backup per salvare la tua pancetta la prossima volta.

Nel complesso, l'intero sistema sembra più sicuro. Ma non essere compiacente.

Una delle più grandi battaglie è l'educazione dell'utente: io e te dietro lo schermo. Trascorrere un po 'di tempo a preparare il sistema e capire dove compaiono le minacce è un grande passo avanti!

Buona fortuna e stai al sicuro.

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.