Annuncio pubblicitario

Il ransomware è un fastidio regolare. Un'infezione da ransomware prende in ostaggio il tuo computer e richiede il pagamento per il rilascio. In alcuni casi, un pagamento non protegge i tuoi file. Le foto personali, la musica, i film, il lavoro e altro ancora vengono distrutti. Il tasso di infezione da ransomware continua ad aumentare - purtroppo, non abbiamo ancora raggiunto il picco Il ransomware come servizio porterà il caos a tuttiIl ransomware si sta muovendo dalle sue radici come strumento di criminali e malfattori in un settore dei servizi preoccupante, in cui chiunque può abbonarsi a un servizio di ransomware e indirizzare gli utenti come te e me. Leggi di più - e la sua complessità è in aumento.

Ci sono state notevoli eccezioni a questa regola. In alcuni casi, sicurezza i ricercatori hanno decifrato la crittografia ransomware Sconfiggi i truffatori con questi strumenti di decrittazione di ransomwareSe sei stato infettato da ransomware, questi strumenti di decrittografia gratuiti ti aiuteranno a sbloccare e recuperare i file persi. Non aspettare un altro minuto! Leggi di più , permettendo loro di farlo creare uno strumento di decodifica ambito 5 siti e app per sconfiggere il ransomware e proteggersiFinora hai affrontato un attacco ransomware, in cui alcuni dei tuoi file non sono più accessibili? Ecco alcuni degli strumenti che è possibile utilizzare per prevenire o risolvere questi problemi. Leggi di più . Questi eventi sono rari, di solito arrivano quando viene rimossa una botnet dannosa. Tuttavia, non tutti i ransomware sono così complessi come pensiamo.

L'anatomia di un attacco

A differenza di alcune comuni varianti di malware, il ransomware tenta di rimanere nascosto il più a lungo possibile. Questo per consentire il tempo di crittografare i tuoi file personali. Il ransomware è progettato per mantenere la massima quantità di risorse di sistema disponibili all'utente, in modo da non generare l'allarme. Di conseguenza, per molti utenti, la prima indicazione di un'infezione da ransomware è un messaggio post-crittografia che spiega cosa è successo.

Rispetto ad altri malware Virus, spyware, malware, ecc. Spiegazione: comprensione delle minacce onlineQuando inizi a pensare a tutto ciò che potrebbe andare storto durante la navigazione in Internet, il Web inizia a sembrare un posto piuttosto spaventoso. Leggi di più , il processo di infezione del ransomware è abbastanza prevedibile. L'utente scaricherà un file infetto: questo contiene il payload del ransomware. Quando viene eseguito il file infetto, nulla sembrerà accadere immediatamente (a seconda del tipo di infezione). L'utente non è a conoscenza del fatto che il ransomware inizia a crittografare i propri file personali.

Inoltre, un attacco ransomware ha diversi altri schemi comportamentali distinti:

- Nota ransomware distinta.

- Trasmissione di dati in background tra server host e server di controllo.

- L'entropia dei file cambia.

Entropia file

L'entropia dei file può essere utilizzata per identificare i file crittografati con ransomware. Scritto per Internet Storm Center, Rob VandenBrink delinea brevemente entropia dei file e ransomware:

Nel settore IT, l'entropia di un file si riferisce a una misura specifica di casualità chiamata "Shannon Entropy", denominata per Claude Shannon. Questo valore è essenzialmente una misura della prevedibilità di qualsiasi carattere specifico nel file, basato su caratteri precedenti (dettagli completi e matematica qui). In altre parole, è una misura della "casualità" dei dati in un file, misurata in una scala da 1 a 8, dove i file di testo tipici avranno un valore basso e i file crittografati o compressi avranno un valore elevato misurare.

Suggerirei di leggere l'articolo originale in quanto è molto interessante.

Non puoi risolvere il ransomware con un elaborato algoritmo di entropia trovato su Google ;-) Il problema è un po 'più complesso di così.

- Il mostro mach (@osxreverser) 20 aprile 2016

È diverso dal malware "ordinario"?

Ransomware e malware condividono un obiettivo comune: rimanere oscurati. L'utente ha la possibilità di combattere l'infezione se viene individuata in breve tempo. La parola magica è "crittografia". Il ransomware prende il suo posto nell'infamia per l'uso della crittografia, mentre la crittografia è stata utilizzata nel malware per molto tempo.

La crittografia aiuta il malware a passare sotto il radar dei programmi antivirus confondendo il rilevamento della firma. Invece di vedere una serie riconoscibile di personaggi che allerterebbero una barriera di difesa, l'infezione scivola via, inosservata. Sebbene le suite antivirus stiano diventando più abili nel notare queste stringhe, comunemente note come hash - è banale per molti sviluppatori di malware aggirare.

Metodi di offuscamento comuni

Ecco alcuni metodi più comuni di offuscamento:

- rivelazione - Molte varianti di malware sono in grado di rilevare se vengono utilizzate in un ambiente virtualizzato. Ciò consente al malware di sfuggire all'attenzione dei ricercatori sulla sicurezza semplicemente rifiutando di eseguire o decomprimere. A sua volta, ciò interrompe la creazione di una firma di sicurezza aggiornata.

- sincronizzazione - Le migliori suite antivirus sono costantemente in allerta, alla ricerca di una nuova minaccia. Sfortunatamente, i programmi antivirus generici non possono proteggere ogni aspetto del sistema in ogni momento. Ad esempio, alcuni malware si distribuiranno solo dopo il riavvio del sistema, sfuggendo (e probabilmente disabilitando nel processo) alle operazioni antivirus.

- Comunicazione - Il malware telefonerà a casa al suo server di comando e controllo (C&C) per istruzioni. Questo non è vero per tutti i malware. Tuttavia, quando lo fanno, un programma antivirus può individuare specifici indirizzi IP noti per ospitare server C&C e tentare di impedire la comunicazione. In questo caso, gli sviluppatori di malware semplicemente ruotano l'indirizzo del server C&C, eludendo il rilevamento.

- False Operation - Un programma falso abilmente realizzato è forse una delle notifiche più comuni di un'infezione da malware. Gli utenti inconsapevoli presumono che questa sia una parte normale del loro sistema operativo (di solito Windows) e seguono allegramente le istruzioni sullo schermo. Questi sono particolarmente pericolosi per gli utenti di PC non qualificati e, pur fungendo da front-end amichevole, possono consentire a un host di entità maligne di accedere a un sistema.

Questo elenco non è esaustivo. Tuttavia, copre alcuni dei metodi più comuni utilizzati dal malware per rimanere oscurati sul PC.

Ransomware è semplice?

Semplice è forse la parola sbagliata. Ransomware è diverso. Una variante di ransomware utilizza la crittografia in modo più esteso rispetto alle sue controparti, nonché in modo diverso. Il Azioni di un'infezione da ransomware sono ciò che lo rende notevole, oltre a creare un'aura: il ransomware è qualcosa di cui aver paura.

quando #ransomware scalerà e colpirà #IoT e #Bitcoin, sarà troppo tardi per frammentare TUTTI i tuoi dati IT. Per favore, fallo adesso. #Hack

- Maxime Kozminski (@MaxKozminski) 20 febbraio 2017

Il ransomware utilizza funzionalità in qualche modo nuove, come:

- Crittografia di grandi quantità di file.

- Eliminazione di copie shadow che normalmente consentirebbero agli utenti di ripristinare dal backup.

- Creazione e archiviazione di chiavi di crittografia su server C&C remoti.

- Esigere un riscatto, di solito in Bitcoin non rintracciabile.

Mentre il malware tradizionale "semplicemente" ruba le credenziali e le password degli utenti, il ransomware influisce direttamente su di te, disturbando l'ambiente di elaborazione immediato. Inoltre, le sue conseguenze sono molto visive.

Tattica del ransomware: tabella dei file master

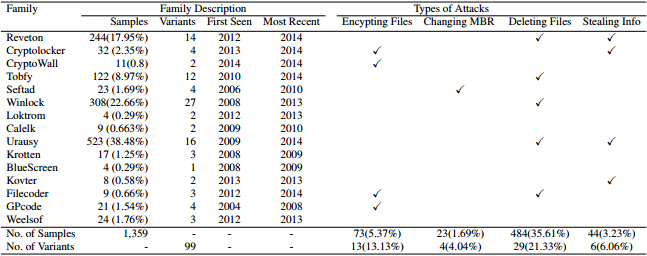

"Wow!" Di Ransomware il fattore deriva sicuramente dall'uso della crittografia. Ma la raffinatezza è tutto ciò che sembra? Engin Kirda, cofondatrice e capo architetto di Lastline Labs, non pensa. Lui e il suo team (utilizzando la ricerca condotta da Amin Kharraz, uno dei dottorandi di Kirda) ha completato un enorme studio di ransomware, analizzando 1359 campioni di 15 famiglie di ransomware. La loro analisi ha esplorato i meccanismi di eliminazione e ha trovato alcuni risultati interessanti.

Quali sono i meccanismi di cancellazione? Circa il 36 percento delle cinque famiglie di ransomware più comuni nel set di dati stava eliminando i file. Se non hai pagato, i file venivano effettivamente eliminati. Gran parte della cancellazione, infatti, è stata piuttosto semplice.

Come farebbe un professionista? In realtà mirerebbero a cancellare il disco in modo che sia difficile recuperare i dati. Scriveresti sul disco, cancelleresti quel file dal disco. Ma la maggior parte di loro erano, ovviamente, pigri e stavano lavorando direttamente sulle voci della tabella dei file master e contrassegnando le cose come cancellate, ma i dati rimanevano ancora sul disco.

Successivamente, i dati eliminati potrebbero essere recuperati e, in molti casi, recuperati completamente.

Tattica del ransomware: ambiente desktop

Un altro comportamento ransomware classico è il blocco del desktop. Questo tipo di attacco è presente in più varianti di base. Invece di andare avanti con la crittografia e l'eliminazione dei file, il ransomware blocca il desktop, costringendo l'utente dalla macchina. La maggior parte degli utenti considera questo come se i suoi file fossero spariti (criptati o completamente cancellati) e semplicemente non potessero essere recuperati.

Tattiche ransomware: messaggi forzati

Le infezioni da ransomware mostrano notoriamente la loro nota di riscatto. Richiede solitamente il pagamento da parte dell'utente per la restituzione sicura dei propri file. Inoltre, gli sviluppatori di ransomware inviano gli utenti a pagine Web specifiche disabilitando alcune funzionalità del sistema, quindi non possono liberarsi della pagina / immagine. Questo è simile a un ambiente desktop bloccato. Non significa automaticamente che i file dell'utente sono stati crittografati o eliminati.

Pensa prima di pagare

Un'infezione da ransomware può essere devastante. Questo è senza dubbio. Tuttavia, essere colpiti con ransomware non significa automaticamente che i tuoi dati siano spariti per sempre. Gli sviluppatori di ransomware non sono tutti programmatori straordinari. Se esiste una via facile per ottenere un guadagno finanziario immediato, verrà presa. Questo, nella consapevolezza sicura che alcuni utenti pagheranno 5 motivi per cui non dovresti pagare i truffatori ransomwareIl ransomware fa paura e non vuoi essere colpito da esso - ma anche se lo fai, ci sono ragioni convincenti per cui NON dovresti pagare il riscatto! Leggi di più a causa della minaccia immediata e diretta. È completamente comprensibile

Rimangono i migliori metodi di mitigazione del ransomware: eseguire il backup dei file regolarmente su un'unità non in rete, mantenere l'antivirus suite e browser Internet aggiornati, fai attenzione alle e-mail di phishing ed è sensibile al download di file da Internet.

Credito di immagine: andras_csontos tramite Shutterstock.com

Gavin è Senior Writer per MUO. È anche redattore e SEO Manager del sito gemello focalizzato sulla crittografia di MakeUseOf, Blocks Decoded. Ha una BA (Hons) Contemporary Writing with Digital Art Practices saccheggiata dalle colline del Devon, oltre a oltre un decennio di esperienza professionale nella scrittura. Gli piace abbondanti quantità di tè.